Виды сетевых атак

Классификация и способы борьбы с сетевыми атаками

Все понимают, что общество современных людей просто не может без информационных технологий, которые настолько плотно вошли в нашу жизнь, что без них не происходят ни одни бизнес-процессы, не работают производства и офисы. Для развлечения человек также идет в интернет, ведь там можно посмотреть фильм, поиграть в онлайн-игру, почитать книгу и так далее.

Одной из главных задач интернета и интернет-специалистов является обеспечение его безопасности, потому что в противном случае данные всех людей будут в свободном доступе. Опасным процессом в интернет-сети является сетевая атака. Сразу же возникают очевидные вопросы: что такое сетевые атаки, какие атаки бывают на сетевом уровне, какова классификация сетевых атак.

Определение

Сетевая атака — это определенное действие, осуществляемое с целью получения контроля над любой локальной или удаленной вычислительной системой или компьютером. Атака может также предполагать повышение прав аккаунта в определенной сети, дестабилизацию этой сети, а также получение личных данных людей, являющихся пользователями ВС.

Классификация

На данный момент есть множество видов атак, которые различаются:

- по характеру воздействия на сеть;

- по цели воздействия;

- по наличию обратной связи с атакуемой сетью;

- по условию начала осуществления атаки;

- по расположению субъекта атаки относительно объекта;

- по уровню эталонной модели ISO.

По характеру воздействия на сеть

По характеру воздействия на сеть можно выделить активные и пассивные варианты. Пассивный тип не оказывает прямого воздействия на работу системы, но может нарушить ее безопасность. Такой тип сложно обнаружить, ведь он не оказывает сильного влияния на ВС. В качестве пассивного примера можно привести прослушку.

Активное воздействие предполагает прямое воздействие на сеть, включающее ограничение ее работоспособности, изменение настроек. Его главное отличие от первого типа в том, что он предполагает свое обнаружение и оставляет после себя следы. Пассивное воздействие такого себе не позволяет.

По цели

Целью могут быть нарушение функционирования, целостности или конфиденциальности ЛСВ. Главной целью любых атак является получение доступа к закрытой информации путем ее перехвата или искажения. Первый вариант подразумевает получение доступа без возможности изменения. Второй, соответственно, с возможностью.

Важно! Эта категоризация является прямой проекцией трех основных видов угроз: отказа от своевременного обслуживания, раскрытия информации и нарушения целостности.

По наличию обратной связи с атакуемым объектом

Классификация предполагает наличие обратной связи и ее отсутствие, когда атака имеет однонаправленный вид. Атакующий субъект производит обмен данными с атакуемым и между ними появляется обратная связь, которая позволяет субъекту иметь актуальную информацию о состоянии объекта. Атаки без обратной связи проводятся тогда, когда не нужно реагировать на изменение состояния объекта.

По условию начала осуществления воздействия

Условие атаки может быть разным. Среди основных: по запросу от объекта, по наступлению определенного действия на стороне объекта, атака без условия. Соответственно безусловная атака производится в любой момент времени. Доступ по запросу предполагает ожидание определенного типа запроса от атакуемого объекта.

По расположению субъекта атаки относительно атакуемого объекта

Эта категория предполагает межсегментное и внутрисегментное расположение. Первый тип означает, что объект и субъект находятся в разных сегментах сети, а второй — в одном сегменте. Под сегментом обычно понимают физически объединенные хосты (компьютеры)

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Среди моделей можно выделить:

- Физический уровень;

- Канальный уровень;

- Сетевой уровень;

- Транспортный уровень;

- Сеансовый уровень;

- Представительный уровень;

- Прикладной уровень.

Важно! Придумана такая система Международной организацией по стандартизации. Она описывает строение и взаимодействие систем открытого типа.

Краткое описание

Ниже будет представлен список некоторых конкретных видов атак с их описанием:

- Фрагментация данных. Когда пакет трафика поступает в передачу по IP, он делится на части и собирается при достижении получателя. Атака предполагает посылку большого количества таких фрагментов и засорение буфера обмена, что приводит к аварии и нестабильной работе;

- Ping Flooding. Возможна только при наличии доступа к быстрым каналам интернета. В отличие от стандартного применения команды проверки пинга, которая не нагружает сеть, флудинг может привести к перегрузке сети;

- Использование нестандартных поддельных протоколов. Пакет данных типа IP содержит специальное поле для определения типа протокола пакета, который в него инкапсулирован. Это значение можно заменить и система безопасности не распознает передачу данных;

Технологии обнаружения и алгоритмы действий при борьбе

IT-технологии и устройства развиваются настолько быстрыми темпами, что механизмы защиты, которые являются статичными, не всегда могут должным образом защитить сеть и данные. Специально для этого разрабатываются динамические методы защиты, которые способны оперативно обнаруживать и нейтрализовывать угрозы. По своей сути такой механизм работает по принципу оценки подозрительности действий процесса или службы в сети.

Алгоритм действия направлен на идентификацию и реагирование на подозрительные объекты и осуществляемую ими деятельность, которая может быть направлена на ресурсы сети и вычислительных машин.

Методы защиты

Способы предполагают определенные действия, направленные на защиту целостности и конфиденциальности данных:

- Шифрование данных и использование надежных портов. Если его нет, уязвимость сети повышается;

- Использование антивирусных программ и сканеров (такие услуги предоставляет Касперский, Др. Веб, Норд и др.);

- Установка блокираторов снифферов и руткитов;

- Использование межсетевого экрана.

Существует много разновидностей сетевых атак. Меры по их предотвращению компьютерный специалист должен принимать заранее. В противном случае возможна утечка личных данных и нарушение целостности сети.

Типы сетевых атак и способы борьбы с ними

Любая компания в своей деятельности сегодня использует широкие возможности, которые дает интернет. Однако вместе с возможностями всемирная сеть приносит множество угроз информационной безопасности. Реализация этих угроз может приводить к значительному материальному и репутационному ущербу для бизнеса. Поэтому важно иметь представление об основных типах сетевых атак и способах защиты от них.

Классификация сетевых атак

Сетевой атакой называю намеренные действия третьих лиц, направленные на установлению контроля над локальным или удаленным компьютером или вычислительной системой. В результате атак злоумышленники могут нарушать работу сети, изменять права аккаунта, получать персональные данные пользователей и реализовывать другие цели.

Виды сетевых атак и их последствия имеют значительные отличия друг от друга. Современная классификация угроз проводится по следующим параметрам:

- характер воздействия, оказываемого на сеть;

- цель оказываемого воздействия;

- наличие обратной связи с сетью, подвергнутой атаке;

- условие начала атаки;

- расположение субъекта по отношению к объекту атаки;

- уровень эталонной модели ISO.

Рассмотрим подробнее основные виды сетевых атак по этим категориям.

По характеру воздействия на сеть

Виды сетевых атак по характеру воздействия на атакуемую сеть можно разделить на активные и пассивные.

Активная атака проводится с непосредственным воздействием на сеть, которые может предусматривать ограничение ее работоспособности, модификацию настроек. Воздействие такого рода обязательно оставляет следы, поэтому при его планировании изначально предусматривается обнаружение.

Пассивная атака проводится без непосредственного влияния на работу сети. Однако в ее результате нарушается сетевая безопасность. Обнаружить пассивную атаку намного сложнее именно из-за отсутствия прямого воздействия. Примером таких угроз можно назвать постановку наблюдения или прослушки.

По цели атаки

В зависимости от цели различают виды сетевых атак, направленных на нарушение:

- функционирования;

- конфиденциальности;

- целостности атакуемой сети.

Основной целью является, как правило, несанкционированный доступ к закрытой информации методом ее искажения или перехвата. В первом случае сведения могут быть изменены, во втором – доступ производится без изменения данных.

По наличию обратной связи с атакуемой сетью

Атака может проводиться с обратной связью или без нее (однонаправленная атака).

В первом случае атакующим субъектом устанавливается обмен данными с атакуемым объектом. В результате злоумышленники получают актуальные данные о состоянии сети.

Однонаправленная атака не предусматривает установления обратной связи. Ее проводят, когда для реализации целей злоумышленников не требуется оперативной реакции на изменения состояния объекта.

По условию начала атаки

Существуют разные условия начала воздействия. В том числе можно выделить такие типы сетевых атак по этому критерию:

- по запросу от объекта;

- по выполнению на стороне объекта определенного действия;

- безусловные атаки.

Первые два типа атак начинаются после соответствующего события, а безусловные – в любой момент.

По расположению субъекта по отношению к объекту атаки

По этому критерию различают сетевые атаки межсегментного и внутрисегментного типа. Особенностью категории первого типа является расположение субъекта и объекта в разных сегментах сети. Второй тип характеризуется их расположением в одном сегменте.

Сегментом сети называю хосты (компьютеры), физически объединенные между собой.

По уровню эталонной модели ISO/OSI

Воздействие на атакуемую сеть может осуществляться на разных уровнях эталонной модели ISO/OSI.

В том числе выделяются такие уровни:

- физический;

- сетевой;

- транспортный;

- канальный;

- сеансовый;

- прикладной;

- представительный.

Примеры атак

В качестве примеров наиболее распространенных сетевых атак можно привести следующие виды воздействия:

- Применение нестандартных протоколов. Тип протокола пакета данных определяется по содержащемуся в нем специальному полю. При изменении злоумышленниками значения в этом поле осуществляется передача данных, которую система не может определить.

- Ping Flooding. Такая атака может быть реализована только при условии доступа к высокоскоростному интернету. Она предусматривает применение флудинга вместо стандартной команды контроля пинга. В результате создается избыточная нагрузка на сеть, что приводит к нарушениям в ее работе.

- Фрагментация данных. При передаче по IP пакет данных делится на части, а на стороне получателя – собирается. В случае атаки выполняется отправка значительного числа подобных фрагментов с засорением буфера обмена и нарушениям работы сети.

Технологии обнаружения атак и алгоритмы действий по их устранению

В связи с быстрым развитием информационных технологий и технических средств статичные механизмы защиты от сетевых угроз часто оказываются неэффективными. Обеспечить эффективную защиту информации позволяют динамические методы, способные оперативно выявлять и устранять угрозы. Работа динамических технологий строится на оценки уровня подозрительности действий в сети со стороны определенной службы или процесса.

Алгоритм действия по устранению атак направлен на идентификацию подозрительных объектов. После этого система реагирует необходимым образом на деятельность таких объектов, которая может быть нацелена на ресурсы сети или компьютерного оборудования.

Методы защиты

Для защиты сетей от внешних угроз могут применяться следующие основные методы и технологии:

- применение портов высокой надежности, шифрование данных;

- использование эффективных антивирусов и сканеров;

- применение программного или аппаратного сетевого экрана;

- установка блокираторов руткитов и снифферов.

Разнообразие видов сетевых атак, которым могут подвергаться корпоративные и частные сети, требует выработки эффективных мер по их защите. Такие меры должны разрабатываться и применяться заблаговременно. Эффективная защита от угроз поможет сохранить неприкосновенными конфиденциальные данные и обеспечить стабильную работу сети. Благодаря этому многократно окупаются расходы, понесенные на внедрение такой защиты.

Сетевые атаки: классификация и виды

За последние двадцать лет Интернет радикально изменил нашу жизнь. Сегодня сложно представить себе существования без социальных сетей, мессенджеров, электронных почтовых ящиков и кошельков, сайтов на любую тему, и всего прочего. В Интернете можно найти любую информацию, купить любой товар, найти нужного человека, обучаться или играть, проводить денежные операции, работать и общаться…

Но с теми благами, что несет в себе Интернет, растет и темная сторона. Я сейчас имею в виду то, что постоянно растет опасность разглашения персональных данных, кражи денежных средств, важных ресурсов, и даже государственных тайн. Каждый день совершаются атаки на разные ресурсы, многие из которых проходят успешно. Из-за повсеместного распространения и использования Интернета, всегда есть риск понести ущерб от атаки хакеров.

В этой статье будут рассмотрены виды основных сетевых атак, направленных на различные виды устройств и приложений.

Классификация атак

Прежде всего стоит сказать, что все сетевые атаки можно классифицировать по несколько категориям. А именно:

- По характеру воздействия

- По цели воздействия

- По наличию обратной связи с атакуемым объектом

- По условию начала осуществления воздействия

- По расположению субъекта атаки относительно атакуемого объекта

- По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Рассмотрим чуть подробнее

По характеру атаки

Данная категория делится ещё на два типа:

- Пассивная

- Активная

Под пассивной атакой подразумевается воздействие, не оказывающее непосредственное влияние на работу системы, но при этом способное нарушить её политику безопасности. Поскольку отсутствует прямое влияние на атакуемую вычислительную систему, такую атаку сложно обнаружить.

Активная атака, в отличие от пассивной, оказывает прямое воздействие на работу атакуемой системы, нарушая работоспособность, изменяя конфигурацию, или нарушая политику безопасности. В отличие от пассивной атаки, активную легко обнаружить, поскольку в системе происходят конкретные изменения, тогда как при пассивной не остается никаких следов.

По цели атаки

Такие атаки можно условно разделить на следующие виды: нарушение функционирования или доступа к системе, нарушение целостности информации, или её конфиденциальности.

То, к какому из данных вариантов относится конкретная атака, зависит от того, какая именно угроза в ней таится: отказ в обслуживании, раскрытие, или нарушение целостности.

Объясню. Как правило, при любой атаке главной целью является получение доступа к информации. Тут есть два основных пути — это искажение, либо перехват. Если мы перехватываем информацию, то мы получаем к ней доступ, но без возможности её изменения. Но это уже ведет к нарушению её конфиденциальности.

В случае подмены информации уже возможен контроль над обменом данными между объектами системы. Соответственно, подмена информации ведет к нарушению целостности, и это уже вариант активного воздействия.

По наличию обратной связи с атакуемым объектом

Здесь тоже есть два варианта развития событий:

- с обратной связью

- без обратной связи (однонаправленная атака)

Думаю, разница очевидна. В первом случае атакующий отправляет цели запросы, и ожидает определенный ответ. Они нужны для того, чтобы реагировать на различные изменения на атакуемом объекте. Однако в таком случае между хакером и объектом атаки устанавливается обратная связь.

А вот атаки без обратной связи не позволяют своевременно реагировать на изменения, возникающие во время процесса. Но зато атакующему нет необходимости получать и анализировать ответы.

По условию начала осуществления атаки

И снова варианты:

- атака по получению запроса от цели

- атака по наступлению ожидаемого события на атакуемом объекте

- безусловная атака

Тут все зависит от того, что в данном конкретном случае считается началом атаки. Если речь идет про атаку по запросу от объекта — значит, хакер начнет своё дело после того, как цель передаст запрос определенного типа. Как вариант, такими запросами могут быть DNS- или ARP-запросы.

Если же атакующий уже долгое время непрерывно наблюдают за состоянием операционной системы цели своей атаки, то он может начать процесс тогда, когда возникнет конкретное событие в системе.Ну а безусловная атака — это немедленное начало действий без какого-либо ожидания или события.

По расположению хакера и атакуемого объекта

Данный вид атаки может различаться исходя из расположения атакующего и цели. Поэтому данный вид атак делят на межсегментные, и внутрисегментные.

В первом случае, хакер и цель находятся в одном сетевом сегменте. В противном случае – в разных.

Разумеется, внутрисегментную атаку проводить гораздо легче, чем межсегментную.

По уровню эталонной модели ISO/OSI

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который описывает взаимодействие открытых систем (OSI), к которым принадлежат также и РВС (распределительные вычислительные системы). Каждый сетевой протокол обмена, так же как и каждую сетевую программу, можно условно спроецировать на эталонную 7-уровневую модель OSI. Соответственно, такая многоуровневая проекция даёт возможность описать в терминах этой модели использующиеся в сетевом протоколе или программе функции.

Поэтому удаленные атаки можно так же описать по эталонной модели ISO/OSI, в зависимости от того, на какой из уровней осуществляется воздействие. Уровней 7:

- физический

- канальный

- сетевой

- транспортный

- сеансовый

- представительный

- прикладной

Основные сетевые атаки

Разумеется, все виды и варианты атак не перечислить. Но можно перечислить самые распространенные.

Фрагментация данных — инициирование отправки большого числа фрагментов пакета данных, что служит причиной для переполнения программных буферов на приемной стороне и, если все пройдет успешно, к аварийному завершению системы.

Нестандартные протоколы, инкапсулированные в IP – использование нестандартного значения данного поля для передачи данных, которые не будут фиксироваться стандартными средствами контроля информационных потоков.

Smurf – передача в сеть широковещательных ICMP запросов от имени атакующегося устройства, после чего компьютеры, принявшие такие широковещательные пакеты, отвечают на запросы, из-за чего происходит снижение пропускной способности канала связи, что может привести к полной изоляция атакуемой сети.

Sniffing – прослушивание канала за счет перехвата пакетов, передаваемых по локальной сети.DNS spoofing – внесение навязываемого соответствия между IP-адресом и доменным именем в кэш DNS сервера, в результате чего все пользователи DNS сервера могут получить неверную информацию о доменных именах и IP-адресах.

IP spoofing – подмена исходного IP-адреса.Ping flooding – посыл ICMP-пакет типа ECHO REQUEST, что само по себе не страшно в большинстве случаев, но в «агрессивном» режиме поток ICMP echo request/reply-пакетов может привести к перегрузке небольшой линии, из-за чего она лишится возможности передавать информацию.

Навязывание пакетов — отправка в сеть пакетов данных с ложным обратным адресом, с помощью чего можно переключать на свой компьютер соединения, установленные между другими компьютерами, и при этом права доступа атакующего становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер злоумышленника.

Перехват пакетов на маршрутизаторе — перехват пакетов, проходящих через определенный маршрутизатор, путем получения привелегированного доступа к данному маршрутизатору.

Подмена доверенного хоста — посылка пакетов обмена со станции атакующего от имени доверенной станции (хоста, легально подключившегося к Интернету), находящейся под его контролем.Навязывание хосту ложного маршрута с помощью протокола ICMP – посыл с любого хоста в сегменте сети ложного redirect-сообщения от имени маршрутизатора на атакуемый хост через специальный протокол ICMP (Internet Control Message Protocol), одной из функций которого является информирование хостов о смене текущего маршрутизатора, что в итоге может привести к активному навязыванию ложного маршрута внутри одного сегмента сети.

Виды сетевых атак

На сервер-жертву посылается большое количество поддельных ICMP пакетов с широкого диапазона IP-адресов. Цель злоумышленника – заполнение канала и перегрузка сервера-жертвы потоком поддельных запросов. Учитывая, что пакеты ICMP не требуют подтверждения о получении, как TCP, “мусорный” трафик по протоколу ICMP так же тяжело выявлять, как и UDP. ICMP Flood может быть реализован с целью сбора информации о сервере (открытые порты, и адрес назначения), чтобы затем организовать узконаправленную атаку по порту или приложению.

Одним из способов защиты от ICMP Flood является запрет ICMP на пограничном маршрутизаторе, но тогда будет заблокирован и легитимный трафик, в том числе пакеты ICMP ECHO. Учитывая служебные функции протокола ICMP, его блокировка может стать причиной потерь других пакетов, нарушения связности и снижения пропускной способности каналов.

Разновидность ICMP Flood. Злоумышленник направляет на сервер-жертву поток фрагментированных ICMP пакетов максимального размера. В результате, кроме занятия полосы “мусорным” трафиком, возникает опасность исчерпания вычислительных ресурсов сервера во время накопления и обработки поддельных фрагментов.

Рекомендуемые методы борьбы такие же, как и при обычном ICMP Flood.

Во время UDP Flood сервер-жертва получает огромное количество UDP пакетов в единицу времени от широкого диапазона IP-адресов. Сервер-жертва или сетевое оборудование перед ним оказывается переполненным поддельными UDP пакетами. Атака провоцирует перегрузку сетевых интерфейсов путем занятия всей полосы пропускания.

В протоколе UDP нет понятия об установлении соединения (handshake), как в TCP. Это делает фильтрацию UDP Flood с сохранением легитимного UDP-трафика крайне сложной задачей, а также эффективным средством для переполнения канала. UDP Flood поражает сеть пакетами, содержащими случайные или статические IP-адреса, и может быть реализован с целью выведения из строя сервера, используя информацию о нем, такую как целевой порт легитимного сервиса и IP-адрес назначения. Из-за наличия сложностей проверки UDP трафика (отсутствие механизма проверки сессии как с TCP), многие операторы связи предлагают своим клиентам блокировку трафика по различным критериям, что является по сути спасением сети за счет блокировки отдельных серверов.

Единственным верным средством для борьбы с UDP Flood является прием всего объема атакующего трафика и его детальный анализ. Учитывая, что объемы атаки могут достигать сотен Гбит/с, для того, чтобы хотя бы принять такой объем трафика, необходимы каналы соответствующей емкости, не говоря о вычислительных мощностях, необходимых для его обработки и очистки.

Клиент генерирует SYN-пакет, запрашивая новую сессию у сервера. Поскольку TCP сессия открыта (алгоритм “трехэтапного рукопожатия TCP” исполнен), хост будет отслеживать и обрабатывать каждую пользовательскую сессию, пока она не будет закрыта.

Во время SYN Flood атакуемый сервер с большой скоростью получает поддельные SYN-запросы, содержащие поддельный IP-адрес источника. SYN-флуд поражает сервер, занимая всю память таблицы соединений (Transmission Control Block (TCB) table), обычно используемую для хранения и обработки входящих пакетов. Это вызывает критическое падение производительности и, как итог, отказ в работе сервера.

Существует несколько механизмов защиты, которые могут частично обезопасить от SYN Flood:

– Ограничение микро-блоков: являясь администратором, Вы можете ограничить размер памяти сервера для каждого водящего SYN-пакета;

– SYN-куки (SYN-Cookie): используя криптографическое хэшировние, сервер отправляет SYN-ACK ответ с номером последовательности, которая составлена из IP-адреса клиента, номера порта и другой уникальной информации, идентифицирующей клиента. Когда клиент отвечает, этот хэш уже включен в ACK-пакет. Далее сервер проверяет ACK и, в случае успешной проверки, ему остается только выделить память для соединения. Для использования этого механизма необходимо, чтобы его поддерживали все сервера, участвующие в обмене трафиком;

– Настройка стэка: в качестве одной из временных мер можно настроить стэк TCP, уменьшив тайм-аут освобождения памяти, выделенной для соединения, а также тайм-аут блокировки входящих соединений. Но у этих настроек могут быть побочные эффекты в виде потери части легитимных соединений из-за задержек и нестабильных каналов.

В обычном режиме принимающий сервер генерирует SYN-ACK пакеты в ответ на входящий SYN запрос. Во время атаки типа SYN-ACK Flood атакуемый сервер оказывается “заваленным” поддельными SYN-ACK пакетами, поступающими в большом количестве. Пытаясь принять решение по каждому SYN-ACK пакету и сопоставить его с одной из записей, хранящихся в таблице соединений, сервер-жертва выделяет вычислительные ресурсы (ОЗУ, процессора и пр.) для обработки потока поддельных SYN-ACK пакетов.

В итоге происходит то же, что и во время SYN-флуда: перегрузка сервера-жертвы, ведущая к его частичной или полной недоступности. Возможные способы защиты от атак типа SYN-ACK флуд в общем случае аналогичны механизмам защиты от SYN Flood. Важно понимать, что для успешной борьбы с SYN-ACK Flood фильтрующему оборудованию для принятия решения необходима информация об исходящих от сервера-жертвы TCP-сессиях.

Смертельный пинг (Ping of Death) – DDoS-атака, при которой злоумышленник предпринимает попытки завершить работу системы, дестабилизировать или заморозить целевой компьютер или службу, отправляя неправильно сформированные или пакеты большого размера с помощью простой команды пинг. Эта атака на целевую систему, известная как серия пингов, распространяется с помощью пакетов ICMP, которые быстро отправляются с помощью пингов без ожидания ответов.

Обычный эхо-запрос имеет длину 64 байта (плюс 20 байт IP-заголовка). По стандарту IPv4 (четвёртая версия интернет протокола), суммарный объём пакета не может превышать 65 535 байт. Многие ранние компьютерные системы просто не могли обрабатывать большие пакеты и зависали в случае их получения.

Поскольку отправка пинг-пакета размером более 65 535 байт нарушает Интернет-протокол, злоумышленники обычно отправляют искаженные пакеты фрагментарно. Когда атакуемая система пытается повторно собрать фрагменты пакетов, размер пакета получается слишком большим. Это вызывает переполнение памяти и приводит к различным системным проблемам, включая сбой.

Подобные атаки были особенно эффективными, поскольку личность злоумышленника легко можно было скрыть. Более того, для осуществления атаки злоумышленнику не нужно было никаких особых знаний об атакуемой компьютерной системе, кроме ее IP-адреса.

ACK Flood fragment

Разновидность ACK и PUSH ACK Flood. При фрагментированном ACK Flood используются пакеты максимально допустимого размера (например, 1500 байт) для заполнения значительной полосы пропускания канала при относительно небольшом количестве передаваемых пакетов. Фрагментированные ACK пакеты обычно легко проходят через роутеры, списки доступа (ACL), файрволлы и системы предотвращения вторжений, т.к. эти устройства не пересобирают фрагментированные пакеты на сетевом уровне.

Как правило, такие пакеты содержат случайные данные. Поскольку целью злоумышленника является заполнения всей полосы пропускания внешних каналов сети жертвы, данный вид Flood снижает производительность всех серверов в атакуемой сети. Возможные способы защиты от атак типа ACK/PUSH ACK Flood в общем случае аналогичны механизмам защиты от SYN Flood

Виды сетевых атак и основные уязвимости

Краткий обзор различных видов сетевых атак

Ниже рассмотрены некоторые наиболее опасные виды сетевых атак. Этот обзор не следует считать исчерпывающим, так как полный перечень занял бы целый том. Некоторые классы атак, например, использующие переполнение буферов, являются составной частью многих видов вредоносных атак. Атаки переполнения имеют, в свою очередь , много разновидностей. Одна из наиболее опасных предполагает ввод в диалоговое окно , помимо текста, присоединенного к нему исполняемого кода. Такой ввод может привести к записи этого кода поверх исполняемой программы, что рано или поздно вызовет его исполнение . Последствия нетрудно себе представить.

«Пассивные» атаки с помощью, например, sniffer , особенно опасны, так как, во-первых, практически не детектируемы, во-вторых, предпринимаются из локальной сети (внешний Firewall бессилен).

Вирусы — вредоносные программы, способные к самокопированию и к саморассылке. Еще в декабре 1994 года я получил предупреждение о распространении сетевых вирусов (good times и xxx-1) по Интернет :

С момента создания до момента обнаружения вируса проходят часы, дни, недели, а иногда и месяцы. Это зависит от того, насколько быстро проявляются последствия заражения. Чем это время больше, тем большее число ЭВМ оказывается заражено. После выявления факта заражения и распространения новой разновидности вируса требуется от пары часов (например, для Email_Worm.Win32.Bagle.bj) до трех недель (W32.Netsky.N@mm) на выявление сигнатуры, создания противоядия и включения его сигнатуры в базу данных противовирусной программы. Временная диаграмма жизненного цикла вируса представлена на рис. 12.1 (» Network Security «, v.2005, Issue 6, June 2005, p 16-18). Только за 2004 год зарегистрировано 10000 новых сигнатур вирусов . Червь Blaster заразил 90% машин за 10 минут. За это время антивирусная группа должна обнаружить объект , квалифицировать и разработать средство противодействия. Понятно, что это нереально. Так что антивирусная программа является не столько средством противодействия, сколько успокоительным. Эти же соображения справедливы и для всех других видов атак. Когда сигнатура атаки становится известной, сама атака обычно не опасна, так как уже выработаны средства противодействия и уязвимость перекрыта. Именно по этой причине такое внимание уделяется системе управления программными обновлениями (пэтчами).

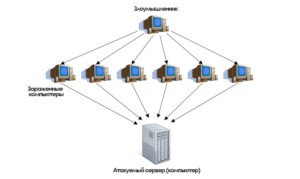

Некоторые вирусы и черви имеют встроенные SMTP-программы, предназначенные для их рассылки, и люки для беспрепятственного проникновения в зараженную машину. Новейшие версии снабжены средствами подавления активности других вирусов или червей. Таким образом могут создаваться целые сети зараженных машин ( BotNet ), готовых по команде начать, например, DDoS -атаку. Для управления такими машинами-зомби может использоваться протокол IRC ( Internet Relay Chart ). Эта система рассылки сообщений поддерживается большим числом серверов и поэтому такой канал обычно трудно отследить и запротоколировать. Этому способствует также то, что большинство систем более тщательно контролируют входной трафик, а не выходной. Следует иметь в виду, что зараженная машина может служить, помимо DoS-атак , для сканирования других ЭВМ и рассылки SPAM , для хранения нелегальных программных продуктов, для управления самой машиной и кражи документов, хранящихся там, для выявления паролей и ключей, используемых хозяином. Ущерб от вируса Blaster оценивается в 475000$.

К сожалению, пока не придумано надежных средств обнаружения новых вирусов (сигнатура которых не известна).

В 2005 году выявлена еще одна угроза – распространение вирусов и сетевых червей с помощью программ-роботов поисковых систем ( bots ), базирующихся на IRC .

Программы bots не всегда опасны, некоторые их разновидности применяются для сбора данных, в частности, о предпочтениях клиентов, а в поисковой системе Google они работают для сбора и индексации документов. Но в руках хакера эти программы превращаются в опасное оружие. Наиболее известная атака была предпринята в 2005 году, хотя подготовка и «первые опыты» начались в сентябре 2004 года. Программа искала машины со специфическими уязвимостями, в частности, LSASS ( Local Security Authority Subsystem Service , Windows ). Подсистема LSASS, призванная способствовать обеспечению безопасности, оказалась сама уязвимой для атак типа переполнения буфера. Хотя уязвимость уже ликвидирована, число машин с необновленной версией остается значительным. После вторжения хакер обычно использует IRC для выполнения нужных ему операций (открытие определенного порта, рассылка SPAM , запуск сканирования других потенциальных жертв). Новой особенностью таких программ является их встраивание в операционную системы таким образом ( rootkit ), что они не могут быть обнаружены, так как размещаются в зоне ядра ОС. Если антивирусная программы попытается получить доступ к определенной области памяти с целью выявления вредоносного кода, rootkit перехватывает такой запрос и отправляет тестирующей программе уведомление, что все в порядке. Что еще хуже, bot-программы могут модифицировать содержимое EPROM . Если хакеру удается проникнуть через Firewall , то под ударом оказываются практически все машины локальной сети. Некоторые разновидности этих программ используют порт 445, который Microsoft зарезервировала для совместного использования файлов, принтеров и других ресурсов. Число модификаций этих вредоносных программ быстро растет.

В настоящее время в мире постоянно активно от 3 до 3,5 миллиона таких программ. Каждый день с помощью этой атаки поражается до 250000 IP-адресов. Простота компрометации машин достигла такого уровня, что один из хакеров продавал взломанные машины по цене 4 цента . Всего же ему удалось заработать 58357 долларов меньше чем за 12 месяцев. Это при том, что более 11000 хакеров находятся постоянно под непрерывным наблюдением спецслужб США.

В основном жертвами становятся домашние машины, но среди жертв оказались такие компании, как Сaterpiller, CNN , eBay, DuPont и Microsoft . Без преувеличения можно утверждать, что это самая серьезная угроза сетевой безопасности.

Следует постоянно помнить, что дополнительные WEB-сервисы ( FTP , DNS , доступ к DB и т.д.) создают новые угрозы безопасности . Уязвимости обнаруживаются время от времени в широко используемых программах, например, Internet Explorer, Outlook и Outlook Express. Эти атаки для проникновения в систему используют переполнение буферов.

WEB-страницы иногда имеют скрытые ссылки на конфиденциальные данные. Именно на это рассчитывают хакеры.

Практика показывает, что 80% усилий тратится на противодействие внешним атакам, а 70% атак, наносящих ущерб, производится из локальной сети.