Безопасность облачных технологий

Безопасность облачных сервисов

Облачные технологии имеют важные преимущества по сравнению с локальными моделями — масштабируемость, контроль, снижение затрат. При этом такие среды уязвимы как для внутренних, так и для внешних атак.

Для обеспечения безопасности облачных сервисов необходимо принимать меры предосторожности и использовать новейшие решения для кибербезопасности.

Проблемы, связанные с безопасностью облака, делятся на две большие категории:

- на стороне провайдера;

- на стороне клиента.

Чтобы защищать облачные сервисы эффективно, нужно понимать модель совместной ответственности. Это значит, что защищать сервисы должны как провайдеры, так и клиенты. О том, какие бывают угрозы и как свести их риск к минимуму, рассказывают специалисты «Смарт Офис».

Какие бывают проблемы безопасности облачных сервисов

Чтобы определить основные точки уязвимости, рассмотрим понятие вектора атаки. Вектор атаки — это путь или средство, с помощью которого хакер может получить доступ к компьютеру или серверу. Векторы атак позволяют хакерам использовать все уязвимости системы, включая человеческий фактор. Все методы атак, за исключением социальных, включают в себя программирование или использование аппаратного обеспечения.

Основными типами атак являются:

- DOS и DDoS. Хакер использует одно или несколько подключений к интернету, чтобы использовать уязвимость программного обеспечения или заполнить цель ложными запросами. Облачная модель дает DOS-атаке еще большую вычислительную мощность. В итоге сайт становится недоступным для запросов целевой аудитории.

- Вредоносные программы. Атаки с помощью вредоносных программ осуществляются для получения контроля над информацией пользователя в облаке. Для этого хакеры добавляют модуль зараженного сервиса в решение SaaS или PaaS. Если замысел удался, система перенаправит запросы пользователя на модуль хакера, инициируя выполнение вредоносного кода.

- Кросс-облачные атаки. Безопасность облачных сервисов особенно уязвима, когда клиенты перемещают одну из своих рабочих нагрузок в среду общедоступного облака, например, в Amazon Web Services или Microsoft Azure, используя при этом Direct Connect или любой другой VPN.

- Человеческий фактор. Часто безопасность облачных сервисов страдает из-за самих пользователей.

Как защитить облачные сервисы от угроз?

Облачные сервисы защищают на уровне клиента и поставщика услуг. В зависимости от типа угрозы применяют различные методы.

Ограничение доступа

Чтобы защитить облачный сервис от негативного влияния человеческого фактора и предотвратить утечку информации, каждая организация должна иметь многоуровневые политики безопасности. Это значит, что сотрудники должны иметь доступ только к тем документам, которые непосредственно связаны с их повседневной работой.

Шифрование данных

Шифрование данных — это эффективный способ повышения безопасности облачных сервисов. Методы шифрования используют сложные алгоритмы для сокрытия информации, защищенной облаком. Для расшифровки потенциальным хакерам потребуется специальный ключ. Несмотря на то, что зашифрованная информация не является на 100% защищенной, для дешифрования требуется огромное количество вычислительной мощности, специальное (часто нелегальное) программное обеспечение и много времени.

Данные в облачной среде должны быть зашифрованы на всех этапах их передачи и хранения:

- у источника — на стороне пользователя;

- в пути — при передаче от пользователя к облачному серверу;

- в состоянии покоя — при хранении в облачной базе данных.

Аутентификация

Для повышения безопасности облачных сервисов вместо простой проверки подлинности имени пользователя и пароля должна быть реализована многофакторная аутентификация.

Существуют различные инструменты, которые требуют как статических паролей, так и динамических. Последний подтверждает учетные данные пользователя, предоставляя одноразовый пароль на мобильный телефон, использует биометрию или аппаратные токены.

Непрерывный мониторинг

Не пренебрегайте непрерывным мониторингом состояния сети. Существует множество платных и бесплатных программ для этих целей. Управляемая система обнаружения вторжений поможет защитить облачные сервисы и предотвратить утечку данных.

Заключение

При должном внимании к безопасности облачных сервисов как со стороны провайдера, так и со стороны клиента, облачная среда будет надежной, а данные не попадут в руки злоумышленников.

Облачная безопасность

Что такое облачная безопасность?

Облачная безопасность – это защита данных, хранящихся в Интернете с помощью платформ облачных вычислений, от кражи, утечки и удаления. Методы обеспечения облачной безопасности включают межсетевые экраны, тестирование на проникновение, обфускацию, токенизацию, виртуальные частные сети (VPN) и предотвращение общедоступных подключений к Интернету. Облачная безопасность – это форма кибербезопасности.

Ключевые выводы

- Облачная безопасность в широком смысле относится к мерам, предпринимаемым для защиты цифровых активов и данных, хранящихся в сети, через поставщиков облачных услуг.

- Облачные вычисления – это предоставление различных услуг через Интернет, включая хранилище данных, серверы, базы данных, сети и программное обеспечение.

- Меры по защите этих данных включают, среди прочего, двухфакторную авторизацию (2FA), использование VPN, токенов безопасности, шифрование данных и услуги брандмауэра.

Понимание облачной безопасности

Облачные вычисления – это предоставление различных услуг через Интернет. Эти ресурсы включают инструменты и приложения, такие как хранилище данных, серверы, базы данных, сети и программное обеспечение. Вместо того, чтобы хранить файлы на проприетарном жестком диске или локальном запоминающем устройстве, облачное хранилище позволяет сохранять их в удаленной базе данных. Пока электронное устройство имеет доступ к сети, оно имеет доступ к данным и программному обеспечению для его запуска. Облачные вычисления – популярный вариант для людей и предприятий по ряду причин, включая экономию затрат, повышение производительности, скорости и эффективности, производительности и безопасности.

Облачная безопасность важна для многих пользователей, которые обеспокоены безопасностью данных, которые они хранят в облаке. Они считают, что их данные более безопасны на их собственных локальных серверах, где, по их мнению, у них есть больший контроль над данными. Но данные, хранящиеся в облаке, могут быть более безопасными, потому что поставщики облачных услуг имеют превосходные меры безопасности, а их сотрудники являются экспертами по безопасности. Локальные данные могут быть более уязвимы для нарушений безопасности в зависимости от типа атаки. Социальная инженерия и вредоносное ПО могут сделать любую систему хранения данных уязвимой, но локальные данные могут быть более уязвимыми, поскольку их хранители менее опытны в обнаружении угроз безопасности.

Проблемы безопасности

Облачная безопасность является ключевой проблемой для поставщиков облачных хранилищ. Они не только должны удовлетворять своих клиентов; они также должны соблюдать определенные нормативные требования по хранению конфиденциальных данных, таких как номера кредитных карт и медицинская информация. Сторонние аудиты систем и процедур безопасности поставщика облачных услуг помогают гарантировать безопасность данных пользователей.

Основные угрозы облачной безопасности включают утечки данных, потерю данных, захват учетной записи, захват служебного трафика, небезопасные программные интерфейсы приложений (API), плохой выбор поставщиков облачных хранилищ и общие технологии, которые могут поставить под угрозу безопасность облака.

Распределенные атаки типа «отказ в обслуживании» ( DDoS ) – еще одна угроза облачной безопасности. Эти атаки завершают работу службы, перегружая ее данными, так что пользователи не могут получить доступ к своим учетным записям, таким как банковские счета или учетные записи электронной почты.

Прочие соображения

Обеспечение безопасности данных в облаке выходит за рамки защиты самого облака. Пользователи облака должны защищать доступ к облаку, который может быть получен из данных, хранящихся на мобильных устройствах, или небрежности с учетными данными для входа. Еще одна проблема безопасности облака заключается в том, что данные, хранящиеся в облаке, размещенном в другой стране, могут регулироваться другими правилами и мерами конфиденциальности.

При выборе облачного провайдера важно выбрать компанию, которая пытается защитить от злоумышленников инсайдеров с помощью фоновых проверок и допуска к системе безопасности. Большинство людей думают, что хакеры со стороны – самая большая угроза облачной безопасности, но сотрудники представляют не меньшую опасность. Эти сотрудники не обязательно являются злонамеренными инсайдерами; часто это сотрудники, которые по незнанию совершают ошибки, например, используют личный смартфон для доступа к конфиденциальным данным компании без защиты собственной сети компании.

Угрозы облачных вычислений и методы их защиты

Центр обработки данных (ЦОД) представляет собой совокупность серверов, размещенных на одной площадке с целью повышения эффективности и защищенности. Защита центров обработки данных представляет собой сетевую и физическую защиту, а также отказоустойчивость и надежное электропитание. В настоящее время на рынке представлен широкий спектр решений для защиты серверов и ЦОД от различных угроз. Их объединяет ориентированность на узкий спектр решаемых задач. Однако спектр этих задач подвергся некоторому расширению вследствии постепенного вытеснения классических аппаратных систем виртуальными платформами. К известным типам угроз (сетевые атаки, уязвимости в приложениях операционных систем, вредоносное программное обеспечение) добавились сложности, связанные с контролем среды (гипервизора), трафика между гостевыми машинами и разграничением прав доступа. Расширились внутренние вопросы и политики защиты ЦОД, требования внешних регуляторов. Работа современных ЦОД в ряде отраслей требует закрытия технических вопросов, а также вопросов связанных с их безопасностью. Финансовые институты (банки, процессинговые центры) подчинены ряду стандартов, выполнение которых заложено на уровне технических решений. Проникновение платформ виртуализации достигло того уровня, когда практически все компании, использующие эти системы, весьма серьезно занялись вопросами усиления безопасности в них. Отметим, что буквально год назад интерес был скорее теоретический.

В современных условиях становится все сложнее обеспечить защиту критически важных для бизнеса систем и приложений.

Появление виртуализации стало актуальной причиной масштабной миграции большинства систем на ВМ, однако решение задач обеспечения безопасности, связанных с эксплуатацией приложений в новой среде, требует особого подхода. Многие типы угроз достаточно изучены и для них разработаны средства защиты, однако их еще нужно адаптировать для использования в облаке.

Cуществующие угрозы облачных вычислений

Контроль и управление облаками — является проблемой безопасности. Гарантий, что все ресурсы облака посчитаны и в нем нет неконтролируемых виртуальных машин, не запущено лишних процессов и не нарушена взаимная конфигурация элементов облака нет. Это высокоуровневый тип угроз, т.к. он связан с управляемостью облаком, как единой информационной системой и для него общую защиту нужно строить индивидуально. Для этого необходимо использовать модель управления рисками для облачных инфраструктур.

В основе обеспечения физической безопасности лежит строгий контроль физического доступа к серверам и сетевой инфраструктуре. В отличии от физической безопасности, сетевая безопасность в первую очередь представляет собой построение надежной модели угроз, включающей в себя защиту от вторжений и межсетевой экран. Использование межсетевого экрана подразумевает работу фильтра, с целью разграничить внутренние сети ЦОД на подсети с разным уровнем доверия. Это могут быть отдельно серверы, доступные из Интернета или серверы из внутренних сетей.

В облачных вычислениях важнейшую роль платформы выполняет технология виртуализации. Для сохранения целостности данных и обеспечения защиты рассмотрим основные известные угрозы для облачных вычислений.

1. Трудности при перемещении обычных серверов в вычислительное облако

Требования к безопасности облачных вычислений не отличаются от требований безопасности к центрам обработки данных. Однако, виртуализация ЦОД и переход к облачным средам приводят к появлению новых угроз.

Доступ через Интернет к управлению вычислительной мощностью один из ключевых характеристик облачных вычислений. В большинстве традиционных ЦОД доступ инженеров к серверам контролируется на физическом уровне, в облачных средах они работают через Интернет. Разграничение контроля доступа и обеспечение прозрачности изменений на системном уровне является одним из главных критериев защиты.

2. Динамичность виртуальных машин

Виртуальные машины динамичны. Создать новую машину, остановить ее работу, запустить заново можно сделать за короткое время. Они клонируются и могут быть перемещены между физическими серверами. Данная изменчивость трудно влияет на разработку целостности системы безопасности. Однако, уязвимости операционой системы или приложений в виртуальной среде распространяются бесконтрольно и часто проявляются после произвольного промежутка времени (например, при восстановлении из резервной копии). В средах облачных вычислениях важно надежно зафиксировать состояние защиты системы, при этом это не должно зависить от ее состояния и местоположения.

3. Уязвимости внутри виртуальной среды

Серверы облачных вычислений и локальные серверы используют одни и те же операционные системы и приложения. Для облачных систем угроза удаленного взлома или заражения вредоносным ПО высока. Риск для виртуальных систем также высок. Параллельные виртуальные машины увеличивает «атакуемую поверхность». Система обнаружения и предотвращения вторжений должна быть способна обнаруживать вредоносную активность на уровне виртуальных машин, вне зависимости от их расположения в облачной среде.

4. Защита бездействующих виртуальных машин

Когда виртуальная машина выключена, она подвергается опасности заражения. Доступа к хранилищу образов виртуальных машин через сеть достаточно. На выключенной виртуальной машине абсолютно невозможно запустить защитное программное обеспечение. В данном случаи дожна быть реализована защита не только внутри каждой виртуальной машины, но и на уровне гипервизора.

5. Защита периметра и разграничение сети

При использовании облачных вычислений периметр сети размывается или исчезает. Это приводит к тому, что защита менее защищенной части сети определяет общий уровень защищенности. Для разграничения сегментов с разными уровнями доверия в облаке виртуальные машины должны сами обеспечивать себя защитой, перемещая сетевой периметр к самой виртуальной машине (Рис 1.). Корпоративный firewall — основной компонент для внедрения политики IT безопасности и разграничения сегментов сети, не в состоянии повлиять на серверы, размещенные в облачных средах.

Рис. 1. Схема работы механизма разграничения доступа

Атаки на облака и решения по их устранению

1. Традиционные атаки на ПО

Уязвимости операционных систем, модульных компонентов, сетевых протоколов и др — традиционные угрозы, для защиты от которых достаточно установить межстевой экран, firewall, антивирус, IPS и другие компоненты, решающие данную проблему. При этом важно, чтобы данные средства защиты эффективно работали в условиях виртуализации.

2. Функциональные атаки на элементы облака

Этот тип атак связан с многослойностью облака, общим принципом безопасности. В статье об опасности облаков было предложено следующее решение: Для защиты от функциональных атак для каждой части облака необходимо использовать следующие средства защиты: для прокси – эффективную защиту от DoS-атак, для веб-сервера — контроль целостности страниц, для сервера приложений — экран уровня приложений, для СУБД — защиту от SQL-инъекций, для системы хранения данных – правильные бэкапы (резервное копирование), разграничение доступа. В отдельности каждые из этих защитных механизмов уже созданы, но они не собраны вместе для комплексной защиты облака, поэтому задачу по интеграции их в единую систему нужно решать во время создания облака.

3. Атаки на клиента

Большинство пользователей подключаются к облаку, используя браузер. Здесь рассматриваются такие атаки, как Cross Site Scripting, «угон» паролей, перехваты веб-сессий, «человек посредине» и многие другие. Единственная защита от данного вида атак является правильная аутентификация и использование шифрованного соединения (SSL) с взаимной аутентификацией. Однако, данные средства защиты не очень удобны и очень расточительны для создателей облаков. В этой отрасли информационной безопасности есть еще множество нерешенных задач.

4. Атаки на гипервизор

Гипервизор является одним из ключевых элементов виртуальной системы. Основной его функцией является разделение ресурсов между виртуальными машинами. Атака на гипервизор может привести к тому, что одна виртуальная машина сможет получить доступ к памяти и ресурсам другой. Также она сможет перехватывать сетевой трафик, отбирать физические ресурсы и даже вытеснить виртуальную машину с сервера. В качестве стандартных методов защиты рекомендуется применять специализированные продукты для виртуальных сред, интеграцию хост-серверов со службой каталога Active Directory, использование политик сложности и устаревания паролей, а также стандартизацию процедур доступа к управляющим средствам хост-сервера, применять встроенный брандмауэр хоста виртуализации. Также возможно отключение таких часто неиспользуемых служб как, например, веб-доступ к серверу виртуализации.

5. Атаки на системы управления

Большое количество виртуальных машин, используемых в облаках требует наличие систем управления, способных надежно контролировать создание, перенос и утилизацию виртуальных машин. Вмешательство в систему управления может привести к появлению виртуальных машин — невидимок, способных блокировать одни виртуальные машины и подставлять другие.

Решения по защите от угроз безопасности от компании Cloud Security Alliance (CSA)

Наиболее эффективные способы защиты в области безопасности облаков опубликовала организация Cloud Security Alliance (CSA). Проанализировав опубликованную компанией информацию, были предложены следующие решения.

1. Сохранность данных. Шифрование

Шифрование – один из самых эффективных способов защиты данных. Провайдер, предоставляющий доступ к данным должен шифровать информацию клиента, хранящуюся в ЦОД, а также в случаи отсутствия необходимости, безвозвратно удалять.

2. Защита данных при передаче

Зашифрованные данные при передаче должны быть доступны только после аутентификации. Данные не получится прочитать или сделать изменения, даже в случаи доступа через ненадежные узлы. Такие технологии достаточно известны, алгоритмы и надежные протоколы AES, TLS, IPsec давно используются провайдерами.

3. Аутентификация

Аутентификации — защита паролем. Для обеспечения более высокой надежности, часто прибегают к таким средствам, как токены и сертификаты. Для прозрачного взаимодействия провайдера с системой индетификациии при авторизации, также рекомендуется использовать LDAP (Lightweight Directory Access Protocol) и SAML (Security Assertion Markup Language).

4. Изоляция пользователей

Использование индивидуальной виртуальной машины и виртуальную сеть. Виртуальные сети должны быть развернуты с применением таких технологий, как VPN (Virtual Private Network), VLAN (Virtual Local Area Network) и VPLS (Virtual Private LAN Service). Часто провайдеры изолируют данные пользователей друг от друга за счет изменения данных кода в единой программной среде. Данный подход имеет риски, связанные с опасностью найти дыру в нестандартном коде, позволяющему получить доступ к данным. В случаи возможной ошибки в коде пользователь может получить данные другого. В последнее время такие инциденты часто имели место.

Основные проблемы облачной безопасности в 2020 году

Согласно отчету об облачной безопасности за 2020 год, самой серьезной угрозой была неправильная конфигурация: 68% компаний указали на это как на самую большую проблему

В последнее время все больше компаний предпочитают облака. Во многом этот процесс ускорила пандемия COVID-19, которая вынудила значительное количество людей перейти на удаленную работу. Это привело к всплеску спроса на решения для доступа к корпоративным ресурсам из любого места. Многие компании за два месяца сделали то, что планировали сделать за пять лет.

В частности, исследование 2020 года показало, что 87% компаний планируют ускорить миграцию в облако и после окончания пандемии. 68% компаний используют решения двух и более поставщиков облачных услуг. Но такой резкий рывок вперед дорого обошелся многим организациям.

Исследование Check Point 2020 Cloud Security Report показало, что ускоренный переход к облакам создал огромное количество брешей в безопасности организаций, что привело к увеличению числа атак и растущему беспокойству среди компаний.

Рост расходов на ИБ

Для перехода в облака есть действительно много веских причин. Облачные решения снижают зависимость от локальных центров обработки данных, обладают высокой масштабируемостью и обеспечивают доступ к данным и приложениям из любого места. Однако, несмотря на эти преимущества, они несут ряд новых проблем.

Многие организации считают переход в облако рискованным с точки зрения безопасности. Согласно отчету Check Point 2020 Cloud Security Report, 75% опрошенных компаний сильно или даже очень сильно обеспокоены безопасностью облака.

Отчет также показал, что организации обычно тратят 27% своего бюджета на безопасность. При этом почти 60% организаций ожидают, что их бюджет еще больше увеличится в 2021 году. На это действительно есть причины: в первой половине 2020 года злоумышленники получили более 3,2 миллиардов записей из десяти крупнейших утечек данных. Эти нарушения могут нанести ощутимый ущерб бизнесу. Например, в результате взлома американского банка Capital One в 2019 году пострадали данные более 100 миллионов американцев и 6 миллионов канадцев.

Угрозы

Согласно отчету об облачной безопасности за 2020 год, самой серьезной угрозой была неправильная конфигурация: 68% компаний указали на это как на самую большую проблему (по сравнению с 62% в предыдущем году). Неверная конфигурация облака, неправильные настройки доступа приводят к атакам и утечкам данных. На втором месте находится несанкционированный доступ (58%) — когда приватную информацию может посмотреть человек, у которого нет на это прав. Третье место занимает использование небезопасных интерфейсов и API (52%): для того, чтобы работать с облаками, компаниям необходимы специальные программные интерфейсы и API. От того, насколько безопасны эти интерфейсы, настолько безопасно и использование самого облачного сервиса.

Опасения

Первое место занимают опасения потери или утечки данных — об этом сообщили 69% респондентов, это на 5% больше, чем в прошлом году. Конфиденциальность данных волнует 66% опрошенных — этот показатель возрос на 4%. Далее идут опасения по поводу случайного раскрытия учетных данных (44%) и реагирования на инциденты (44%); соблюдение правовых и нормативных требований (42%) и обеспечение контроля за данными (37%). Еще одним серьезным источником беспокойства руководителей и экспертов по безопасности было соблюдение нормативных требований: 90% опрошенных считают, что постоянное соблюдение требований во время миграции из локальной среды в облако является чрезвычайно важным.

Главная причина этих опасений — тот факт, что традиционные инструменты безопасности не предназначены для решения сложных задач безопасности облака.

Почему традиционные инструменты безопасности больше не справляются

Хотя облачные сервисы предоставляют встроенные (и часто расширенные) меры безопасности, предприятия по-прежнему вынуждены использовать модель совместной ответственности. Другими словами, ответственность за защиту своих данных и рабочих нагрузок в облаке несут сами клиенты.

Традиционные инструменты безопасности, которые хорошо работают в локальных сетях, не предназначены для защиты распределенных и виртуальных облаков. И это не стало неожиданностью: отчет за 2020 год показал, что руководители хорошо знали об этом ограничении. Более 80% респондентов утверждали, что эти инструменты либо вообще не работают в облаке, либо предлагают ограниченную функциональность.

Как безопасно перейти в облако

Согласно 2020 Cloud Security Report, ключевые факторы для организаций при выборе поставщика решений облачной безопасности — это рентабельность (соотношение цены и эффективности) — выбрали 63% респондентов; простота развертывания (53%), возможность автоматической работы (52%) и то, является ли решение предназначенным для облаков (52%). Кроме того, поскольку почти 80% компаний перешли на мультиоблачную архитектуру, то им требуется унифицированная платформа облачной безопасности, способная предоставлять все вышеупомянутые показатели во всей их инфраструктуре.

Опрос также показал, что для удовлетворения всех этих требований одним из вариантов для компаний является обучение и сертификация своих сотрудников. Однако более половины респондентов считают, что обучение персонала и их опыт — это и есть самое большое препятствие для внедрения облачных технологий. Альтернативой, как показано в отчете, является использование облачных инструментов безопасности.

Облачная безопасность нового уровня

Традиционные инструменты не подходят для динамической, виртуальной и децентрализованной природы облака. Они не смогут обрабатывать растущее число взломов. Для решения этих проблем требуется унифицированное, высокоавтоматизированное и экономичное решение облачной безопасности, которое способно обнаруживать и обрабатывать угрозы в многооблачных средах.

Автор: Сергей Невструев, эксперт по защите от неизвестных угроз Check Point Software Technologies

«Облачные» технологии: риски, мифы и инструкции по безопасности

Многие компании все еще не вернулись в докарантинный офлайн-режим работы и оставили сотрудников на удаленке. Как обеспечить безопасный доступ к данным в домашней сети? Один из способов — облачные сервисы. Однако исследования показывают, что не все спешат хранить там бизнес-информацию.

Директор по информационной безопасности ИТ-холдинга ТalentТech Иван Дмитриев объяснил, как избежать рисков и безболезненно перейти на облачные сервисы.

- 61% — никто не застрахован от прекращения работы провайдера,

- 49% — отсутствие вменяемой финансовой ответственности поставщика решения за ненадлежащую работу,

- 60% — перспектива передачи ответственных приложений и данных внешним дата-центрам.

Последний пункт логичен, но безоснователен. Утечки происходят и во внутренних системах. Просто часто они не получают большой огласки.

Облачные провайдеры вкладывают больше ресурсов в информационную безопасность, чем их потенциальные заказчики, потому что это основа их бизнеса. На 1,5-2 тысячи сотрудников в компании-клиенте приходится один специалист по ИБ.

- Получаете доступ к данным с любого устройства. Достаточно всего лишь подключиться к сети.

- Быстро организуете совместную работу. Например, сервис «Компас» помогает управлять работой команды, устанавливать цели для каждого в связке с глобальными целями компании и отслеживать результаты.

- Платите только за то место в хранилище, которое используете. При этом не тратитесь на аренду серверов и неиспользуемые ресурсы.

- Отпадает обслуживание собственной инфраструктуры.

- Не отвечаете за резервирование и сохранение целостности данных. Это забота облачного провайдера

Цель облачных сервисов — упростить рабочие процессы компании. Например, сервис Potok за счет сбора всех данных в едином окне ускоряет процесс найма до 45%, как это было при работе с финансовым институтом ДОМ.РФ.

- Проверьте, инвестирует ли компания в облачные решения, как обеспечивает безопасность, работает ли в России, есть ли успешные клиентские кейсы и репутация бренда. Например, мы предоставляем изоляцию и криптографическое преобразование данных. Они помогают защитить информацию TalentTech и клиентов компании от несанкционированного доступа со стороны персонала. Проверить это можно только экспертно – за это отвечают специалисты по инфобезопасности и ИТ.

- Оцените уровень сервиса (SLA): гарантированное время доступности, порядок резервного копирования, обязанность обеспечения доступности информации при форс-мажоре. Опять же, оценивать это должен эксперт по инфобезопасности. Обычно на стороне потребителя есть некий опросник и понимание уровня сервиса, который хочется получить, а также, насколько приобретаемое решение впишется в систему.

- Проанализируйте риски конфиденциальности и доступности данных при переезде на облачный сервис, а также предложенные провайдером меры управления.

- Проверьте, соответствуют ли правила провайдера вашим требованиям к ИБ. Поставщик должен обеспечить контроль рисков целостности, конфиденциальности и доступности принадлежащей вам информации. Например, в TalentTech для анализа защищенности используют Qualys, Nessus, App Screener, Supply chain security. Также мы выстраиваем процесс безопасной разработки и CI/CD-процессы.

- Убедитесь, что ЦОД сервиса находится в России и соответствует уровню защищенности, указанном в ФЗ-152 и приказе ФСТЭК № 2. Для подтверждения у компании должен быть свой аттестат или заключение от лицензиата ФСТЭК.

При работе в офисе достаточно было настроить правила на уровне корпоративной сети. Теперь, когда все дома, нужно искать другие способы защитить данные, потому что информация хранится у сотрудников.

Пока еще нет универсальных советов или способов защитить устройства персонала от киберугроз. Но есть несколько правил, которые помогут снизить шансы отдать данные злоумышленникам.

Организуйте с сотрудниками встречу или напишите подробный мануал по основам информационной безопасности, где расскажете:

- о возможных угрозах,

- почему нельзя вводить рабочие данные на сторонних сайтах,

- как выглядят фишинговые письма,

- почему нельзя скачивать антивирус из первой ссылки поиска,

- зачем нужен антивирус, сложные пароли и двухфакторная авторизация.

С помощью технологий адаптивного тестирования можно проверить уровень владения цифровыми навыками и основами кибербезопасности. Например, сеть “Магнит” во время карантина 2020 использовала решение TalentTech.Обучение для оценки знаний команды. Помимо основ кибербезопасности, оценивалось владение статистическим аппаратом, Excel и удаленной коммуникацией.

- Пропишите порядок доступа к информации.

- Используйте облачные сервисы в enterprise-версии. В ней гораздо больше механизмов ИБ.

- Купите сертификат удостоверения подлинности соединения и установите доверенные сертификаты на все сервисы, которыми сотрудники пользуются удаленно. Объясните им, что если соединение предупредит о недостоверности, то его нужно немедленно разорвать.

- Настройте контроли с максимальной прозрачностью. У вас должна быть возможность в любой момент узнать, кто и откуда подключился, с помощью чего и легитимно ли работает.

- Организуйте дежурство специалистов по информационной безопасности и перераспределите зоны ответственности и мониторинга.

- Требуйте, чтобы сотрудники регистрировались на корпоративных облачных ресурсах только с помощью рабочих имейлов. Исключите личные электронные адреса и телефоны. Иначе рискуете потерять доступ к собственной информации.

- Следите за настроиками облачных сервисов. Доступ всегда должен быть только по белым спискам.

- Разработайте минимально необходимый и достаточный чек-лист требований для используемых удаленно сервисов. Это позволит не потерять оперативность при внедрении и контролировать большинство рисков.

Невозможно быть уверенным на 100% в защищенности. Но даже эти небольшие правила помогут снизить риски утечки, кражи и потери данных.

Безопасность облачных вычислений

Безопасность в облачных вычислениях является серьезной проблемой. Данные в облаке должны храниться в зашифрованном виде. Чтобы запретить клиенту доступ к общим данным напрямую, следует использовать прокси и брокерские услуги.

Планирование безопасности

Прежде чем развертывать конкретный ресурс в облаке, необходимо проанализировать несколько аспектов ресурса, таких как:

Выберите ресурс, который нужно перенести в облако, и проанализируйте его чувствительность к риску.

Рассмотрим модели облачных сервисов, такие как IaaS, PaaS и SaaS. Эти модели требуют, чтобы клиент отвечал за безопасность на разных уровнях обслуживания.

Рассмотрим тип облака, который будет использоваться: публичный, частный, общественный или гибридный.

Понимать систему поставщика облачных услуг о хранении данных и их передаче в облако и из него.

Выберите ресурс, который нужно перенести в облако, и проанализируйте его чувствительность к риску.

Рассмотрим модели облачных сервисов, такие как IaaS, PaaS и SaaS. Эти модели требуют, чтобы клиент отвечал за безопасность на разных уровнях обслуживания.

Рассмотрим тип облака, который будет использоваться: публичный, частный, общественный или гибридный.

Понимать систему поставщика облачных услуг о хранении данных и их передаче в облако и из него.

Риск развертывания в облаке в основном зависит от моделей обслуживания и типов облаков.

Понимание безопасности облака

Границы безопасности

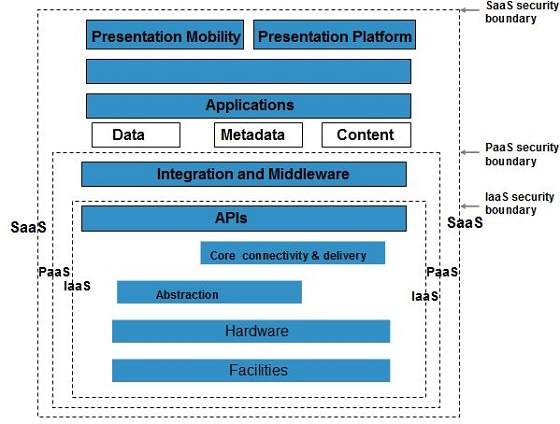

Конкретная модель обслуживания определяет границу между обязанностями поставщика услуг и клиента. Модель стека Cloud Security Alliance (CSA) определяет границы между каждой моделью сервиса и показывает, как различные функциональные блоки связаны друг с другом. Следующая диаграмма показывает модель стека CSA:

Ключевые моменты к модели CSA

IaaS — это самый базовый уровень обслуживания с PaaS и SaaS, следующие два выше уровня обслуживания.

Двигаясь вверх, каждый из сервисов наследует возможности и проблемы безопасности модели ниже.

IaaS обеспечивает инфраструктуру, PaaS обеспечивает среду разработки платформы, а SaaS предоставляет операционную среду.

IaaS обладает наименьшим уровнем интегрированных функций и встроенной безопасности, в то время как SaaS имеет больше всего.

Эта модель описывает границы безопасности, на которых заканчиваются обязанности поставщика облачных услуг и начинаются обязанности клиента.

Любой механизм безопасности ниже границы безопасности должен быть встроен в систему и должен обслуживаться заказчиком.

IaaS — это самый базовый уровень обслуживания с PaaS и SaaS, следующие два выше уровня обслуживания.

Двигаясь вверх, каждый из сервисов наследует возможности и проблемы безопасности модели ниже.

IaaS обеспечивает инфраструктуру, PaaS обеспечивает среду разработки платформы, а SaaS предоставляет операционную среду.

IaaS обладает наименьшим уровнем интегрированных функций и встроенной безопасности, в то время как SaaS имеет больше всего.

Эта модель описывает границы безопасности, на которых заканчиваются обязанности поставщика облачных услуг и начинаются обязанности клиента.

Любой механизм безопасности ниже границы безопасности должен быть встроен в систему и должен обслуживаться заказчиком.

Хотя каждая модель сервиса имеет механизм безопасности, потребности в безопасности также зависят от того, где расположены эти сервисы, в частном, общедоступном, гибридном или общинном облаке.

Понимание безопасности данных

Поскольку все данные передаются с использованием Интернета, безопасность данных является основной проблемой в облаке. Вот ключевые механизмы защиты данных.

- Контроль доступа

- Аудиторская проверка

- Аутентификация

- авторизация

Все сервисные модели должны включать механизм безопасности, работающий во всех вышеупомянутых областях.

Изолированный доступ к данным

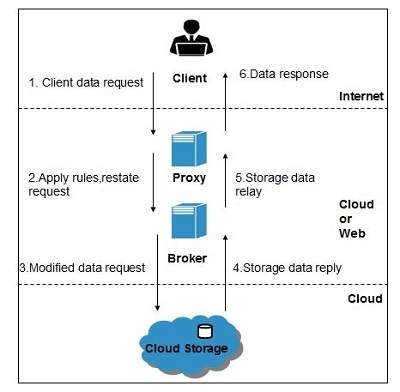

Поскольку к данным, хранящимся в облаке, можно получить доступ откуда угодно, у нас должен быть механизм, чтобы изолировать данные и защитить их от прямого доступа клиента.

Brokered Cloud Storage Access — это подход к изоляции хранилища в облаке. При таком подходе создаются две службы:

Брокер с полным доступом к хранилищу, но без доступа к клиенту.

Прокси без доступа к хранилищу, но доступ как к клиенту, так и к брокеру.

Брокер с полным доступом к хранилищу, но без доступа к клиенту.

Прокси без доступа к хранилищу, но доступ как к клиенту, так и к брокеру.

Работа брокерской облачной системы доступа к хранилищу

Когда клиент выдает запрос на доступ к данным:

Запрос данных клиента отправляется на внешний сервисный интерфейс прокси.

Прокси-сервер перенаправляет запрос брокеру.

Брокер запрашивает данные из облачной системы хранения.

Облачное хранилище возвращает данные брокеру.

Брокер возвращает данные в прокси.

Наконец, прокси отправляет данные клиенту.

Запрос данных клиента отправляется на внешний сервисный интерфейс прокси.

Прокси-сервер перенаправляет запрос брокеру.

Брокер запрашивает данные из облачной системы хранения.

Облачное хранилище возвращает данные брокеру.

Брокер возвращает данные в прокси.

Наконец, прокси отправляет данные клиенту.

Все вышеперечисленные шаги показаны на следующей диаграмме:

шифрование

Шифрование помогает защитить данные от взлома. Он защищает данные, которые передаются, а также данные, хранящиеся в облаке. Хотя шифрование помогает защитить данные от несанкционированного доступа, оно не предотвращает потерю данных.