Классы угроз информационной безопасности

Классы угроз информационной безопасности

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровня обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т. д.

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей).

История развития информационных систем показывает, что новые уязвимые места появляются постоянно. С такой же регулярностью, но с небольшим отставанием, появляются и средства защиты. В большинстве своем средства защиты появляются в ответ на возникающие угрозы, так, например, постоянно появляются исправления к программному обеспечению фирмы Microsoft, устраняющие очередные его уязвимые места и др. Такой подход к обеспечению безопасности малоэффективен, поскольку всегда существует промежуток времени между моментом выявления угрозы и ее устранением. Именно в этот промежуток времени злоумышленник может нанести непоправимый вред информации.

В этой связи более приемлемым является другой способ — способ упреждающей защиты, заключающийся в разработке механизмов защиты от возможных, предполагаемых и потенциальных угроз.

Отметим, что некоторые угрозы нельзя считать следствием целенаправленных действий вредного характера. Существуют угрозы, вызванные случайными ошибками или техногенными явлениями.

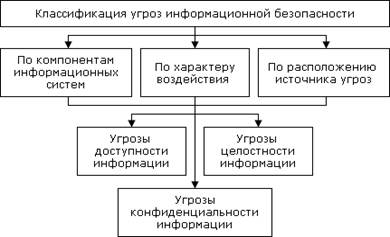

Рисунок 2. — Классы угроз

Знание возможных угроз информационной безопасности, а также уязвимых мест системы защиты, необходимо для того, чтобы выбрать наиболее экономичные и эффективные средства обеспечения безопасности.

Угрозы информационной безопасности классифицируются по нескольким признакам:

· по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы;

· по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

· по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

· по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

На рис. 3 показано, что все виды угроз, классифицируемые по другим признакам, могут воздействовать на все составляющие информационной безопасности.

Рисунок 3. — Составляющие угроз информационной безопасности

Рассмотрим угрозы по характеру воздействия.

Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

· аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия);

· отказы и сбои аппаратуры;

· ошибки в программном обеспечении;

· ошибки в работе персонала;

· помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия – это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например:

· недовольством служащего служебным положением;

· уязвленным самолюбием и т. д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние.

Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что местоположение злоумышленника изначально неизвестно.

Виды нарушителей

Попытка получить несанкционированный доступ к информационной системе или вычислительной сети с целью ознакомиться с ними, оставить записку, выполнить, уничтожить, изменить или похитить данную информацию квалифицируется как компьютерное пиратство.

Для предотвращения возможных угроз фирмы должны не только обеспечить защиту операционных систем, программного обеспечения и контроля доступа, но и попытаться выявить категории нарушителей и те методы, которые они используют.

В зависимости от мотивов, целей и методов действия всех хакеров можно разбить на несколько групп, начиная с дилетантов и кончая профессионалами. Их можно представить четырьмя группами:

· освоивший основы работы на ПЭВМ и в составе сети;

· специалист высшего класса.

Нарушитель является специалистом высшей квалификации, знает все про информационные системы и, в частности, о составе и средствах ее защиты. Модель нарушителя определяет:

· категории лиц, в числе которых может оказаться нарушитель;

· возможные цели нарушителя и их градации по степени важности и

опасности;

· предположения о его квалификации;

· оценка его технической вооруженности;

• ограничения и предположения о характере его действий.

Диапазон побудительных мотивов получения доступа к системе довольно

широк: от желания испытать эмоциональный подъем при игре с компьютером до ощущения власти над ненавистным менеджером. Занимаются этим не только новички, желающие позабавиться, но и профессиональные программисты.

Часть из них, однако, начинает не только просматривать, но и проявлять интерес к содержимому файлов, а это уже представляет серьезную угрозу, поскольку в данном случае трудно отличить безобидное баловство от умышленных действий.

До недавнего времени вызывали беспокойство случаи, когда недовольные руководителем служащие, злоупотребляя своим положением, портили системы, допуская к ним посторонних или оставляя их в рабочем состоянии без присмотра. Недовольный руководителем служащий создает одну из самых больших угроз вычислительным системам коллективного пользования.

Профессиональные хакеры — это компьютерные фанаты, прекрасно знающие вычислительную технику и системы связи. Они затратили массу времени на обдумывание способов проникновения в системы и еще больше, экспериментируя с самими системами. Для вхождения в систему профессионалы чаще всего используют некоторую систематику и эксперименты, а не рассчитывают на удачу или догадку. Их цель — выявить и преодолеть систему защиты, изучить возможности вычислительной установки и затем удалиться, самоутвердившись в возможности достижения цели.

Дата добавления: 2017-08-01 ; просмотров: 3280 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Классы угроз информационной безопасности

Цель изучения темы: изучить классы угроз «информационной безопасности» и каналы несанкционированного доступа к информации.

Требования к знаниям и умениям

Студент должен знать:

- классы угроз «информационной безопасности»;

- причины и источники случайных воздействий на информационные системы;

- каналы несанкционированного доступа к информации.

Студент должен уметь:

- выявлять и классифицировать угрозы информационной безопасности.

Ключевой термин

Ключевой термин: Угроза «информационной безопасности».

Угроза «информационной безопасности» – это потенциальная возможность нарушения режима информационной безопасности.

Второстепенные термины

- Классы угроз «информационной безопасности»

- Каналы несанкционированного доступа к информации

Структурная схема терминов

1.9.1 Классы угроз «информационной безопасности»

Анализ и выявление угроз информационной безопасности является второй важной функцией административного уровня обеспечения информационной безопасности. Во многом облик разрабатываемой системы защиты и состав механизмов ее реализации определяется потенциальными угрозами, выявленными на этом этапе. Например, если пользователи вычислительной сети организации имеют доступ в Интернет, то количество угроз информационной безопасности резко возрастает, соответственно, это отражается на методах и средствах защиты и т.д.

Угроза «информационной безопасности» – это потенциальная возможность нарушения режима информационной безопасности. Преднамеренная реализация угрозы называется атакой на информационную систему. Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем, например, неконтролируемый доступ к персональным компьютерам или нелицензионное программное обеспечение (к сожалению даже лицензионное программное обеспечение не лишено уязвимостей).

История развития информационных систем показывает, что новые уязвимые места появляются постоянно. С такой же регулярностью, но с небольшим отставанием, появляются и средства защиты. В большинстве своем средства защиты появляются в ответ на возникающие угрозы, так, например, постоянно появляются исправления к программному обеспечению фирмы Microsoft, устраняющие очередные его уязвимые места и др. Такой подход к обеспечению безопасности малоэффективен, поскольку всегда существует промежуток времени между моментом выявления угрозы и ее устранением. Именно в этот промежуток времени злоумышленник может нанести непоправимый вред информации.

В этой связи более приемлемым является другой способ – способ упреждающей защиты, заключающийся в разработке механизмов защиты от возможных, предполагаемых и потенциальных угроз.

Отметим, что некоторые угрозы нельзя считать следствием целенаправленных действий вредного характера. Существуют угрозы, вызванные случайными ошибками или техногенными явлениями.

Знание возможных угроз информационной безопасности, а также уязвимых мест системы защиты, необходимо для того, чтобы выбрать наиболее экономичные и эффективные средства обеспечения безопасности.

Угрозы информационной безопасности классифицируются по нескольким признакам:

- по составляющим информационной безопасности (доступность, целостность, конфиденциальность), против которых, в первую очередь, направлены угрозы;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, персонал);

- по характеру воздействия (случайные или преднамеренные, действия природного или техногенного характера);

- по расположению источника угроз (внутри или вне рассматриваемой информационной системы).

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

На рисунке 1 показано, что все виды угроз, классифицируемые по другим признакам, могут воздействовать на все составляющие информационной безопасности.

Рассмотрим угрозы по характеру воздействия.

Опыт проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы.

Причинами случайных воздействий при эксплуатации могут быть:

- аварийные ситуации из-за стихийных бедствий и отключений электропитания (природные и техногенные воздействия);

- отказы и сбои аппаратуры;

- ошибки в программном обеспечении;

- ошибки в работе персонала;

- помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия — это целенаправленные действия злоумышленника. В качестве злоумышленника могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами, например:

- недовольством служащего служебным положением;

- любопытством;

- конкурентной борьбой;

- уязвленным самолюбием и т.д.

Угрозы, классифицируемые по расположению источника угроз, бывают внутренние и внешние.

Внешние угрозы обусловлены применением вычислительных сетей и создание на их основе информационных систем.

Основная особенность любой вычислительной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Особенность данного вида угроз заключается в том, что место положение злоумышленника изначально неизвестно.

1.9.2 Каналы несанкционированного доступа к информации

Одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности является несанкционированный доступ. Несанкционированный доступ возможен из-за ошибок в системе защиты, нерационального выбора средств защиты, их некорректной установки и настройки.

Каналы НСД классифицируются по компонентам автоматизированных информационных систем:

- хищение носителей информации;

- чтение информации с экрана или клавиатуры;

- чтение информации из распечатки.

- перехват паролей;

- расшифровка зашифрованной информации;

- копирование информации с носителя.

- подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

- перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т.д.

Выводы по теме

- Угроза «информационной безопасности» – это потенциальная возможность нарушения режима информационной безопасности.

- Преднамеренная реализация угрозы называется атакой на информационную систему.

- Лица, преднамеренно реализующие угрозы, являются злоумышленниками.

- Угрозы информационной безопасности классифицируются по нескольким признакам:

- по составляющим информационной безопасности;

- по компонентам информационных систем;

- по характеру воздействия;

- по расположению источника угроз.

- Несанкционированный доступ является одним из наиболее распространенных и многообразных способов воздействия на информационную систему, позволяющим нанести ущерб любой из составляющих информационной безопасности.

- Каналы НСД классифицируются по компонентам автоматизированных информационных систем: пользователь; программа; аппаратные средства.

- Перечислите классы угроз «информационной безопасности».

- Назовите причины и источники случайных воздействий на информационные системы.

- Дайте характеристику преднамеренным угрозам.

- Перечислите каналы несанкционированного доступа.

- В чем особенность «упреждающей» защиты в информационных системах.

Понятие угрозы, классификация угроз информационной безопасности и их содержание⚓︎

Если один человек построил, то другой всегда разобрать может

ГОСТ Р 53114⚓︎

Угроза⚓︎

Совокупность условий и факторов, которые могут стать причиной нарушения целостности, доступности, конфиденциальности

Угроза информационной безопасности организации⚓︎

Совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации.

Ущерб⚓︎

Отрицательные последствия, возникающие вследствие причинения вреда активам организации

Угроза безопасности информации⚓︎

Совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации

Безопасность информации (данных)⚓︎

Состояние защищенности информации(данных), при котором обеспечены ее (их) конфиденциальность, доступность и целостность

Уязвимость⚓︎

Внутренние свойства объекта, создающие восприимчивость к воздействию источника риска, которое может привести к какому-либо последствию

Атака⚓︎

Попытка преодоления системы защиты информационной системы

Сетевая атака⚓︎

Действия с применением программных и (или) технических средств и с использованием сетевого протокола, направленные на реализацию угроз несанкционированного доступа к информации, воздействия на нее или на ресурсы автоматизированной информационной системы

ГОСТ Р 50922⚓︎

Конфиденциальность информации⚓︎

Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

Доступность информации (ресурсов ИС )⚓︎

Состояние информации (ресурсов информационной системы), при котором субъекты, имеющие права доступа, могут реализовать их беспрепятственно

Целостность информации⚓︎

Состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право

Классификация угроз ИБ ⚓︎

По аспекту ИБ ⚓︎

Угрозы конфиденциальности информации реализуются, если защищаемая информация, обладающая действующей или потенциальной ценностью в силу ее неизвестности третьим лицам, становится достоянием этих лиц (одного или многих)

Угрозы целостности информации выражаются в ее несанкционированной или непреднамеренной модификации. Т.е. угрозы изменения ее содержания

Угрозы доступности информации выражаются в том, что защищаемая информация оказывается заблокированной, т. е. в течение некоторого времени недоступной для ее собственника, владельца или пользователя. При этом информация сохраняется в неизменном виде и не становится достоянием третьих лиц

По мотивации воздействия на информационные ресурсы и системы⚓︎

Преднамеренные (умышленные) угрозы связаны с корыстными стремлениями людей (злоумышленников)

Случайные (неумышленные) угрозы вызваны ошибками в проектировании элементов информационных систем, в программном обеспечении, в действиях сотрудников и т.п.

По сфере воздействия на ИС ⚓︎

Угрозы, обусловленные человеческим фактором⚓︎

- Неправомерные действия авторизованных пользователей в системах и приложениях

- Отказ в обслуживании

- Внедрение вредоносного или разрушающего программного обеспечения

- Подмена имени пользователя авторизованными пользователями

- Подмена имени пользователя посторонними лицами

- Неправомерное использование системных ресурсов

- Ошибки в операциях

- Ошибки в обслуживании аппаратного обеспечения

- Ошибки пользователя при работе с приложениями

- Проникновение в корпоративную сеть

- Манипулирование информацией

- Перехват информации

- Отрицание приема/передачи сообщений

- Кражи персоналом документов (имущества)

- Кражи посторонними лицами документов (имущества)

- Умышленная порча имущества сотрудниками организации

- Умышленная порча имущества посторонними лицами, не являющимися сотрудниками организации

Угрозы по компонентам воздействия на информационную систему⚓︎

Угрозы по отказам пользователей⚓︎

- Нежелание работать с ИС (чаще всего проявляется при необходимости осваивать новые возможности и при расхождении между запросами пользователей и фактическими возможностями, и техническими характеристиками)

- Невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.)

- Невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.)

Угрозы внутренних отказов⚓︎

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

Угрозы поддерживающей инфраструктуры⚓︎

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования

- Разрушение или повреждение помещений

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.)

Угрозы по природе возникновения⚓︎

-

Естественные угрозы — это угрозы, вызванные воздействиями на АИС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека

Искусственные угрозы — угрозы, вызванные деятельностью человека:

Непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АИС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.

Преднамеренные (умышленные) угрозы, связанные с целенаправленными устремлениями злоумышленников

Классификация угроз информационной безопасности

В настоящий момент в мире разработано множество стандартов, рекомендаций и других нормативных документов, содержащих как методологии управления рисками, так и основные подходы к этому важному процессу. Самые распространенные мировые практики управления рисками ИБ определены в NIST 800-30, ISO/IEC 27005, COBIT, ITIL, OCTAVE и др. Но, тем не менее, в соответствии с этими стандартами, основой для проведения анализа рисков информационной безопасности и важнейшей стороной определения требований к системе защиты является формирование модели потенциального нарушителя, а также идентификация, анализ и классификация угроз с последующей оценкой степени вероятности их реализации.

В соответствии с ГОСТ Р 50922-2006 «Угроза безопасности информации» представляет собой совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. Для того чтобы правильно определить возможные угрозы, в первую очередь, необходимо определить защищаемые объекты. К таким объектам могут относиться как материальные, так и абстрактные ресурсы, например, документы и другие носители информации, помещения, оборудование системы, а также сотрудники и клиенты.

Вторым этапом является рассмотрение и классификация угроз, которые могут повлиять на работу системы и организации в целом, а, порой, и привести к негативным последствиям.

С точки зрения практического подхода, обычно угрозы классифицируются по виду нарушаемого свойства информации:

Нарушение конфиденциальности информации. В результате реализации угрозы информация становится доступной пользователям, не располагающими полномочиями по ознакомлению с ней.

Нарушение целостности информации. Следствием является искажение или модификация, а также потеря части данных.

Нарушение доступности информации. К этому приводит блокирование доступа к данным или выход из строя и сбоя функционирования технических средств и оборудования.

В целом, классификация угроз может быть проведена по множеству признаков, но, как в зарубежных (Harmonized Threat and Risk Assessment Methodology, CSE), так и в отечественных стандартах (ГОСТ Р ИСО/МЭК 1335-1-2006) угрозы принято разделять по природе возникновения. В частности, на угрозы, обусловленные человеческим фактором, и на угрозы среды (естественные), к которым относятся угрозы, возникшие в результате явлений, не зависящих от человека, к примеру, природных и стихийных. Здесь необходимо отметить, что самой неприятной особенностью таких угроз является невозможность их прогнозирования.

В свою очередь, угрозы, связанные с проявлением человеческого фактора, могут различаться по способу осуществления: случайные или целенаправленные (преднамеренные). Случайные (непреднамеренные) угрозы могут быть связаны с различными ошибками, например: с проектированием системы защиты, ошибками работников при работе в системе, ошибками в аппаратной платформе и установленном программном обеспечении и др. Другая же группа, чаще всего связана с алчными целями, целями материальной выгоды или даже моральными предубеждениями злоумышленников.

Другим немаловажным аспектом при определении актуальных угроз безопасности информации, является идентификация возможных источников угроз. В соответствии с отечественными стандартами, источником угроз безопасности информации является субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. Такими источниками обычно принято считать аварии и стихийные бедствия, сбои и отказы функционирования технических средств, действия нарушителей и сотрудников, несанкционированные программно-аппаратные средства (закладки, кейлоггеры и др.), а также ошибки, возникшие на различных этапах жизненного цикла системы (проектировании, разработки и внедрения или эксплуатации).

В зависимости от расположения источника угроз принято выделять внутренние и внешние угрозы, т.е. угрозы расположенные внутри контролируемой зоны (порча оборудования, инсайдерские угрозы) или за ее пределами (утечки по техническим каналам, по оптическим или ПЭМИН). В большинстве стандартов по-своему также осуществляется и классификация возможных источников угроз. Например, в «Базовой модели угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России, помимо угроз связанных с внешним или внутренним нарушителем дополнительно выделяют угрозы, возникающие в результате внедрения аппаратных закладок и вредоносных программ. А в Рекомендациях в области стандартизации Банка России (РC БР ИББС-2.2-2009), выделено шесть независимых классов источников угроз информационной безопасности.

Дополнительно можно классифицировать угрозы по степени воздействия на системы (характеру угрозы, в соответствии с Базовой моделью угроз ФСТЭК) и по способу доступа к защищаемым ресурсам. По степени воздействия различают пассивные и активные угрозы. Пассивные, в случае реализации не вносят каких-либо изменений в состав и структуру системы, к примеру, копирование и хищение конфиденциальной информации. Активные же угрозы, оказывают влияние на работу системы, в частности примером такой угрозы является «Отказ в обслуживании». По способу доступа к защищаемым ресурсам принято разделять на угрозы, использующих стандартный доступ, например, незаконное получение учетных данных путем подкупа, шантажа законного обладателя, либо, угрозы, использующие нестандартный (скрытый) доступ − использование недекларированных возможностей средств защиты и программных закладок в ПО в обход имеющихся в системе средства защиты информации. К тому же часто встречается классификация по использованию нарушителями физического и технического доступа, как, например, указано в методике OCTAVE.

Таким образом, классификацию угроз, характерных для той или иной системы можно продолжать, основываясь при этом либо на методологиях, описанных в отечественных и зарубежных стандартах, либо используя практический опыт, но в любом случае их перечисление является важным этапом определения уязвимостей и создает фундамент для будущего проведения анализа рисков.

Классификация угроз и объектов защиты

Информация может существовать в различных формах в виде совокупности некоторых символов (знаков) на носителях различных типов. В связи с бурным развитием информатизации общества все большие объемы информации накапливаются, хранятся и обрабатываются в автоматизированных системах, построенных на основе современных средств вычислительной техники и связи. В дальнейшем будут рассматриваться только те формы представления информации, которые используются при ее автоматизированной обработке.

Автоматизированная система (АС) – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций[7.1]. Таким образом, АС представляет собой совокупность следующих компонентов:

- технических средств обработки и передачи информации;

- программного обеспечения;

- самой информации на различных носителях;

- обслуживающего персонала и пользователей системы.

Одним из основных аспектов проблемы обеспечения безопасности АС является определение, анализ и классификация возможных угроз конкретной АС. Перечень наиболее значимых угроз, оценка их вероятности и модель злоумышленника являются базовой информацией для построения оптимальной системы защиты. При формулировании основных терминов в области информационной безопасности «Основные понятия в области технической защиты информации» мы уже сталкивались с определением угрозы. Остановимся на нем подробнее.

Угроза безопасности информации – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации[7.2]. Угроза информационной безопасности АС – это возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к нарушению конфиденциальности, целостности или доступности этой информации, а также возможность воздействия на компоненты АС, приводящего к их утрате, уничтожению или сбою функционирования.

Источник угрозы безопасности информации — субъект, являющийся непосредственной причиной возникновения угрозы безопасности информации.

Основными источниками нарушения безопасности в АС являются:

- аварии и стихийные бедствия (пожар, землетрясение, ураган, наводнение и т.п.);

- сбои и отказы технических средств;

- ошибки проектирования и разработки компонентов АС (программных средств, технологий обработки данных, аппаратных средств и др.);

- ошибки эксплуатации;

- преднамеренные действия нарушителей.

Существует много критериев классификации угроз. Рассмотрим наиболее распространенные из них.

- по природе возникновения: естественные и искусственные

Естественные угрозы — это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека. В свою очередь искусственные угрозы — это угрозы АС, вызванные деятельностью человека.

К основным случайным угрозам можно отнести следующее:

- неумышленные действия, приводящие к нарушению нормального функционирования системы, либо ее полной остановке. В эту категорию также относится повреждение аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

- неумышленное отключение оборудования;

- неумышленная порча носителей информации;

- использование программного обеспечения, способного при неверном использовании привести к нарушению работоспособности системы (зависанию) или к необратимым изменениям в системе (удаление файлов, форматирование и т.п.);

- использование программ, которые не нужны для выполнения должностных обязанностей. К ним могут быть отнесены игровые, обучающие и др. программы, использование которых может привести к неумеренному расходу ресурсов системы, в частности, оперативной памяти и процессора;

- непреднамеренное заражение компьютера вирусами;

- неосторожные действия, влекущие за собой разглашение конфиденциальной информации;

- ввод ошибочных данных;

- утрата, передача кому-то или разглашение идентификаторов, к которым относятся пароли, ключи шифрования, пропуски, идентификационные карточки;

- построение системы, технологии обработки данных, создание программ с уязвимостями;

- несоблюдение политики безопасности или других установленных правил работы с системой;

- отключение или некорректное использование средств защиты персоналом;

- пересылка данных по ошибочному адресу абонента (устройства).

К основным преднамеренным угрозам можно отнести следующее:

- физическое воздействие на систему или отдельные ее компоненты (устройства, носители, люди), приводящее к выходу из строя, разрушению, нарушению нормального функционирования;

- отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

- действия по нарушению нормальной работы системы (изменение режимов работы устройств или программ, создание активных радиопомех на частотах работы устройств системы и т.п.);

- подкуп, шантаж и другие пути воздействия на персонал или отдельных пользователей, имеющих определенные полномочия;

- применение подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.;

- перехват ПЭМИН;

- перехват данных , передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена , правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

- хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ);

- несанкционированное копирование носителей информации;

- хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

- чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств ;

- чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования;

- незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя (» маскарад «);

- несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

- вскрытие шифров криптозащиты информации;

- внедрение аппаратных «спецвложений», программных «закладок» и «вирусов» (» троянских коней » и «жучков»), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему зашиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

- незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений;

- незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей[7.3].

Рассмотрим другие критерии классификации угроз:

К угрозам доступности можно отнести как искусственные, например, повреждение оборудования из-за грозы или короткого замыкания, так и естественные угрозы. В настоящее время широко распространены сетевые атаки на доступность информации – DDOS -атаки, которые мы рассмотрим в ходе данного курса более подробно.

В последнее время в специальной литературе всё чаще говорится о динамической и статической целостностях . К угрозам статической целостности относится незаконное изменение информации, подделка информации, а также отказ от авторства. Угрозами динамической целостности является нарушение атомарности транзакций , внедрение нелегальных пакетов в информационный поток и т.д.

Также важно отметить, что не только данные являются потенциально уязвимыми к нарушению целостности , но и программная среда. Заражение системы вирусом может стать примером реализации угрозы целостности.

К угрозам конфиденциальности можно отнести любые угрозы, связанные с незаконным доступом к информации, например, перехват передаваемых по сети данных с помощью специальной программы или неправомерный доступ с использованием подобранного пароля. Сюда можно отнести и «нетехнический» вид угрозы, так называемый, » маскарад » — выполнение действий под видом лица, обладающего полномочиями для доступа к данным.

Наиболее распространенными являются классификации по способу реализации и по виду нарушаемого свойства информации .

Компании, занимающиеся разработками в области информационной безопасности, регулярно проводят аналитические исследования по утечкам информации. Результаты публикуются на их официальных сайтах. Приведем некоторую статистику из ежегодного аналитического отчета компании «InfoWath» за 2010 год. Согласно отчету, в 2010 году соотношение случайных и намеренных утечек составило 60/40 ( рис. 7.1), что говорит о необходимости применения защитных мер не только от умышленных действий нарушителей, но и от случайных угроз.

Соотношение каналов утечки сильно зависит от типа носителя информации – рис. 7.2

В случае обработки защищаемой информации на компьютере преобладают умышленные утечки, а в случае использования бумажного носителя и доступа по сети – случайные. Неосторожная работа сотрудника с принтером зачастую приводит к утечке конфиденциальной информации: распечатал документ и забыл его, отправил не на тот сетевой принтер , проставил не тот адрес при автоматической распечатке и рассылке писем.

Для специалиста в области информационной безопасности важно знать критерии классификации угроз и их соотношение с целью систематизации своих знаний при построении системы защиты, в частности, проведения оценки рисков и выбора оптимальных средств защиты.

Информационная безопасность. Виды угроз и защита информации

В наше время в деятельности любого коммерческого предприятия очень большую важность имеет защита информации. Информация сегодня — ценные ресурс, от которого зависит как функционирование предприятия в целом, так и его конкурентоспособность. Угроз безопасности информационных ресурсов предприятия много: это и компьютерные вирусы, которые могут уничтожить важные данные, и промышленный шпионаж со стороны конкурентов преследующих своей целью получение незаконного доступа к информации представляющей коммерческую тайну, и много другое. Поэтому особое место приобретает деятельность по защите информации, по обеспечению информационной безопасности.

Понятие информационной безопасности

На сегодняшний день существует множество определений информационной безопасности. Приведем лишь пару из них.

Информационная безопасность (англ. «Information security») — защищенность информации и соответствующей инфраструктуры от случайных или преднамеренных воздействий, сопровождающихся нанесением ущерба владельцам или пользователям информации.

Информационная безопасность — обеспечение конфиденциальности, целостности и доступности информации.

Цель защиты информации — минимизация потерь, вызванных нарушением целостности или конфиденциальности данных, а также их недоступности для потребителей.

Угрозы информационной безопасности

Основные типы угроз информационной безопасности:

- Угрозы конфиденциальности — несанкционированный доступ к данным (например, получение посторонними лицами сведений о состоянии счетов клиентов банка).

- Угрозы целостности — несанкционированная модификация, дополнение или уничтожение данных (например, внесение изменений в бухгалтерские проводки с целью хищения денежных средств).

- Угрозы доступности — ограничение или блокирование доступа к данным (например, невозможность подключится к серверу с базой данных в результате DDoS-атаки ).

Источники угроз информационной безопасности:

- Внутренние:

- ошибки пользователей и сисадминов;

- ошибки в работе ПО;

- сбои в работе компьютерного оборудования;

- нарушение сотрудниками компании регламентов по работе с информацией.

- Внешние угрозы:

- несанкционированный доступ к информации со стороны заинтересованных организаций и отдельных лица (промышленный шпионаж конкурентов, сбор информации спецслужбами, атаки хакеров и т. п.);

- компьютерные вирусы и иные вредоносные программы;

- стихийные бедствия и техногенные катастрофы (например, ураган может нарушить работу телекоммуникационной сети, а пожар уничтожить сервера с важной и ценной информацией).

Методы и средства защиты информации

Методы обеспечения безопасности информации в информационной системе:

- Препятствие — физическое преграждение пути злоумышленнику к защищаемой информации (например, коммерчески важная информация хранится на сервере внутри здания компании, доступ в которое имеют только ее сотрудники).

- Управление доступом — регулирование использования информации и доступа к ней за счет системы идентификации пользователей, их опознавания, проверки полномочий и т. д. (например, когда доступ в отдел или на этаж с компьютерами, на которых хранится секретная информация, возможен только по специальной карточке-пропуску. Или когда каждому сотруднику выдается персональный логин и пароль для доступа к базе данных предприятия с разными уровнями привилегий).

- Криптография — шифрование и защита информации с помощью специальных алгоритмов (например, шифрование данных при их пересылке по Интернету; или использование электронной цифровой подписи; или хранение информации в блокчейне).

- Противодействие атакам вредоносных программ (англ. «malware») — предполагает использование внешних накопителей информации только от проверенных источников, антивирусных программ, брандмауэров, регулярное выполнение резервного копирования важных данных и т. д. (вредоносных программ очень много и они делятся на ряд классов: вирусы, эксплойты, логические бомбы, трояны, сетевые черви и т. п.).

- Регламентация — создание условий по обработке, передаче и хранению информации, в наибольшей степени обеспечивающих ее защиту (специальные нормы и стандарты для персонала по работе с информацией, например, предписывающие в определенные числа делать резервную копию электронной документации, запрещающие использование собственных флеш-накопителей и т. д.).

- Принуждение — установление правил по работе с информацией, нарушение которых карается материальной, административной или даже уголовной ответственностью (штрафы, закон «О коммерческой тайне» и т. п.).

- Побуждение — призыв к персоналу не нарушать установленные порядки по работе с информацией, т. к. это противоречит сложившимся моральным и этическим нормам (например, Кодекс профессионального поведения членов «Ассоциации пользователей ЭВМ США»).

Средства защиты информации:

- Технические (аппаратные) средства — сигнализация, решетки на окнах, генераторы помех воспрепятствования передаче данных по радиоканалам, вход в здание или помещение по ключ-карте, электронные ключи и т. д.

- Программные средства — программы-шифровальщики данных, антивирусы, брандмауэры, бэкап-системы, системы аутентификации пользователей и т. п.

- Смешанные средства — комбинация аппаратных и программных средств.

- Организационные средства — правила работы, регламенты, законодательные акты в сфере защиты информации, подготовка помещений с компьютерной техникой и прокладка сетевых кабелей с учетом требований по ограничению доступа к информации и пр.

Полезные ссылки

- ГОСТ Р 50922-96 «Защита информации. Основные термины и определения»

- Федеральный закон от 29.07.2004 N 98-ФЗ (ред. от 11.07.2011) «О коммерческой тайне»

- Галяутдинов Р. Р. Курс лекций по IT в экономике

© Копирование любых материалов статьи допустимо только при указании прямой индексируемой ссылки на источник: Галяутдинов Р.Р.