Концептуальная модель информационной безопасности

Модель информационной безопасности

Вы будете перенаправлены на Автор24

Можно выделить три основных модели информационной безопасности (ИБ):

- концептуальная;

- математическая;

- функциональная.

Рассмотрим их последовательно.

Концептуальная модель информационной безопасности

Для построения концептуальной модели необходимо ответить на вопросы:

- что защищать;

- от кого защищать;

- как защищать.

Следует также определить:

- источники информации;

- приоритеты их важности;

- источники и цели угроз;

- способы доступа к защищаемой системе;

- направления, средства, методы защиты.

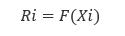

Рисунок 1. Концептуальная модель информационной безопасности. Автор24 — интернет-биржа студенческих работ

Готовые работы на аналогичную тему

- Курсовая работа Модель информационной безопасности 460 руб.

- Реферат Модель информационной безопасности 230 руб.

- Контрольная работа Модель информационной безопасности 200 руб.

В концептуальной модели принято выделять несколько уровней. В большинстве случаев достаточно организационно-управленческого, и сервисного.

Верхний уровень возглавляет ответственный за информационную безопасность организации. Здесь осуществляются:

- стратегическое планирование;

- разработка и исполнение политики в области информационной безопасности;

- оценка рисков и управление рисками;

- координация деятельности в области ИБ;

- контроль этой деятельности.

Цель концепции нижнего уровня — обеспечить надежную и экономически оправданную защиту информационных сервисов: какие средства и методы защиты использовать, как осуществлять повседневное администрирование, мониторинг, проводить первичное обучение персонала и т.п. Для данного уровня необходимо ответить на вопросы:

- какие данные будет обрабатывать данный сервис;

- каковы потенциальные последствия нарушения конфиденциальности, целостности и доступности данных;

- какие звенья информационной системы наиболее уязвимы;

- каковы квалификация, дисциплинированность, благонадежность персонала на защищаемом участке;

- каким юридическим нормам и корпоративным правилам должен удовлетворять сервис.

Программа обеспечения безопасности не является набором технических средств. У нее должен быть управленческий аспект. Программа должна быть официально принята, поддерживаться руководством организации, для нее должны быть выделены штат и бюджет.

При формировании модели информационной безопасности нужно помнить, что построение такой системы должно достигаться экономически оправданными средствами.

Рисунок 2. Структура модели информационной безопасности. Автор24 — интернет-биржа студенческих работ

После выработки концептуальной модели ИБ можно приступить к построению математической и функциональной.

Математическая и функциональная модели информационной безопасности

Математическая и функциональные модели тесно взаимосвязаны. Первая предоставляет формализованное описание сценариев действий нарушителей и ответных мер. Количественные значения параметров модели отражают функциональные зависимости, отражающие взаимодействие нарушителей с системой защиты. При построении этих моделей нужно учитывать следующее:

- выбор критериев оценки системы защиты для данной архитектуры информационной системы;

- четкая формулировка задачи построения модели, выраженная математическим языком и учитывающая заданные требования.

На основе экспертной оценки вероятности угроз ИБ, рассчитывается значимость каждой из них, а также уровень экономических затрат на восстановление работоспособности системы в случаях атак. Затем рассчитывается суммарный риск отказа системы.

Построенная система является экономически оправданной, если суммарные затраты на устранение рисков меньше или равны максимальной сумме затрат, выделенных на уменьшение или устранение суммарных рисков.

В зависимости от целей и задач, можно множеством способов смоделировать части системы информационной безопасности, которые смогут на ранних этапах оценить ее эффективность.

Технические средства обеспечения информационной безопасности

Функциональная модель, формируемая на основе математической, предполагает практическое воплощение, внедрение определенных мер по защите информационной системы. В зависимости от бюджета компании и ценности информационной системы, данные меры могут быть организованы как на коммерческой основе (приобретение платных программных продуктов, найм экспертов по безопасности), так и выполнены силами локальных IT-специалистов.

Модель информационной безопасности на последних этапах проектирования предполагает, как правило, внедрение ряда стандартных технических средств:

- централизованное файловое хранилище: используется для хранения резервных копий, пользовательских профилей, обмена документами между пользователями системы; для защиты от несанкционированного доступа информацию на таком сетевом носителе следует хранить в зашифрованном виде, а в целях предотвращения аварий, связанных с отказами носителей (жестких дисков), объединять их в RAID-массив;

- антивирус: защищает компьютеры от вредоносного программного обеспечения;

- спам-фильтр: предотвращает засорение почтовых ящиков сотрудников нежелательными сообщениями (навязчивая реклама и т.п.);

- фаервол: ограничивает доступ в систему, предотвращает несанкционированную эксплуатацию сетевых сервисов;

- система обнаружения вторжений: производит мониторинг сетевой активности и сообщает системным администраторам о возникновении подозрительных обращений к сервисам защищаемой системы.

Рисунок 3. Схема работы системы обнаружения вторжений Snort. Автор24 — интернет-биржа студенческих работ

В последние годы многие организации вместо собственного файлового хранилища арендуют облачные хранилища, доверяя свои данные крупным IT-корпорациям, таким, как Яндекс и Google.

Помимо установки и настройки защитного программного обеспечения, специалисты по информационной безопасности должны смоделировать и распределить между пользователями компьютеров полномочия по доступу к файловому пространству, базам данных, сетевым настройкам и т.п. Для того часто используют продукт Microsoft Active Directory.

Модели информационной безопасности в работе Windows VPS

Му публикуем цикл статей об информационной безопасности клиентсокго оборудования и приобретаемых в аренду серверов VPS Windows. Это третья статья по теме «основы информационной безопасности». Описанные ранее вопросы:

- Часть 1: Виды угроз

- Часть 2: Информация и средства ее защиты

- Цена ошибки

Немаловажным вопросом является рассмотрение различных моделей информационной безопасности, которые могут применяться при построение системы информационной безопасности. Существует несколько моделей, каждая из которых позволяет ответить на поставленные перед ней вопросы.

Можно выделить три основных модели информационной безопасности, это концептуальная модель, математическая модель и функциональная модель информационной безопасности.

В чем же их отличие, на какие вопросы они отвечают и какие задачи позволяют решить основных модели информационной безопасности, мы рассмотрим ниже.

Концептуальная модель информационной безопасности

Концептуальная модель отвечает на общие вопросы и отражает схематично общую структуру модели информационной безопасности, на которой как на стержне строятся остальные модели и концепции информационной безопасности.

Для построения концептуальной модели информационной безопасности не зависимо от того насколько простая или сложная у Вас информационная система, необходимо как минимум ответить на три вопроса: что защищать, от кого защищать и как защищать? Это обязательный минимум, которого может быть достаточно для небольших информационных систем. Однако принимая во внимание возможные последствия, то лучше выполнить построение полной концептуальной модель информационной безопасности, в которой необходимо определить:

- Источники информации

- Приоритет или степень важности информации.

- Источники угроз

- Цели угроз

- Угрозы

- Способы доступа

- Направления защиты

- Средства защиты

- Методы защиты

Ниже схематично показана наиболее полная концептуальная модель информационной безопасности, которая является общей для всех информационных систем.

Рисунок 1. Концептуальная модель информационной безопасности

Построение концептуальной модели информационной безопасности виртуального сервера принято разделять на несколько различных уровней. В большинстве случаев достаточно двух уровней — верхнего, организационно-управленческого, который охватывает всю организацию и корпоративную информационную систему, и нижнего или сервисного, который относится к отдельным подсистемам самой информационной системы и различным сервисам.

Концепцию или программу верхнего уровня возглавляет лицо напрямую отвечающее за информационную безопасность организации. В небольших организациях, это как правило сам руководитель организации, в более крупных эти обязанности выполняет или руководитель IT-подразделения или непосредственно руководитель отдела по обеспечению информационной безопасности, если таковой отдел выделен в отдельную структуру.

В рамках программы верхнего уровня принимаются стратегические решения по безопасности, данная программа должна содержать следующие главные цели:

- Стратегическое планирование

- Разработку и исполнение политики в области информационной безопасности

- Оценка рисков и управление рисками

- Координация деятельности в области информационной безопасности

- Контроль деятельности в области ИБ

Главная цель или концепция программы нижнего уровня это обеспечить надежную и экономически оправданную защиту информационных подсистем, конкретных сервисов или групп сервисов. На этом уровне принимаются решения по вопросам: какие механизмы, средства и методы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, мониторинг системы информационной безопасности в целом и отслеживание и состояние слабых мест, проводится первичное обучение персонала и т.п.

Обычно за программу нижнего уровня отвечают ответственные руководители подразделений по обеспечению информационной безопасности, системные администраторы и администраторы и руководители сервисов. Важнейшим действием на этом уровне является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться.

Для данного уровня необходимо сформулировать ответы на следующие вопросы:

- Какие данные и информацию будет обслуживать данный сервис?

- Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

- Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы?

- Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость или любые другие?

- Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность?

- Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис?

Необходимо принимать во внимание несколько следующих очень важных замечаний:

- «Данная программа не является воплощением простого набора технических средств, встроенных в информационную систему — у системы информационной безопасности есть важнейшие «политический» и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штат и выделенный бюджет. Без подобной поддержки приказы, распоряжения и различные «призывы» к исполнению программы, останутся пустым звуком».

- «При построении модели информационной безопасности физического сервера или VPS, нужно всегда помнить, что как бы Вам не хотелось защитить информацию, окружив ее десятками заборов и охранных системы, применив самые современные и изощренные методы и средства защиты, потраченные усилия и средства на построение системы информационной безопасности должны достигаться экономически оправданными мерами».

После того как было выполнено построение концептуальной модели информационной безопасности можно приступить к построению математической и функциональной модели информационной безопасности.

Математическая и функциональная модели информационной безопасности

Математическая и функциональные модель на прямую связаны друг с другом. Математическая модель представляет собой формализованное описание сценариев в виде логических алгоритмов представленных последовательностью действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер.

При построении данных моделей необходимо опираться на следующие важнейшие обстоятельства:

- Выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры информационной системы;

- Четкая математическая формулировка задачи построения модели средств защиты информации, учитывающая заданные требования к системе защиты и позволяющая построить средства защиты информации в соответствии с этими критериями.

На практике в условиях многочисленных рисков угроз безопасности произвести подобную численную оценку без использования методов математического моделирования, очевидно, не представляется возможным.

Для примера рассмотрим математическую модель экономически оправданной системы минимизации рисков информационной безопасности.

На основе оценки экспертов вероятности реализации угрозы информационной безопасности, рассчитывается значимость каждой угрозы, а также оценивается уровень затрат в стоимостном выражении на восстановление работоспособности системы. Далее рассчитывается суммарный риск отказа работоспособности системы как сумма рисков по каждому из направлений.

Результатом решения описанной задачи будем считать распределение финансового ресурса по выделенным направлениям деятельности организации, минимизирующего риски отказа работоспособности системы по критерию информационной безопасности.

Пусть в технической или социально-экономической системе заданы (найдены) зависимости рисков Ri отказа работоспособности системы от затрат Xi на их избежание (исключение, уменьшение) в i-м направлении обеспечения информационной безопасности (отказ аппаратного, программного обеспечения, отказ работоспособности системы из-за недостаточной квалификации сотрудников, управленцев и т.п.)

i = 1…n, где n – количество указанных направлений.

Таким образом, при минимизации рисков информационной безопасности будем использовать такой показатель, как уровень затрат (в материальном или стоимостном выражении) на восстановление работоспособности системы в случае ее отказа по одному или нескольким направлениям.

Определим далее следующие величины:

1) Суммарный риск отказа системы

2) Z – максимальная сумма затрат на уменьшение (устранение) выделенных рисков

3) ZMAXi – максимальная сумма затрат на реализацию i-го направления

4) ZMINi – минимальная сумма затрат на реализацию i-го направления,

Далее можно сформулировать следующую задачу математического программирования, в которой каждый из рисков необходимо свести к минимуму, при этом общая сумма затрат на их избежание должна быть меньше или равна максимальной сумме затрат на уменьшение (устранение) выделенных рисков, где затраты на избежание угроз в каждом из направлений должны быть больше минимальной суммы заложенной для данного направления, но при этом не превышать максимальной суммы для этого же направления.

Построенная система является экономически оправданной в том случае если сумма всех затрат на избежание, уменьшение или устранение составленных рисков не превышает или равна общей максимальной сумме затрат выделенных на уменьшение (устранение) суммарных рисков.

Это только один из примеров использования математического моделирования при построении системы информационной безопасности вашего виртуального сервера. Математическое моделирование может так же применяться для построение математической модели потенциального нарушителя, в которой возможно определение коэффициента или вероятности реализовать угрозу атаки потенциальным нарушителем. Или может быть рассмотрена задача резервирования элементов системы, решаемая для защиты от нарушения конфиденциальности обрабатываемой в информационной системе информации.

В зависимости от целей и решаемой задачи, может быть построено и применено множество математических моделей части системы информационной безопасности, которые помогут еще на стадии проектирования системы информационной безопасности оценить ее эффективность.

Последним не маловажным вопросом при построении любых моделей или систем является жизненный цикл данной модели или системы.

К сожалению, не достаточно только построить систему информационной безопасности применяя различные модели, но так же необходимо соблюдать жизненный цикл данной системы. В которой вне зависимости от размеров организации и специфики ее информационной системы, работы по обеспечению информационной безопасности, в том или ином виде должны содержать следующие этапы или шаги, представленные на рисунке 2.

Рисунок 2. Жизненный цикл системы информационной безопасности

При этом важно не упустить каких-либо существенных аспектов. Это будет гарантировать некоторый минимальный (базовый) уровень информационной безопасности, обязательный для любой информационной системы.

Элементы концептуальной модели информационной безопасности

2.4. Элементы концептуальной модели информационной безопасности

Рассматривая вопросы, связанные с ИБ правомерно определить угрозы безопасности информации, источники этих угроз, способы их реализации и цели, а также иные условия и действия, нарушающие безопасность. При этом, естественно, следует рассматривать и меры защиты информации от неправомерных действий, приводящих к нанесению ущерба.

Проблема информационной безопасности приобрела особенную значимость в современных условиях широкого применения автоматизированных информационных систем, основанных на использовании компьютерных и телекоммуникационных средств.

Эта проблема оказалась в центре внимания специалистов практически одновременно с началом использования средств вычислительной техники для сколько-нибудь регулярной обработки информации, т.е. уже в 50-60 гг. XX века. В этот период основные усилия были направлены на обеспечение физической целостности информации или, по терминологии того времени, ее достоверности (надежности).

Нарушение целостности информации на этом первоначальном этапе рассматривалось, в основном, как результат воздействия естественных факторов, главными из которых являются отказы, сбои и ошибки в работе компонентов системы. В разработку средств и методов защиты информации от подобных случайных угроз существенный вклад внесли отечественные ученые и специалисты.

Однако по мере развития самой вычислительной техники, расширения масштабов использования автоматизированных систем обработки информации эти защитные механизмы все больше теряли свою эффективность. При обеспечении информационной безопасности стали вполне реальными угрозы, вызванные преднамеренными (злоумышленными) действиями людей. Первые сообщения о фактах несанкционированного доступа к информации появились в печати более двадцати лет назад и были связаны, в основном, с хакерами, или «электронными разбойниками», которые подключались через телефонную сеть к компьютерам. В последнее десятилетие нарушение защиты информации прогрессирует с использованием программных средств и через глобальную сеть Интернет. Весьма распространенной угрозой информационной безопасности стало также заражение вычислительных систем и сетей ЭВМ так называемыми компьютерными вирусами.

Таким образом, в связи с возрастающей ролью информационных ресурсов в жизни современного общества, а также из-за реальности многочисленных угроз с точки зрения их защищенности проблема информационной безопасности требует к себе постоянного и все большего внимания.

Системный характер влияния на информационную безопасность большой совокупности различных обстоятельств, имею щих к тому же различную физическую природу, преследующих различные цели и вызывающих различные последствия, приводит к необходимости комплексного подхода при решении данной проблемы.

Комплексная защита информации понимается как целенаправленное применение различных средств, методов и мероприятий для поддержания заданного уровня защищенности информации по всей совокупности показателей и условий, являющихся существенно значимыми с точки зрения ее безопасности.

Как показывает практика, для анализа такого значительного набора источников, объектов и действий целесообразно использовать методы моделирования, при которых формируется как бы «заместитель» реальных ситуаций. При этом следует учитывать, что модель не копирует оригинал, она проще. Модель должна быть достаточно общей, чтобы описывать реальные действия с учетом их сложности.

В качестве компонентов концептуальной модели безопасности информации на первом уровне декомпозиции могут выступать:

- ? объекты угроз;

- ? угрозы;

- ? источники угроз;

- ? цели угроз со стороны злоумышленников;

- ? источники конфиденциальной информации;

- ? способы неправомерного овладения конфиденциальной информацией (способы доступа);

- ? направления защиты информации;

- ? средства защиты информации;

- ? способы защиты информации;

Объектом угроз информационной безопасности выступают сведения о составе, состоянии и деятельности объекта защиты (персонала, материальных и финансовых ценностей, информационных ресурсов). Угрозы информации выражаются в нарушении ее целостности, конфиденциальности, полноты и доступности. Источниками угроз выступают конкуренты, преступники, коррупционеры, административно-управленческие органы.

Целями угроз со стороны злоумышленников является: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

Источниками конфиденциальной информации являются люди, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства. Неправомерное овладение конфиденциальной информацией возможно за счет ее разглашения источниками сведений, за счет утечки информации через технические средства и за счет несанкционированного доступа к охраняемым сведениям.

Основными направлениями защиты информации являются правовая, организационная и инженерно-техническая защиты информации как выразители комплексного подхода к обеспечению информационной безопасности. Средствами защиты информации являются физические средства, аппаратные средства, программные средства и криптографические методы. Последние могут быть реализованы как аппаратно, программно, так и смешанно-программно-аппаратными средствами.

В качестве способов защиты выступают всевозможные меры, пути, способы и действия, обеспечивающие упреждение противоправных действий, их предотвращение, пресечение и противодействие несанкционированному доступу.

В обобщенном виде рассмотренные компоненты в виде концептуальной модели безопасности информации приведены на следующей схеме (рис. 2.5).

Рис. 2.5. Концептуальная модель ИБ

Концепция безопасности является основным правовым документом, определяющим защищенность предприятия от внутренних и внешних угроз.

VII Международная студенческая научная конференция Студенческий научный форум — 2015

КОНЦЕПТУАЛЬНАЯ МОДЕЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- Авторы

- Файлы работы

- Сертификаты

Появление новых информационных технологий и развитие мощных компьютерных систем хранения и обработки информации повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность защиты росла вместе со сложностью архитектуры хранения данных.

Наглядными примерами, иллюстрирующими необходимость защиты информации и обеспечения информационной безопасности, являются участившиеся сообщения о компьютерных «взломах» банков, росте компьютерного пиратства, распространении компьютерных вирусов. Данные происшествия могут произойти на предприятии, поэтому в данной статье рассмотрим концептуальную модель информационной безопасности предприятия.

Вначале рассмотрим понятие «информационной безопасности». Информационная безопасность – такое состояние рассматриваемой системы, при котором, она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой – ее функционирование не создает информационных угроз для элементов самой системы и внешней среды. Данное определение положено в основу Доктрины информационной безопасности. Понятие «информационная безопасность» было нормативно закреплено в качестве самостоятельной составляющей понятия безопасности в Федеральном законе «О безопасности» в 1992 году. Многие вариации определений информационной безопасности были основаны на определении из британского стандарта BS 7799, вышедшего в 1995 г., где сказано, что информационная безопасность – защищенность ресурсов информационной системы от факторов, представляющих угрозу для целостности, доступности и конфиденциальности.

Цель информационной безопасности – защитить ценности системы и гарантировать точность, целостность информации, снизить всевозможные разрушения информации до минимума. Защита информации строится на принципах: построение системы ИБ, непрерывность развития системы управления ИБ, обеспечение надёжности системы защиты информации.

Таким образом, развитие теории информационной безопасности обуславливается основными направлениями развития защиты информации как первой составляющей общей проблемы информационной безопасности, с одной стороны, а с другой – изучением и разработкой второй составляющей информационной безопасности – защиты от информации. Понимая информационную безопасность как «состояние защищенности информационной среды общества», правомерно определить угрозы безопасности информации, источники этих угроз, способы их реализации и цели и иные условия, нарушающие безопасность. Приведенные компоненты как раз и будут являться концептуальной моделью информационной безопасности. Помимо этих компонентов концептуальную модель составляют объекты угроз, способы доступа к информации, направления защиты, средства защиты, источники информации.

На основе концептуальной модели информационной безопасности можно разработать методические рекомендации по ее внедрению в предприятие. Для применения данной концептуальной модели на предприятии необходимо учитывать современные организационные, правовые методы и программно-технические средства противодействия внешним угрозам ИБ, а также уже существующее состояние защищенности информации и перспективы развития информационных технологий.

Руководство предприятия должно проанализировать существующую документацию, четко определить цели и задачи системы ИБ, разработать возможные модели угроз ИБ, определить нормативно-техническую базу обеспечения ИБ и разработать комплекс мер и средств обеспечения ИБ.

Затем информационно-аналитический отдел оптимизирует деятельность службы безопасности, используя положения из нормативных документов, минимизирует риски и повышает прибыль, разрабатывает оперативно-технические планы по обеспечению ИБ.

Отдел собственной безопасности осуществляет контроль персонала, проверяет его деятельность, взаимодействует с правоохранительными органами, согласовывает с ними планы по обеспечению безопасности.

Отдел обеспечения режима и физической охраны должен обеспечить сохранность материальных ценностей, физических носителей информации и персонала от потенциально возможных угроз. Инженерно-технический отдел занимается распределением технических средств по всей структуре службы безопасности, следит за обновлением и внедрением новых технических средств.

Отдел экономической и информационной безопасности обеспечивает безопасность экономической деятельности предприятия и защиту коммерческой тайны, получает новую информацию об изменении экономического пространства, взаимодействует со СМИ.

Юрист-эксперт проводит анализ всех документов, контролирует документооборот, проводит экспертизу договоров и следит за изменением законодательства.

Оперативный совет безопасности разрешает спорные вопросы в осуществлении деятельности службы безопасности.

Приведенные выше методические рекомендации должны использоваться на предприятии. Таким образом, система защиты информации предприятия должна строиться на принципах, рассмотренных выше, и в основу защиты информации должна быть положена концептуальная модель ИБ.

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с.

Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности/Учебное пособие для вузов;

Концептуальная модель защиты информации

Для организации системы защиты на конкретном предприятии необходимо провести анализ источников и видов информации, требующих защиты, выполнить анализ угроз безопасности и возможные способы реализации угроз, а также выбрать соответствующие способы и средства защиты.

В самом общем виде решению такой задачи может помочь концептуальная модель защиты информации

.Схема в виде последовательных блоков представляет содержание системы обеспечения защиты информации. Рассмотрим последовательно каждый из блоков.

Источники информации. Источник информации ¾ это материальный объект, обладающий определёнными сведениями (информацией), представляющей конкретный интерес для злоумышленников или конкурентов. Выделяются следующие категории источников:

1. Люди (сотрудники, обслуживающий персонал, продавцы, клиенты и т.д.)

2. Документы различного характера и назначения.

3. Публикации: доклады, статьи, интервью, проспекты, книги, специализированные периодические издания.

4. Технические носители информации. Наиболее точное описание носителей дано в законе «О государственной тайне» » Носители сведений ¾ материальные объекты, в том числе физические поля, в которых сведения, составляющие тайну, находят своё отображение в виде символов, образов, сигналов, технических решений и процессов.

5. Технические средства обработки информации, средства связи и средства обеспечения производственной и трудовой деятельности.

6. Выпускаемая продукция.

7. Производственные и промышленные отходы.

Рассмотрим особенности источников с точки, зрения вероятности реализации угроз безопасности.

Люди как носители информации с точки зрения её защиты занимают особое место ¾ как активные элементы, имеющие волевое начало, не только владеющие, но и обобщающие различные сведения. Поэтому необходим тщательный подбор персонала и анализ окружения..

Документы. Документ (документированная информация) – это информация, зафиксированная на материальном носителе с реквизитами, позволяющими ее идентифицировать. К документированной относится информация не только на бумажных, но и на электронных носителях, в том числе и хранящаяся на жестком диске и в оперативной памяти ЭВМ. Для защиты документов организуется регламентируемое и контролируемое их движение.

Публикации. Например: «Коммерсант DAILY», «Деловой мир», «Финансовая Россия», «Деньги», «Финансовые известия», «Экономическая газета», «Обозреватель ¾ Observer» и др. За рубежом: «Business Week», «Financial Times», «Wall Street Journal», Dun’s Review», «Commerce & Business Daily», «Business Horizons» и др. По заключению западных специалистов более 60% секретной военной и 90% экономической информации можно получить из открытых источников. Поэтому обязательным подразделением службы безопасности предприятия является информационно-аналитический отдел, обрабатывающий открытую информацию.

Производственные и промышленные отходы. По мнению специалистов в области защиты информации «В мусорной корзине можно найти 1000$ банкнот.” Поэтому при обработке конфиденциальной информации предъявляются особые требования к уничтожению документов, принтерных распечаток, копировальных лент и очистка оперативной памяти компьютеров и магнитных носителей.

Поэтому в обеспечении безопасности деятельности предприятия и эксплуатации ИС важно учитывать все угрозы, которые могут возникнуть со стороны источников информации.

Виды информации по условиям защиты.Статья 21 Закона РФ «Об информации, информатизации и защите информации» определяет, что защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб её собственнику, владельцу и иному лицу. Закон подразделяет информацию по уровню доступа на следующие категории: общедоступная, открытая информация, информация о гражданах (персональные данные) и конфиденциальная информация. Конфиденциальная информация ¾ документированная информация, доступ к которой ограничивается в соответствии с законодательством РФ. В свою очередь, документированная информация с ограниченным доступом по условиям её защиты подразделяется на информацию отнесённую к государственной тайне и конфиденциальную. К конфиденциальной информации относятся сведения, определяемые общим понятием ¾ тайна. В законах встречается 32 вида тайн. Однако, обобщённый перечень сведений, отнесённых к разряду конфиденциальных, приводится в Указе Президента РФ №188 от 6.03.97 г.

1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

2. Сведения, составляющие тайну следствия и судопроизводства.

3. Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

4. Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее).

5. Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским Кодексом Российской Федерации и федеральными законами (коммерческая тайна).

6. Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них.

Следует отметить, что согласно ст.139 Гражданского Кодекса РФ к коммерческой тайне относятся сведения, представляющие потенциальную ценность для её обладателя в силу неизвестности третьим лицам. Здесь же определено, что обладатель коммерческой тайны должен сам предпринимать меры к её сохранности. Поэтому, с точки зрения обладателя коммерческой тайны, необходимо обеспечить защиту как документированной, так и недокументированной информации.

Угрозы безопасности деятельности предприятий и информации подразделяются на внешние и внутренние. Их перечень обширен и для каждого предприятия индивидуален. Общими для всех являются угрозы стихийных бедствий, техногенных катастроф и деятельность людей – непреднамеренные ошибки персонала (нарушители) или преднамеренные действия (злоумышленники), приводящие к нарушениям безопасности. В Доктрине информационной безопасности России приводится следующий перечень угроз информационным системам:

· Противоправный сбор и использование информации;

· Нарушения технологии обработки информации;

· Внедрение аппаратных и программных закладок, нарушающих нормальное функционирование ИС;

· Создание и распространение вредоносных программ

· Уничтожение и повреждение ИС и каналов связи

· Компрометация ключей и средств криптографической защиты;

· Утечка информации по техническим каналам;

· Внедрение устройств для перехвата информации;

· Хищение, повреждение, уничтожение носителей информации;

· Несанкционированный доступ в ИС, базы и банки данных.

Требования, принципы и модель системы защиты информационной системы

Под системой защиты информационной системы понимается совокупность органов и исполнителей, используемой ими техники защиты информации, а также объектов защиты, организованная и функционирующая по правилам установленным соответствующими документами в области защиты. Система защиты строится на основе политики безопасности – набора норм, правил и практических рекомендаций на которых строится управление, защита и порядок обработки информации в информационной системе. Перечислим главные принципы построения системы защиты

· Минимизация полномочий доступа;

· Разумная экономическая достаточность.

Эти принципы реализуются в модели системы защиты, которая с различными модификациями реализуется сегодня на всех предприятиях (см. рис.8).

|

Рис.8. Модель системы защиты

Зона 1 ¾ внешние заграждения. Зона 2 ¾ контроль доступа в здание. Зона 3 ¾ контроль доступа в помещение с системами обработки и хранения информационных ресурсов и ценных материальных активов. Зона 4 ¾ контроль доступа в систему обработки информации.

Вероятность реализации угрозы Q в зоне 4 зависит от вероятностей преодоления рубежей защиты в зонах 1, 2 ,3.

Методы и способы защиты

На каждом предприятии, независимо от его размеров, вида собственности и направления деятельности применяются однотипные методы и способы защиты, реализующие модель системы защиты. Блок методов защиты – это препятствия, регламентация, разграничение доступа, маскировка, побуждение и принуждение. Перечисленные методы реализуются применением следующих способов защиты. Препятствия (физический способ) – установка ограждений вокруг предприятий, ограничения доступа в здание и помещения, установка сигнализации, охрана. Разграничение доступа осуществляется физическим способом и программно – техническим.

Маскировка предусматривает использование криптографических программных средств.

Побуждение – соблюдение пользователями этических норм при обработке и использовании информации.

Регламентация подразумевает наличие инструкций и регламентов по обработке информации, а запрещение предполагает наличие правовых норм, закрепленных в нормативных документах и определяющих юридическую ответственность в случае их нарушения.

Согласно руководящим документам Государственной технической комиссии при президенте РФ, органу, который определяет порядок защиты информации и контролирует применение программно-технических средств защиты, перечисленные выше методы и способы защиты, объединяются в четыре подсистемы, которые устанавливаются в информационных системах:

1. Подсистема разграничения доступа ¾ осуществляет защиту входа в информационную систему с помощью программных (пароли) и программно-технических средств (электронные ключи, ключевые дискеты, устройства распознавания пользователей по биометрическим признакам и др.).

2. Подсистема регистрации и учета ¾ осуществляет регистрацию в специальном электронном журнале пользователей и программ, получивших доступ в систему, к файлам, программам или базам данных, время входа и выхода из системы и другие операции, выполняемые пользователями.

3. Криптографическая подсистема ¾ набор специальных программ, осуществляющих шифрование и расшифрование информации. Наличие криптографической подсистемы особенно необходимо в информационных системах, используемых для электронного бизнеса.

4. Подсистема обеспечения целостности (неизменности) информации включает в себя наличие физической охраны средств вычислительной техники и носителей, наличие средств тестирования программ и данных, использование сертифицированных средств защиты.

Тема 2. Концептуальная модель информационной безопасности.

ИБ — это состояние защищенности информации среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств (Закон РФ «Об участии в международном информационном обмене»).

Можно выделить угрозы безопасности информации, источники этих угроз, способы их реализации и цели, иные условия и действия, нарушающие безопасность. Так же следует рассматривать и меры ЗИ от неправомерных действий, приводящих к нанесению ущерба.

Можно предложить следующие компоненты модели ИБ:

1) объекты угроз;

3) источники угроз;

4) цели угроз со стороны злоумышленников;

5) источники информации;

6) способы НСД к конфиденциальной информации;

7) направления ЗИ;

Объектом угроз ИБ выступают сведения о составе, состоянии и деятельности объекта защиты (персонала, материальных и финансовых ценностей, информационных ресурсов).

Угроза – потенциально возможное событие, действие, процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Угроза информационной безопасности – возможность реализации воздействия на информацию, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также возможность воздействия на компоненты информационной системы, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления. Таким образом, угрозы информации выражаются в нарушении ее целостности, конфиденциальности, полноты и доступности.

Источниками конфиденциальной информации являются люди, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства. Основными направлениями ЗИ являются правовая, организационная и инженерно-техническая ЗИ.

Средствами ЗИ являются физические средства, аппаратные средства, программные средства и криптографические методы. Последние могут быть реализованы как аппаратно, программно, так и смешанно (программно-аппаратными средствами).

В качестве способов защиты выступают всевозможные меры, пути и действия, обеспечивающие упреждение противоправных действий и противодействие НСД.

Способы защиты информации — это совокупность приемов и средств, обеспечивающих конфиденциальность, целостность, полноту и доступность информации, и противодействие внутренним и внешним угрозам. Каждому виду угроз присущи свои специфические способы и средства.

Обеспечение информационной безопасности достигается системой мер, направленных:

· на предупреждение угроз. Предупреждение угроз — это превентивные меры по обеспечению информационной безопасности в интересах упреждения возможности их возникновения;

· на выявление угроз. Выявление угроз выражается в систематическом анализе и контроле возможности появления реальных или потенциальных угроз и своевременных мерах по их предупреждению;

· на обнаружение угроз. Обнаружение имеет целью определение реальных угроз и конкретных преступных действий;

· на локализацию преступных действий и принятие мер по ликвидации угрозы или конкретных преступных действий;

· на ликвидацию последствий угроз и преступных действий и восстановление статус-кво.

Предупреждение возможных угроз и противоправных действий может быть обеспечено самыми различными мерами и средствами, начиная от осознанного отношения сотрудников к проблеме безопасности до создания системы защиты физическими, аппаратными, программными и криптографическими средствами.

Предупреждение угроз возможно и путем получения информации о готовящихся противоправных актах, планируемых хищениях, подготовительных действиях и других элементах преступных деяний. Для этих целей необходима работа сотрудников службы безопасности с информаторами в интересах наблюдения и объективной оценки ситуации как внутри коллектива сотрудников, особенно главных участков ее фирмы, так и вне, среди конкурентов и преступных формирований.

Выявление имеет целью проведение мероприятий по сбору, накоплению и аналитической обработке сведений о возможной подготовке преступных действий со стороны криминальных структур или конкурентов на рынке производства и сбыта товаров и продукции. Особое внимание в этом виде деятельности должно отводиться изучению собственных сотрудников. Среди них могут быть и недовольные, и неопытные, и «внедренные».

Обнаружение угроз— это действия по определению конкретных угроз и их источников, приносящих тот или иной вид ущерба. К таким действиям можно отнести обнаружение фактов хищения или мошенничества, а также фактов разглашения конфиденциальной информации или случаев несанкционированного доступа к источникам коммерческих секретов. В числе мероприятий по обнаружению угроз значительную роль могут сыграть не только сотрудники службы безопастности, но и сотрудники линейных подразделений и служб фирмы, а также технические средства наблюдения и обнаружения правонарушений.

Пресечение или локализация угроз — это действия, направленные на устранение действующей угрозы и конкретных преступных действий. Например, пресечение подслушивания конфиденциальных переговоров за счет акустического канала утечки информации по вентиляционным системам.

Ликвидация последствийимеет целью восстановление состояния, предшествовавшего наступлению угрозы. Например, возврат долгов со стороны заемщиков. Это может быть и задержание преступника с украденным имуществом, и восстановление разрушенного здания от подрыва, и другое.

Все эти способы имеют целью защитить информационные ресурсы от противоправных посягательств и обеспечить:

· предотвращение разглашения и утечки конфиденциальной информации;

· воспрещение несанкционированного доступа к источникам конфиденциальной информации;

· сохранение целостности, полноты и доступности информации;

· соблюдение конфиденциальности информации;

· обеспечение авторских прав.

Огромное количество возможностей, способствующих неправомерному овладению конфиденциальной информацией, вызывает необходимость использования не менее многообразных способов и средств для обеспечения информационной безопасности.

Способы обеспечения информационной безопасности должны быть ориентированы на упреждающий характер действий, направляемых на заблаговременные меры предупреждения возможных угроз коммерческим секретам.

Как известно, право — это совокупность общеобязательных правил и норм поведения, установленных государством в отношении определенных сфер жизни и деятельности.

На государственном уровне правовая защита регулируется государственными и ведомственными актами. В нашей стране такими нормами являются Конституция, законы Российской Федерации, гражданское, административное, уголовное право, изложенные в соответствующих кодексах.Наиболее полный перечень законов и кодексов представлен в разделе«Законы».

Правовой элемент системы организации защиты информации на предприятии основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала по поводу обязанности персонала соблюдать установленные меры защитного характера, ответственности персонала за нарушение порядка защиты информации. Этот элемент включает:

— наличие в организационных документах фирмы, правилах внутреннего трудового распорядка, трудовых договорах, в должностных инструкциях положений и обязательств по защите конфиденциальной информации;

— формулирование и доведение до сведения всех сотрудников положения о правовой ответственности за разглашение конфиденциальной информации, несанкционированное уничтожение или фальсификацию документов;

— разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите информации.

В числе основных подсистем защиты информации в правовом плане можно считать:

— установление на объекте режима конфиденциальности;

— разграничение доступа к информации;

— правовое обеспечение процесса защиты информации;

— четкое выделение конфиденциальной информации как основного объекта защиты.

Опираясь на государственные правовые акты на уровне конкретного предприятия (фирмы, организации), разрабатываются собственные нормативно- правовые документы, ориентированные на обеспечение информационной безопасности.

К таким документам относятся:

· Политика Информационной безопасности;

· Положение о коммерческой тайне;

· Положение о защите персональных данных;

· Перечень сведений, составляющих конфиденциальную информацию;

· Инструкция о порядке допуска сотрудников к сведениям, составляющим конфиденциальную информацию;

· Положение о специальном делопроизводстве и документообороте;

· Обязательство сотрудника о сохранении конфиденциальной информации;

· Памятка сотруднику о сохранении коммерческой тайны.

Указанные нормативные акты направлены на предупреждение случаев неправомерного оглашения (разглашения) секретов на правовой основе, и в случае их нарушения должны приниматься соответствующие меры воздействия.