Как называются вредоносные компьютерные программы

Виды вредоносных программ

Вирус и его виды

Вирус и его виды

Под вирусом принято понимать разновидность зловреда, копирующего себя. С его помощью происходит заражение других файлов (подобно вирусам в реальной жизни, которые заражают биологические клетки с целью размножения).

- Червь

- Троян

- Spyware

- Adware

- Keylogger

- Ботнет

- Руткит

- Баннеры вымогатели

- Фишинг

- Спам

- Заключение

- Итоги

С помощью вируса можно проделывать большое количество различных действий: получить доступ к компьютеру в фоновом режиме, украсть пароль и сделать так, что зависнет компьютер (заполняется ОЗУ и загружается ЦП различными процессами).

Однако основной функцией malware-вируса является возможность к размножению. Когда он активизируется, заражаются программы на компьютере.

Запуская софт на другом компьютере, вирус и здесь заражает файлы, к примеру, флешка с зараженного ПК вставленная в здоровый, тут же передаст ему вирус.

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Троян

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Если вы запустите «троянского коня», он начнет функционировать в фоне совместно с обычной утилитой. Таким образом, разработчики трояна могут получить доступ к компьютеру своей жертвы.

Еще трояны позволяют мониторить активность на компьютере, соединять компьютер с бот-сетью. Трояны используются для открытия шлюзов и скачивания различных видов вредоносных приложений на компьютер.

Рассмотрим основные отличительные моменты.

¹ Зловред скрывается в виде полезных приложений и во время запуска функционирует в фоне, открывает доступ к собственному компьютеру. Можно провести сравнение с троянским конем, который стал главным персонажем произведения Гомера.

² Этот зловред не копирует себя в различные файлы и не способен к самостоятельному распространению по Интернету, подобно червям и вирусам.

³ Пиратский программный софт может быть инфицирован трояном.

Spyware

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

С его помощью происходит сбор информации. Различные виды зловредов часто содержат внутри себя Spyware.

Таким образом, происходит кража финансовой информации, к напримеру.

Spyware часто используется с полностью бесплатным софтом и собирает информацию о посещаемых интернет-страницах, загрузках файлов и так далее.

Разработчики программного обеспечения зарабатывают, продавая собственные знания.

Adware

Adware можно считать союзником Spyware.

Adware можно считать союзником Spyware.

Речь идет о любом виде программного обеспечения для показа рекламных сообщений на компьютере.

Софт показа рекламы внутри самого приложения, как правило, не называют зловредом. Adware получает доступ к системе пользователя, чтобы показывать различные объявления.

Например, может показывать всплывающие рекламные сообщения на компьютере, если вы не устанавливали ничего.

Также часто происходит такое, что Adware использует дополнительную рекламу на сайтах во время их просмотра. В данной ситуации сложно что-либо заподозрить.

Keylogger

Кейлоггер является вредоносной утилитой.

Кейлоггер является вредоносной утилитой.

Запускается в фоновом режиме и фиксирует нажатия всех кнопок. Эта информация может содержать пароли, имена пользователей, реквизиты кредитных карт и другие конфиденциальные данные.

Кейлоггер, вероятнее всего, сохраняет нажатия кнопок на собственном сервере, где их анализирует человек или специальное программное обеспечение.

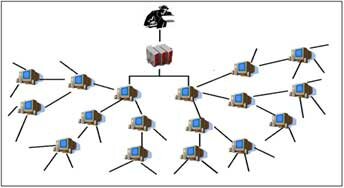

Ботнет

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

В этом случае компьютер работает в качестве «бота», так как устройство инфицировано определенным зловредом.

Если компьютер заражен «ботом», то связывается с каким-нибудь сервером управления и ожидает инструкций от ботнета разработчика.

Например, бот-сети способны создавать атаки DDoS. Все компьютеры в бот-сети могут использоваться для атаки определенного сервера и веб-сайта различными запросами.

Эти частые запросы могут стать причиной выхода из строя сервера.

Разработчики ботнетов продают доступ к собственной бот-сети. Мошенники могут использовать большие бот-сети для реализации своих коварных идей.

Руткит

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Скрывается различными способами от пользователей и программ безопасности.

К примеру, руткит загружается перед стартом Windows и редактирует системный функционал операционной системы.

Руткит можно замаскировать. Но основное, что превращает вредоносную утилиту в руткит, он скрывается в «недрах» операционной системы.

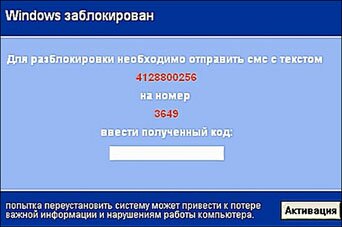

Баннеры вымогатели

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Кажется, с этим видом злоредов встречалось не малое количество людей.

Таким образом, компьютер или отдельные файлы окажутся в заложниках. За них нужно будет заплатить выкуп.

Наиболее популярной разновидностью считаются порно – баннеры, которые требуют отправить денежные средства и указать код. Стать жертвой данного программного обеспечения можно, не только заходя на порно-сайты.

Есть вредоносное программное обеспечение наподобие CryptoLocker.

Оно в прямом смысле этого слова шифрует какие-нибудь объекты и требует оплату за открытие доступа к ним. Данная разновидность злворедов является самой опасной.

Поэтому, важно создавать резервные копии.

Фишинг

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри соц. сетей.

В письме обычно содержится прямая ссылка на сайт, внешне неотличимый от настоящего.

После того, как пользователь попадет на поддельный сайт, мошенники пытаются разными психологическими приемами вынудить пользователя ввести на поддельной странице свои данные, логин пароль, которые он использует для доступа к сайту, это дает возможность мошенникам получить доступ к аккаунтам и банковским счетам.

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

В общепринятом значении термин «спам» в русском языке впервые стал употребляться применительно к рассылке электронных писем.

Не запрошенные сообщения в системах мгновенного обмена сообщениями (например, ICQ) носят название SPIM (англ.) русск. (англ. Spam over IM).

Доля спама в мировом почтовом трафике составляет от 60% до 80% (выдержка взята из Википедии).

Заключение

Вот практически все наиболее «популярные» виды вредоносных программ вирусов.

Надеюсь вы сможете минимизировать ваши встречи с ними, а с некоторыми никогда не повстречаетесь о том как оградить свой компьютер и свои пользовательские данные можете прочитать в этой статье.

Итоги

Почему антивирусное программное обеспечение так называется? Пожалуй, из-за того, что большое количество людей убеждено, что «вирус» — это синоним вредоносного программного обеспечения.

Антивирусы, как известно, защищают не только от вирусов, а и от других нежелательных программ, а еще для профилактики – предупреждения от заражения. На этом пока все, будьте внимательны это одна из главных составляющих зашиты вашего компьютера.

Интересное видео 10 разрушительных компьютерных вирусов.

Распространенные типы вредоносного ПО

Владимир Безмалый

Количество и разнообразие вредоносных программ достаточно, чтобы вскружить голову. В этом сообщении будут рассмотрены распространенные типы вредоносных программ и дано краткое описание каждого из них.

Что такое вредоносное ПО?

Malware – программное обеспечение, которое может быть использовано для компрометации компьютера, кражи данных, контроля доступа, или причинения вреда компьютеру. Вредоносное ПО – это широкий термин, обозначающий множество вредоносных программ. В этом посте будут определены несколько наиболее распространенных типов вредоносных программ; рекламное ПО, боты, ошибки, руткиты, шпионское ПО, троянские кони, вирусы и черви.

Adware

Adware или advertising-supported software (рекламное ПО) – это тип вредоносного ПО, которое автоматически доставляет рекламные объявления. Распространенные примеры рекламного ПО включают всплывающие окна с рекламой на веб-сайтах и рекламные объявления, отображаемые программным обеспечением. Часто программное обеспечение и приложения предлагают «бесплатные» версии, которые поставляются вместе с рекламным ПО. Большинство рекламного ПО спонсируется или создается рекламодателями и служит инструментом получения дохода. Хотя некоторое рекламное ПО предназначено исключительно для доставки рекламы, нередко рекламное ПО поставляется в комплекте со шпионским ПО (см. ниже), способным отслеживать активность пользователей и красть информацию. Из-за дополнительных возможностей шпионского ПО пакеты рекламного/шпионского ПО значительно опаснее, чем сами по себе рекламные программы.

Bot (бот)

Боты – это программы, созданные для автоматического выполнения определенных операций. Хотя некоторые боты создаются для относительно безобидных целей (видеоигры, интернет-аукционы, онлайн-конкурсы и т. д.), становится все более распространенным злонамеренное использование ботов. Ботов можно использовать в ботнетах (коллекциях компьютеров, которые будут контролироваться третьими сторонами) для DDoS-атак, в качестве спам-ботов, отображающих рекламу на веб-сайтах, в качестве веб-пауков, которые очищают данные сервера, и для распространения вредоносных программ, замаскированных под популярные элементы поиска на сайтах загрузки. Веб-сайты могут защищать от ботов с помощью тестов CAPTCHA, которые проверяют пользователей как людей.

Bug

В контексте программного обеспечения баг (ошибка) – это недостаток, приводящий к нежелательному результату. Эти недостатки обычно являются результатом человеческой ошибки и обычно присутствуют в исходном коде или компиляторах программы. Незначительные баги лишь незначительно влияют на поведение программы и, как следствие, могут сохраняться в течение долгого времени, прежде чем будут обнаружены. Более серьезные баги могут вызвать сбой или зависание. Ошибки безопасности являются наиболее серьезным типом ошибок и могут позволить злоумышленникам обойти проверку подлинности пользователя, переопределить права доступа или украсть данные. Баги можно предотвратить с помощью инструментов обучения разработчиков, контроля качества и анализа кода.

Ransomware (программы-вымогатели)

Программы-вымогатели – это разновидность вредоносного ПО, которое, по сути, удерживает компьютерную систему в плену, требуя выкупа. Вредоносная программа ограничивает доступ пользователя к компьютеру, либо шифруя файлы на жестком диске, либо блокируя систему и отображая сообщения, которые предназначены для того, чтобы заставить пользователя заплатить создателю вредоносного ПО за снятие ограничений и восстановление доступа к своему компьютеру. Программа-вымогатель обычно распространяется как обычный компьютерный червь (см. ниже), попадая на компьютер через загруженный файл или через какую-либо другую уязвимость в сетевой службе.

Rootkit (Руткит)

Руткит представляет собой тип вредоносного программного обеспечения для удаленного доступа или управления компьютером без обнаружения пользователей или программ безопасности.

После установки руткита злоумышленник, стоящий за руткитом, может удаленно запускать файлы, получать доступ / красть информацию, изменять конфигурации системы, изменять программное обеспечение (особенно любое программное обеспечение безопасности, которое может обнаруживать руткит), устанавливать скрытые вредоносные программы или управлять компьютером как частью ботнета. Предотвращение, обнаружение и удаление руткитов может быть затруднено из-за их скрытой работы. Поскольку руткит постоянно скрывает свое присутствие, обычные продукты безопасности неэффективны для обнаружения и удаления руткитов. В результате для обнаружения руткитов используются ручные методы, такие как мониторинг поведения компьютера на предмет нерегулярной активности, сканирование сигнатур и анализ дампа хранилища. Организации и пользователи могут защитить себя от руткитов, регулярно исправляя уязвимости в программном обеспечении, приложениях и операционных системах, обновляя описания вирусов, избегая подозрительных загрузок и выполняя сканирование со статическим анализом.

Spyware (Шпионское ПО)

Шпионское ПО – это тип вредоносного ПО, которое отслеживает действия пользователей без их ведома. Эти возможности шпионажа могут включать в себя мониторинг активности, сбор нажатий клавиш , сбор данных (информация об учетной записи, логины, финансовые данные) и многое другое. Шпионское ПО также часто имеет дополнительные возможности, от изменения настроек безопасности программного обеспечения или браузеров до вмешательства в сетевые соединения. Шпионское ПО распространяется, используя уязвимости программного обеспечения, связывая себя с законным ПО или троянами.

Trojan Horse (Троянский конь)

Троянский конь, широко известный как «троян», представляет собой тип вредоносного ПО, которое маскируется под обычный файл или программу, чтобы обманом заставить пользователей загрузить и установить вредоносное ПО. Троянец может предоставить злоумышленнику удаленный доступ к зараженному компьютеру. Как только злоумышленник получает доступ к зараженному компьютеру, он может украсть данные (логины, финансовые данные, даже электронные деньги), установить больше вредоносных программ, изменить файлы, контролировать активность пользователей (просмотр экрана, ведение кейлоггеров и т. компьютер в ботнетах и анонимизирует интернет-активность злоумышленника.

Virus (Вирус)

Вирус – это разновидность вредоносного ПО, которое способно копировать себя и распространяться на другие компьютеры. Вирусы часто распространяются на другие компьютеры, присоединяясь к различным программам и выполняя код, когда пользователь запускает одну из этих зараженных программ. Вирусы также могут распространяться через файлы сценариев, документы и уязвимости межсайтового сценария в веб-приложениях. Вирусы можно использовать для кражи информации, нанесения вреда хост-компьютерам и сетям, создания бот-сетей, кражи денег, отображения рекламы и многого другого.

Worm (Червь)

Компьютерные черви – один из самых распространенных видов вредоносного ПО. Они распространяются по компьютерным сетям, используя уязвимости операционной системы. Черви обычно наносят вред своим хост-сетям, потребляя пропускную способность и перегружая веб-серверы. Компьютерные черви также могут содержать «полезные данные», которые повреждают хост-компьютеры. Полезные нагрузки — это фрагменты кода, написанные для выполнения действий на пораженных компьютерах, помимо простого распространения червя. Полезные нагрузки обычно предназначены для кражи данных, удаления файлов или создания ботнетов. Компьютерные черви можно классифицировать как тип компьютерных вирусов, но есть несколько характеристик, которые отличают компьютерных червей от обычных вирусов. Основное отличие состоит в том, что компьютерные черви обладают способностью к самовоспроизведению и независимому распространению, в то время как вирусы распространяются через человеческую деятельность (запуск программы, открытие файла и т. д.). Черви часто распространяются путем массовой рассылки писем с зараженными вложениями в контакты пользователей.

Симптомы вредоносного ПО

Хотя эти типы вредоносных программ сильно различаются по способам распространения и заражения компьютеров, все они могут вызывать схожие симптомы. Компьютеры, зараженные вредоносным ПО, могут проявлять любые из следующих симптомов:

- Повышенная загрузка ЦП

- Медленная скорость компьютера или веб-браузера

- Проблемы с подключением к сети

- Зависание или сбой

- Измененные или удаленные файлы

- Появление странных файлов, программ или значков на рабочем столе

- Работающие, выключающиеся или реконфигурируемые программы (вредоносные программы часто перенастраивают или отключают антивирусные программы и брандмауэры)

- Странное поведение компьютера

- Электронные письма/сообщения отправляются автоматически и без ведома пользователя (друг получает от вас странное электронное письмо, которое вы не отправляли)

Предотвращение и удаление вредоносного ПО

Существует несколько общих рекомендаций, которым должны следовать организации и отдельные пользователи для предотвращения заражения вредоносными программами. Некоторые случаи вредоносного ПО требуют специальных методов профилактики и лечения, но выполнение этих рекомендаций значительно повысит защиту пользователя от широкого спектра вредоносных программ:

- Установите и запустите антивирусное программное обеспечение и брандмауэр. При выборе программного обеспечения выберите программу, которая предлагает инструменты для обнаружения, помещения в карантин и удаления нескольких типов вредоносных программ. Как минимум, антивирусное ПО должно защищать от вирусов, шпионского, рекламного ПО, троянов и червей. Сочетание антивирусного программного обеспечения и брандмауэра гарантирует, что все входящие и существующие данные будут сканироваться на наличие вредоносных программ и что вредоносное ПО может быть безопасно удалено после обнаружения.

- Обновляйте программное обеспечение и операционные системы с помощью текущих исправлений уязвимостей. Эти патчи часто выпускаются для исправления ошибок или других недостатков безопасности, которые могут быть использованы злоумышленниками.

- Будьте бдительны при загрузке файлов, программ, вложений и т. д. Загрузки, которые кажутся странными или происходят из незнакомого источника, часто содержат вредоносное ПО.

Спам

Спам – это электронная рассылка массовых нежелательных сообщений. Наиболее распространенным средством распространения спама является электронная почта, но спамеры нередко используют мгновенные сообщения, текстовые сообщения, блоги, веб-форумы, поисковые системы и социальные сети. Хотя спам на самом деле не является разновидностью вредоносного ПО, вредоносные программы очень часто распространяются через спам. Это происходит, когда компьютеры, зараженные вирусами, червями или другими вредоносными программами, используются для распространения спам-сообщений, содержащих еще больше вредоносных программ. Пользователи могут предотвратить рассылку спама, избегая незнакомых писем и сохраняя свои адреса электронной почты как можно более конфиденциальными.

Какие существуют виды вредоносных программ?

Вредоносное ПО (malware) — это опасные программы, предназначенные для тайного доступа к устройству, без ведома его владельца. Выделяют несколько типов вредоносного ПО: шпионские, рекламные, фишинговые, троянские, вымогательские программы, вирусы, черви, руткиты и программы, нацеленные на захват контроля над браузером.

Рекламные закладки(Adware)

Такая программа загружает рекламу автоматически. Adware, без вашего ведома отправляют вашу личную информацию рекламодателям или же встраивают рекламные блоки в другие программы, например, в браузеры. Обычно они входят в комплект бесплатного программного обеспечения, что позволяет производителю получить определенный доход на рекламе. Adware замедляют загрузку веб-страниц, снижают производительность системы, модифицируют программы посредством вставки специальных скриптов.

Бот

Боты — это программы, созданные для автоматического выполнения определенных операций. Хотя некоторые боты создаются для относительно безвредных целей (видеоигры, интернет-аукционы, онлайн-конкурсы и т. д.), все чаще встречаются боты, которые используются злонамеренно.

Боты могут использоваться в бот-сетях (собраниях компьютеров, контролируемых третьими лицами) для DdoS-атак, в качестве спам-ботов, которые размещают рекламу на веб-сайтах, в качестве веб-пауков, которые очищают данные сервера, и для распространения вредоносных программ, замаскированных под популярные поисковые элементы на сайтах загрузки.

Баги

Баг – это ошибка в программе, которая приводит к ее неправильной работе. Баги часто являются результатом человеческой ошибки и обычно существуют в исходном коде или компиляторах программы. Серьезные баги могут привести к сбою или зависанию. Баги системы безопасности являются наиболее серьезным типом ошибок и могут позволить злоумышленникам обойти аутентификацию пользователя, переопределить права доступа или украсть данные.

Вирус-вымогатель (Ransomware)

Ransomware — это форма вредоносного ПО, которая, по сути, удерживает компьютерную систему в плену, требуя выкуп. Вредоносное ПО ограничивает доступ пользователей к компьютеру путем шифрования файлов на жестком диске или блокировки системы. Также программа отображает сообщения, которые должны заставить пользователя заплатить создателю вредоносного ПО за снятие ограничений и восстановление доступа к своему компьютеру. Ransomware обычно распространяется, как обычный компьютерный червь и попадает на компьютер через загруженный файл или же через какую-то другую уязвимость в сетевой службе.

Руткит

Руткит — это разновидность вредоносного программного обеспечения, которое получает удаленный доступ к компьютеру или управляет им без возможности обнаружения пользователями или программами безопасности. После установки руткита злоумышленник, находящийся за руткитом, может удаленно управлять файлами, красть информацию, изменять конфигурацию системы, изменять программное обеспечение, устанавливать скрытое вредоносное ПО или контролировать компьютер как часть ботнета. Поскольку руткит постоянно скрывает свое присутствие, типичные продукты безопасности не эффективны для обнаружения и удаления руткитов. Руткит можно обнаружить с помощью мониторинга поведения компьютера, сканирования подписей и анализа дампы памяти.

Шпионские программы (spyware)

Шпионское ПО — это тип вредоносного программного обеспечения, которое следит за действиями пользователя без их ведома. Эти программы могут выполнять мониторинг активности, сбор нажатий клавиш, сбор данных (учетная запись, логины, финансовые данные) и многое другое. Шпионские программы обычно распространяются в купе с легальным программным обеспечением или троянскими программами.

Троянская программа

Троянская программа, также известная как «троянский конь» — это тип вредоносного ПО, которое маскируется под обычный файл или программу, чтобы обманным путем заставить пользователей загружать и устанавливать вредоносное ПО. Троян может предоставить злоумышленнику удаленный доступ к зараженному компьютеру. После того, как злоумышленник получит доступ к зараженному компьютеру, он сможет украсть данные (логины, финансовые данные, даже электронные деньги), установить дополнительные вредоносные программы, изменить файлы, отслеживать действия пользователя (просмотр экрана, ведение журнала и т. д.).

Вирус — это форма вредоносного ПО, которое способно копировать и распространять себя на другие компьютеры. Вирусы часто распространяются на другие компьютеры, подключаясь к различным зараженным программам, в то время как пользователь запускает их. Вирусы могут быть использованы для кражи информации, нанесения вреда компьютерам и сетям, создания бот-сетей, кражи денег, рекламы и многого другого.

Сетевой червь

Компьютерные черви являются одними из самых распространенных типов вредоносных программ.

Они распространяются по локальной сети и Интернету, создавая свои копии. Черви обычно попадают в систему через флеш-накопитель или интернет, создают в большом количестве свои копии, находят в ПК все электронные адреса и рассылают по ним дубли. Внедрившись в устройство, пакетные черви стремятся проникнуть в его оперативную память с целью сбора персональных данных, ценной информации. В отличие от файловых вирусов сетевые черви способны использовать для распространения сетевые протоколы и сетевые устройства.

В Hostimul, мы также проводим полную диагностику вашего сайта и сканируем его, на наличие вредоносных и хакерских скриптов, прежде чем они смогут нанести вред вашему сайту. Услуга ежедневного сканирования бесплатно включена во все планы виртуального хостинга.

Мы используем новейшее программное обеспечение и технологии, чтобы защитить ваши сайты, серверы и IT-инфраструктуру также от DDoS атак. Наша система автоматически обнаруживает почти все виды атак заранее, позволяя эффективно блокировать их.

Признаки заражения

Вредоносные программы могут проявлять себя множеством способов. Вот лишь некоторые наиболее распространенные признаки, которые указывают на их наличие:

• Низкая скорость компьютера или веб-браузера

• Проблемы с подключением к сети

• Замораживание или сбой

• Измененные или удаленные файлы

• Появление странных файлов, программ или значков на рабочем столе.

• Программы, работающие, отключающие или перенастраивающие себя

• Странное поведение компьютера

• Ваши друзья получают от вас по электронной почте сообщения, которых вы не посылали.

Предотвращение и удаление вредоносных программ

Не паникуйте, обнаружив один или несколько перечисленных выше симптомов. Возможно, причиной сбоев является программная или аппаратная проблема, а не попадание вредоносной программы.

Для начала, проведите полную проверку компьютера на наличие вирусов. Если в результате проверки обнаружена вредоносная программа, следуйте указаниям производителя антивирусного ПО. Качественные антивирусы предлагают лечение зараженных объектов, помещение подозрительных объектов в карантин и удаление вредоносных программ. Они также предоставляют отчет со списком зараженных файлов и вредоносных программ, обнаруженных на компьютере.

Если в результате сканирования вредоносных программ не обнаружилось, то ваш компьютер, скорее всего, не заражен. Проверьте программное и аппаратное обеспечение, установленное на компьютере (удалите нелицензионные программы и ненужные файлы), и установите последние обновления операционной системы и прикладных программ.

Названия вредоносных программ

Мы назовем вредоносные программы и нежелательное программное обеспечение, обнаруживаемые в соответствии с схемой именования вредоносных программ Организацией по исследованию вредоносных программ (CARO). Схема использует следующий формат:

Когда наши аналитики исследуют конкретную угрозу, они определят, какими будут все компоненты имени.

Описывает, что вредоносные программы делает на вашем компьютере. Черви, вирусы, трояны, backdoors и вымогатели являются одними из наиболее распространенных типов вредоносных программ.

- Adware

- Backdoor

- Поведение

- BrowserModifier

- Конструктор

- DDoS

- эксплойт;

- Hacktool

- Шутка

- Вводящий в заблуждение

- MonitoringTool

- Программа

- PWS

- Ransom

- RemoteAccess

- Rogue

- SettingsModifier

- SoftwareBundler

- Spammer

- Spoofer

- Программы-шпионы

- Инструмент

- Троян

- TrojanClicker

- TrojanDownloader

- TrojanNotifier

- TrojanProxy

- TrojanSpy

- VirTool

- Вирус

- Worm

Платформы

Платформы указывают, что операционная система (например, Windows, masOS X и Android) предназначена для работы с вредоносными программами. Платформа также используется для указать языки программирования и форматы файлов.

Операционные системы

- AndroidOS: операционная система Android

- DOS: платформа MS-DOS

- EPOC: устройства Psion

- FreeBSD: платформа FreeBSD

- iPhoneOS: операционная система iPhone

- Linux: платформа Linux

- macOS: платформа MAC 9.x или более ранная

- macOS_X: MacOS X или более поздний

- OS2: платформа OS2

- Palm: операционная система Palm

- Solaris: платформы Unix на основе System V

- SunOS: платформы Unix 4.1.3 или ниже

- SymbOS: Symbian operating system

- Unix: общие платформы Unix

- Win16: платформа Win16 (3.1)

- Win2K: платформа Windows 2000

- Win32: платформа Windows 32-bit

- Win64: платформа Windows 64-bit

- Win95: платформы Windows 95, 98 и ME

- Win98: только платформа Windows 98

- WinCE: Windows CE платформа

- WinNT: WinNT

Языки скриптов

- ABAP: расширенные сценарии программирования бизнес-приложений

- ALisp: ALisp scripts

- AmiPro: сценарий AmiPro

- ANSI: сценарии Американского института национальных стандартов

- AppleScript: компилировать скрипты Apple

- ASP: ASP скрипты

- AutoIt: скрипты autoIT

- BAS. Основные сценарии

- BAT: базовые сценарии

- CorelScript: скрипты Corelscript

- HTA: HTML-скрипты приложений

- HTML: HTML-скрипты приложений

- INF: Установка скриптов

- IRC: сценарии mIRC/pIRC

- Java: java binaries (classes)

- JS: сценарии JavaScript

- LOGO: СКРИПТЫ ЛОГОТИПА

- MPB: сценарии MapBasic

- MSH: скрипты оболочки Monad

- MSIL. .NET промежуточные языковые скрипты

- Perl. Сценарии Perl

- PHP. Скрипты препроцессора hypertext

- Python: скрипты Python

- SAP: сценарии платформы SAP

- SH. Скрипты Shell

- VBA: Visual Basic для приложений скрипты

- VBS: Visual Basic скрипты

- WinBAT: сценарии Winbatch

- WinHlp: сценарии помощи Windows

- WinREG: сценарии реестра Windows

Макрос

- A97M: Access 97, 2000, XP, 2003, 2007 и 2010 макрос

- HE: макросписания

- O97M: Office 97, 2000, XP, 2003, 2007 и 2010 макрос — те, которые влияют на Word, Excel и PowerPoint

- PP97M: PowerPoint 97, 2000, XP, 2003, 2007 и 2010 макрос

- V5M: макрос Visio5

- W1M: Word1Macro

- W2M: Word2Macro

- W97M: Word 97, 2000, XP, 2003, 2007 и 2010 макрос

- WM. Макрос Word 95

- X97M: Excel 97, 2000, XP, 2003, 2007 и 2010 макрос

- XF: формулы Excel

- XM: макрос Excel 95

Другие типы файлов

- ASX: метафайл XML файлов Windows Media .asf

- HC: скрипты HyperCard Apple

- MIME: пакеты MIME

- Netware: Новые файлы Netware

- QT: файлы quicktime

- SB: файлы StarBasic (Staroffice XML)

- SWF: flash-файлы shockwave

- TSQL: файлы SQL ms

- XML: XML-файлы

Семья

Группировка вредоносных программ на основе общих характеристик, включая присвоение одним и тем же авторам. Поставщики программного обеспечения безопасности иногда используют разные имена для одного семейства вредоносных программ.

Письмо Variant

Используется последовательно для каждой отдельной версии семейства вредоносных программ. Например, обнаружение для варианта «.AF» было бы создано после обнаружения для варианта «. AE».

Суффиксы

Содержит дополнительные данные о вредоносных программах, в том числе о том, как она используется в составе многокомпонентной угрозы. В вышеуказанном примере «!lnk» указывает, что компонент угрозы представляет собой файл ярлыка, используемый трояном:Win32/Reveton.T.

- .dam: поврежденная вредоносная программа

- .dll: компонент динамической библиотеки ссылок вредоносных программ

- .dr: компонент капельного программного обеспечения

- .gen: вредоносные программы, обнаруженные с помощью общей подписи

- .kit: конструктор вирусов

- .ldr: компонент погрузчик вредоносных программ

- .pak: сжатые вредоносные программы

- .plugin: компонент подключаемого подключения

- .remnants: остатки вируса

- .worm: компонент червя этой вредоносной программы

- !bit: внутренняя категория, используемая для ссылки на некоторые угрозы

- !cl: внутренняя категория, используемая для ссылок на некоторые угрозы

- !dha: внутренняя категория, используемая для ссылок на некоторые угрозы

- !pfn: внутренняя категория, используемая для обозначения некоторых угроз

- !plock: внутренняя категория, используемая для ссылки на некоторые угрозы

- !rfn: внутренняя категория, используемая для ссылки на некоторые угрозы

- !rootkit: компонент rootkit этой вредоносной программы

- @m: почтовые ящики червей

- @mm: червь массового почтового ящика

—>

Вредоносные программы (malware)

Название «вредоносные программы» соотносится с англоязычным термином «malware», образованным от двух слов: «malicious» («злонамеренный») и «software» («программное обеспечение»). Существуют и другие, более редкие варианты — «badware», «computer contaminant», «crimeware». В лексиконе некоторых специалистов встречаются жаргонные названия «вредонос», «зловред», «малварь». В обиходе все вредоносные программы часто называют компьютерными вирусами, хотя это терминологически некорректно.

К вредоносным программам относят любое программное обеспечение, несанкционированно проникающее в компьютерную технику. Подобные приложения наносят прямой или косвенный ущерб — например, нарушают работу компьютера или похищают личные данные пользователя.

Вредители создаются для реализации двух основных групп целей. Одна из них сводится к получению выгоды от внедрения в компьютер жертвы. Например, злоумышленник добивается возможности управлять компьютером, крадет секретную информацию, осуществляет вымогательство. Вторая группа целей не связана с материальной выгодой. Написание вредоносного кода может быть проявлением желания автора, создавшего программу, утвердиться в своих умениях, обычным хулиганством или шуткой.

Согласно статье 273 Уголовного Кодекса РФ, вредоносными объектами следует считать компьютерные программы или иную информацию, которые заведомо предназначены для несанкционированного уничтожения, блокирования, модификации, копирования данных либо для нейтрализации средств их защиты.

Корпорация Microsoft считает, что вредоносная программа — это любое ПО, разработанное с целью нанесения урона отдельному компьютеру или целой сети, серверу. Совершенно не важно, является ли такое ПО вирусом, трояном или разновидностью программы-шпиона.

Классификация вредоносных программ

Ниже перечислены основные виды вредоносных программ.

- Агенты ботнетов. Ботнетом называется группа зараженных компьютеров, получающих команды от злоумышленника; за прием и исполнение этих команд отвечает соответствующая вредоносная программа. Такая сеть может насчитывать от нескольких единиц до миллионов компьютеров, она также называется зомби-сетью.

- Эксплойты — хакерские утилиты, предназначенные для эксплуатации уязвимостей в программном обеспечении.

- Бекдоры — программы для удаленного подключения к компьютеру и управления им.

- Компьютерные вирусы. Вирусом принято называть программу, которая внедряет свой код в другие приложения («заражает» их), так что при каждом запуске инфицированного объекта этот код исполняется.

- Руткиты — средства скрытия вредоносной деятельности (например, другие приложения не смогут обнаружить файлы, принадлежащие нежелательному ПО).

- Сетевые черви — вредоносные программы с самой разной функциональной нагрузкой, которые способны самостоятельно распространяться по компьютерным сетям.

- «Троянские кони» («трояны») — широкий класс вредоносных объектов разнообразного назначения, которые обычно не имеют собственного механизма распространения (т.е. не могут заражать файлы или размножать свои копии через сеть). Название произошло от ранней тактики их проникновения — под видом легитимной программы или в качестве скрытого дополнения к ней.

В особую группу можно выделить вымогатели и шифровальщики (ransomware). Сценарий работы таких вредоносных программ состоит в том, что они каким-либо способом блокируют доступ пользователя к его данным и требуют выкуп за разблокировку.

Объекты воздействия

Атаки вредоносных программ распространяются практически на всех пользователей интернета. Цель воздействия зависит от типа злоумышленника: хулиган, мелкий вор или киберпреступник. Соответствующим образом различаются и последствия: одна инфекция просто мешает нормально работать с компьютером, другая — приводит к финансовым убыткам, третья — заканчивается утечкой сведений, составляющих коммерческую тайну.

В последние годы от вредоносных программ часто страдают различные компании и организации — в первую очередь из-за своей платежеспособности. Типовой атакой является шифрование, например, бухгалтерской базы данных и последующее требование заплатить за восстановление этой критически важной для бизнеса информации. Атакам эксплойтов, троянов и червей подвергаются серверы веб-сайтов, откуда злоумышленники воруют информацию о клиентах и пользователях, включая данные банковских карт, что грозит потерей финансов, баз данных, другой корпоративной информации.

Объектами внедрения вредоносных программ являются и обычные пользователи Сети. Интерес представляют личные данные, информация о банковских счетах, электронная почта, пароли доступа к социальным сетям. Довольно часто целью инфекций становятся геймеры, имеющие большое количество игровой валюты и редкие артефакты.

Источник угрозы

Самые опасные и сложные вредоносные программы создаются на заказ государственными спецслужбами или связанными с ними группами киберпреступников. Такие объекты имеют ярко выраженную специфику и направлены на конкретную жертву или группу жертв. Целью их работы могут быть сбор и кража секретных данных либо прямое вредительство.

Однако большинство вредоносных программ создается рядовыми злоумышленниками, не связанными с организованной киберпреступностью или спецслужбами. Внедрив свои разработки на компьютер жертвы, они могут красть данные для доступа к счетам в банках, выполнять с зараженного устройства сетевые атаки, вымогать выкупы, размещать рекламу сомнительной продукции или рассылать спам. Источником распространения вредителей являются мелкие преступники, похищающие логины, пароли и другую личную информацию (например, аккаунты участников онлайн-игр) с целью несанкционированного использования или продажи.

Внедрять вредоносные программы могут исследователи, находящиеся в процессе изобретения иных способов заражения, противодействия антивирусным продуктам. Цель деятельности этих программистов состоит не в получении выгоды, а в изучении компьютерной среды и проверке своих идей.

Анализ риска

Пользователи персональных компьютеров порой не считают вредоносные программы серьезной угрозой, хотя часто становятся жертвами кражи учетных данных либо блокировки компьютера с требованием выкупа. Бизнес, наоборот, говорит об инфекциях как о существенной угрозе своей деятельности.

Распространение получают вредоносные программы, попадающие в устройства интернета вещей. Так, компания из Британии создала вирус-вымогатель для термостата, подключенного к Wi-Fi. Получив контроль над оборудованием, он способен опустить температуру до критической отметки и требовать денег. Подробнее о новой вредоносной программе можно прочитать в статье «Вирусы-вымогатели добрались до термостатов » .

Нет абсолютной защиты от инфекций, но снизить риск реализации угрозы можно. Для этого необходимо устанавливать новые версии операционных систем, следить за обновлением всех программ, использовать антивирусные решения от надежных производителей, не допускать к ПК посторонних лиц, не открывать подозрительные ссылки, письма и файлы, выполнять ряд других предохранительных мер.

Вирус и его виды

Вирус и его виды