Защита от ботнетов

Что такое ботнет и как защищаться от атак ботнетов

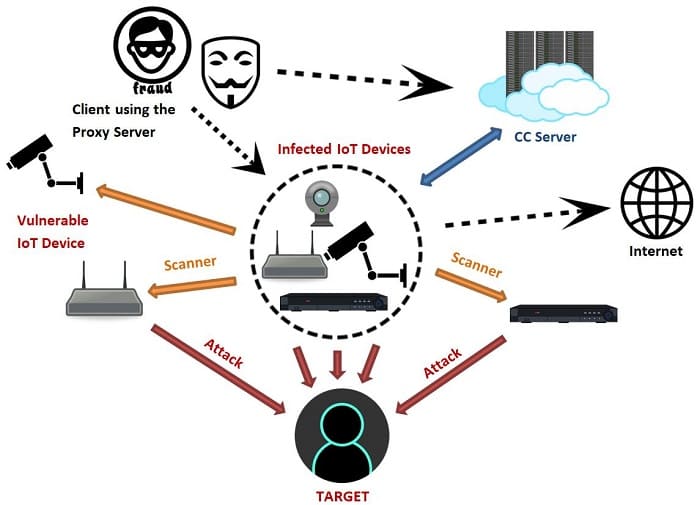

Ботнет — это сеть устройств, инфицированных вредоносным ПО и подключенных к интернету. Ботнеты часто используются в DDoS-атаках. Кроме этого, хакеры часто пользуются их совокупной вычислительной мощностью, чтобы отправлять большие объемы спама, похищать доступы большого количества пользователей или шпионить за людьми и компаниями.

Злоумышленники строят ботнеты, заражая подключенные к интернету устройства зловредным ПО и управляя ими при помощи командного сервера. Как только хакер заражает одно устройство в сети, остальные устройства также рискуют стать инфицированными.

Атака ботнета может быть сокрушительной: в 2016 году ботнет Mirai отключил большую часть интернета, включая такие сайты, как Twitter, Netflix, CNN, а также русские банки и всю Либерию. Ботнет воспользовался незащищенными устройствами интернета вещей, такими, как камеры безопасности, и установил на них зловредное ПО, которое атаковало cерверы, направляющие интернет-трафик.

Примеры известных ботнетов

Mirai

Согласно данным отчета, опубликованного компанией Fortinet в августе 2018, Mirai был одним из самых активных ботнетов. Спустя 2 года после его создания у ботнета Mirai появились новые функции, — например, способность превращать инфицированные устройства в комплексы зловредного прокси ПО и майнинговые устройства.

Ботнеты часто используются для майнинга криптовалюты. Во время майнинга хакеры могут использовать аппаратное оборудование компьютера жертвы и электричество, чтобы майнить биткоины.

Reaper

Mirai — это только начало. Осенью 2017 инженеры компании Check Point обнаружили новый ботнет известный под названиями IoTroop и Reaper. Он взламывает устройства в интернете вещей еще быстрее, чем Mirai.

Mirai заражал уязвимые устройства, которые использовали дефолтные пароли и имена пользователей. Reaper пошел дальше, взламывая около дюжины устройств разных производителей через уязвимости — включая устройства таких известных компаний, как D-Link, Netgear и Linksys. Ботнет Reaper также гибкий, что позволяет хакерам легко обновлять его код.

Reaper использовали в атаках на европейские банки в этом году.

Почему мы не можем остановить ботнеты

Пользователям важна цена, а не безопасность

К сожалению, технически почти невозможно просто отключить от интернета зараженные устройства и отследить создателей ботнетов. Когда покупатели идут в магазин за камерой безопасностью, им важны функции, известность бренда и цена. Редко кто-то принимает во внимание безопасность. Из-за того, что устройства интернета вещей такие дешевые, вероятность того, что для них выпускают регулярные обновления, низка.

Но пока люди продолжают покупать дешевые и небезопасные устройства, количество уязвимостей растет.

Со стороны производителей нет особого желания меняться. Большинство из них не сталкивается с последствиями продажи небезопасных устройств.

Сложно/нет необходимости отслеживать трафик при небольшой атаке

Ботнеты обычно контролируются центральным командным сервером. В теории нужно отключить центральный сервер, отследить трафик к зараженным устройствам, чтобы очистить их и обезопасить. В теории это просто, но это совсем не так.

Когда ботнет такой большой, провайдеры могут объединиться, чтобы понять, что происходить, и заблокировать трафик. Так было с ботнетом Mirai.

Но когда это что-то небольшое типа спама, провайдеры обычно не обращают на это внимание. Некоторые провайдеры предупреждают пользователей, но это такой небольшой масштаб, что предупреждения никак не затрагивают ботнет. Кроме того, очень сложно отследить трафик ботнета.

Проблематично обновлять уязвимые устройства

Некоторые компании безопасности пытаются работать с интернет-провайдерами, чтобы выявлять зараженные устройства. Например, компания CrowdStrike сотрудничает с интернет-провайдерами по всему миру и сообщает им, в каких устройствах есть уязвимости. Провайдеры должны связываться с владельцами таких устройств и призывать их починить.

Но проблема в том, что таких устройств могут быть миллионы, и на них нужно устанавливать патчи безопасности. Плюс удаленная опция апгрейда часто отсутствует. Кроме этого некоторые устройства больше не поддерживаются или сделаны так, что на них нельзя установить патчи. Поэтому даже если устройство инфицировано, но оно по-прежнему работает, владельцы не особо хотят избавляться от него и покупать новое.

Как предупреждать атаки ботнетов

Устанавливать обновления для защиты от ботнетов

Ботнеты используют уязвимости, чтобы переходить от устройства к устройству и причинять наибольший вред компании. Самое важное — регулярно обновлять все системы, и лучше, чтобы это происходило автоматически.

Автоматически должны обновляться не только операционные системы и приложения, но и аппаратное оборудование. ПО и аппаратное обеспечение, для которого уже не выпускаются обновления, нужно перестать использовать.

Блокировать доступ

Все компании должны использовать мультифакторную авторизацию и принцип наименьших привилегий, при котором пользователь получает только необходимый минимум доступов для достижения целей.

Один из эффективных шагов для безопасности — использовать физические ключи безопасности. Google, например, обязала всех работников использовать такие ключи в 2017 году. С тех пор ни одна учетная запись работника не была взломана. Но, к сожалению, не все компании могут потянуть это финансово. Кроме того, что внедрить саму технологию стоит недешево, есть еще риск того, что работники потеряют ключи.

Двухфакторная аутентификация на смартфоне может быть неплохой заменой физическим ключам. Это недорого стоит и дополнительно защищает данные.

8 советов, как избежать атак ботнетов на вашем компьютере

Хакеры постоянно ищут способы инноваций в своих атаках. Есть много типов угроз, с которыми мы можем столкнуться в нашей повседневной жизни. К счастью, у нас также есть широкий спектр возможностей с точки зрения средств защиты, чтобы защитить себя. Однако этого обычно недостаточно, и здравый смысл и другие методы защиты также жизненно необходимы. В этой статье мы поговорим о ботнет-атаки , Мы объясним, как предотвратить их влияние на наши устройства.

Хакеры постоянно ищут способы инноваций в своих атаках. Есть много типов угроз, с которыми мы можем столкнуться в нашей повседневной жизни. К счастью, у нас также есть широкий спектр возможностей с точки зрения средств защиты, чтобы защитить себя. Однако этого обычно недостаточно, и здравый смысл и другие методы защиты также жизненно необходимы. В этой статье мы поговорим о ботнет-атаки , Мы объясним, как предотвратить их влияние на наши устройства.

Что такое ботнет?

Когда мы говорим о ботнет, мы имеем в виду термин, который относится к сети компьютеров, используемых киберпреступниками для осуществления своих атак. Эта сеть может состоять из самых разных устройств, и это может повлиять на любое из тех, что у нас есть в повседневной жизни.

Многие называют эту проблему армией зомби команды , Можно сказать, что мы сталкиваемся с устройствами, контролируемыми хакерами, и что они действуют в соответствии с их приказами. Они могут распространять вредоносное ПО, привлекать новые устройства, участвовать в спам-кампаниях и т. Д.

Это могут быть десятки, сотни или тысячи устройств, которые являются частью сеть ботнетов , Без сомнения, одним из наиболее распространенных применений является проведение DDoS-атак. В настоящее время это считается одной из самых важных угроз, которые могут поставить под контроль крупные компании.

Но в дополнение ко всему этому ботнет может украсть данные и конфиденциальную информацию , Это может повлиять как на частных пользователей, так и на компании. Вот почему жизненно важно защищаться от таких угроз. Мы дадим ряд советов для этого. Цель состоит в том, чтобы наши устройства всегда были надежно защищены.

[adinserter block = ”1 ″]Как не стать жертвой атак ботнетов

Включить брандмауэр

Среди всех средства безопасности в нашем распоряжении брандмауэр или брандмауэр является одним из наиболее важных средств предотвращения сетевых атак. Если мы хотим защитить себя от атак ботнета, одним из первых шагов, которые мы должны сделать, является включение брандмауэра.

Сегодня большинство пользователей настольных компьютеров используют Windows 10 в качестве операционной системы. Это означает, что у них есть Брандмауэр Windows бесплатно , Это хороший вариант, хотя есть и другие. Конечно, это ключ, что этот брандмауэр настроен правильно.

Ограничить совместное использование сети с другими компьютерами

Это правда, что мы живем в то время, когда может быть важно, чтобы все наши устройства были подключены в та же сеть , Это способ быстро обмениваться файлами или функциями. Теперь это также может быть проблемой для нашей безопасности.

Наш совет защитить себя от ботнет-атаки является ограничение того, что устройства являются общими в сети. Это должно применяться логически, когда такого рода услуги нам не понадобятся.

Использовать фильтрацию данных

Вредоносные программы ботнетов обычно работают, устанавливая взаимодействие по крайней мере с одним сервером команд и удаленного управления, который хакеры также используют для извлечения конфиденциальной информации. Чтобы блокировать злонамеренное взаимодействие и предотвращать атаки, мы можем использовать фильтрацию данных в информации, которая выходит из сети.

Защитите нашу сеть дополнительными слоями

Что-то, что нельзя упустить, это полностью защитить нашу сеть. Но если мы действительно хотим повысить безопасность от атак ботнетов, важно, чтобы мы реализовали дополнительные функции. Это должно применяться, особенно если мы хотим защитить компанию от атак такого типа.

Улучшить мониторинг сети

Имеющий контроль над использованием сети Устройства, которые подключены, также очень важны. 24-часовой мониторинг сетевой активности должен быть чем-то, что нужно учитывать. Для этого мы можем использовать инструменты сбора данных, которые обнаруживают аномальное поведение и блокируют попытки проникновения в систему.

Обновите систему правильно

Другим важным моментом является проблема обновления и безопасность патчи , Многие виды угроз приходят через существующие уязвимости. Очень важно, чтобы у нас были установлены последние версии. Таким образом, мы можем помешать потенциальным хакерам воспользоваться этими недостатками безопасности для выполнения своих атак.

Используйте надежные и сложные пароли

Во многих случаях атаки ботнетов осуществляются через устройства, использующие общие пароли. Это очень важная проблема, и ее следует избегать. Наш совет — всегда менять ключи, которые поставляются с завода, как маршрутизатор, так и любое другое оборудование.

Хороший пароль, это абсолютно случайный и уникальный. Вы должны иметь буквы (верхний и нижний регистр), цифры и другие специальные символы.

Остерегайтесь загрузок

Когда дело доходит до загрузки из Интернета, это один из шлюзов для вредоносных программ. Будьте осторожны в этом отношении и загружайте только законные программы и с официальных сайтов. Особенно нужно быть осторожным с загрузками P2P, поскольку это один из способов проведения таких атак.

Они повсюду: как остановить нашествие ботов и защитить свой бизнес

Технический директор Qrator Labs

Артем Гавриченков, технический директор Qrator Labs, рассказывает откуда взялись боты, почему сейчас их так много и чем они могут навредить бизнесу.

Боты, интернет, мошенничество, ботнеты, ботоводы — в умах большинства людей все это соединяется воедино, создавая общий негативный фон вокруг слова «бот». С развитием технологий боты прочно вошли в нашу жизнь, и в основном мы знаем их как «плохих парней», которые вредят бизнесу. К их помощи часто прибегают, чтобы решить вопрос низкого покупательского потока, вывести из строя ресурсы конкурентов или просто оказаться на первых строках в поисковой выдаче.

Слово «бот» не несет в себе никакой негативной коннотации. Бот — это всего лишь программа, автоматизирующая порядок действий. Сегодня боты становятся фактическим стандартом интерфейса для взаимодействия с программными сервисами, а история их стара, как сам интернет.

На заре становления глобальной сети все начиналось с элементарных скриптов (или «программных сценариев») с помощью которых ИТ-специалисты автоматизировали вначале резервное копирование, настройку сети, мониторинг, а затем и внешние действия: выгрузки данных для отправки отчетности или проверки функционирования интернета.

Скрипты были очень удобны с точки зрения уменьшения человеческого фактора. Постепенно, примерно с 2007 года, стали появляться программы, которые решали более сложные задачи уже в браузерах. Создававшиеся для этого скрипты уже можно было назвать первыми ботами, а их принадлежность к группе «хороших» или «плохих» стала зависеть от того набора действий, которые человек хотел с их помощью автоматизировать.

Последние новости, актуальные события и нетворкинг в AgroTech-комьюнити — AgroCode Hub. Присоединяйся!

Unsplash

Unsplash

«Добрые» краулеры

Поисковые роботы (веб-краулеры) принимают непосредственное участие в сканировании и индексации веб-ресурсов. Эти программы являются составной частью поисковых систем Google и «Яндекс» и предназначены для перебора интернет-страниц с целью занесения информации о них в базу данных поисковика.

Краулер собирает данные о том, какая информация размещена на сайте, какие сайты и с какой репутацией ссылаются на ресурс, как его цитируют. Это нужно поисковику для предоставления доступа к выдаче и ее улучшения. Ограничить индексацию сайта можно с помощью файла robots.txt, где владелец сайта может прописать, с какой периодичностью бот может отсматривать его ресурс и в какие разделы он заходить не должен.

Обычно владелец сайта не ограничивает доступ таких ботов к ресурсу, поскольку фактически они работают за него, принося пользу. Однако не все краулеры одинаково полезны.

Парсеры

Краулеры бывают и другого вида — те, которые занимаются анализом цен, товарного ассортимента, изображений товаров. К этой категории относится парсинг (web scraping). Парсинг используется для сбора любой открытой информации с сайтов и последующей ее продажи, например, для сбора базы товаров магазина и отслеживания цен.

Парсеры охотятся за контентом интернет-магазинов, например, фотографиями товаров, за съемку и обработку которых владелец ресурса заплатил деньги. Конечно, боты увеличивают нагрузку на сайт, создавая бесполезный трафик, который вынужден оплачивать владелец магазина. Понятно, что бизнесам вовсе не импонирует идея мониторинга цен конкурентами, поэтому они всячески ищут защиту от подобного вида краулинга.

Только вот защититься от парсинга практически невозможно. Вся информация, выложенная в сеть, доступна для ботов, а при правильной подготовке методики отличить бота от человека практически невозможно. Поэтому основным работающим способом ограничения доступа к контенту является авторизация пользователей на сайте.

«Черная дыра» поисковой оптимизации

Несмотря на очевидную пользу поисковых ботов, далеко не все компании готовы предоставлять им доступ к своим веб-ресурсам по ряду причин, прибегая к приемам «черной» поисковой оптимизации — клоакингу. Клоакинг (от англ. cloak — маскировать, скрывать) заключается в отображении на сайте разного контента для пользователей и поисковых роботов. Часто бывает, что создать страницу, которая будет и удобна для посетителей, и информативна для роботов, достаточно сложно. Поэтому некоторые компании прибегают к хитрости, оформляя пользовательскую страницу в произвольном формате, а страницу для ботов — в соответствии с четкими требованиями поисковиков.

Бывает, что компании с помощью клоакинга обманывают поисковых ботов для продвижения товаров, реклама которых официально запрещена. Размещая нейтральную рекламу, например, в Facebook, компания отслеживает все переходы по ссылке, и пользователя она «уводит» на сайт с запрещенной продукцией, а проверяющего бота — на поддельный ресурс.

Обнаруженный клоакинг обычно приводит к понижению позиции сайта в выдаче по определенным поисковым запросам.

Зловредные боты

В интернете уже много лет процветают роботы, целью которых является выведение сайтов из строя. Их деятельность называют «белым шумом» интернета. Как только компания поднимает сайт на публичном IP-адресе и заводит доменное имя, через несколько минут в журналах доступа появляются первые запросы к сайту. Это боты-сканеры.

Довольно часто они «ходят» с китайских IP-адресов, разыскивая типичные уязвимости, такие как админ-панель контент-менеджмент системы WordPress с паролем по умолчанию. Их цель — внедрение бэкдоров (вредоносных программ, созданных для выполнения несанкционированных действий и удаленного управления операционной системой) для использования вычислительных ресурсов и данных компании-жертвы в собственных целях.

Отдельная категория роботов — программы, которые участвуют в организации DDoS-атак. Некогда это были примитивные боты, написанные поверх утилиты командной строки или встроенного в язык Delphi веб-движка. Сегодня наряду с ними уже используются вредоносные плагины в браузерах или вредоносные приложения на Android. Эти боты обладают полноценной функциональностью по имитации пользовательской активности.

Боты, используемые для организации DDoS-атак, могут использоваться и для организации систем нагрузочного тестирования, поскольку нет жесткого критерия, который бы четко отделял «хороших» ботов от «плохих». Стоит, конечно, признать, что боты, как правило, пишутся под определенную задачу — так, например, ботнет интернета вещей Mirai, который в 2016 году организовал крупнейшую на тот момент DDoS-атаку, был специально написан для проведения атак. Однако сейчас исследователи используют его выложенный в публичный доступ исходный код, например, для проведения стресс-тестов. Так что пистолет умеет стрелять в обе стороны — все зависит от того, кто держит его в руках и на кого направляет.

Unsplash

Unsplash

Как остановить нашествие ботов

Существует два основных варианта организации защиты от ботов. Их можно реализовать своими силами или с привлечением сторонних подрядчиков. Однако прежде чем решиться на тот или иной способ, стоит оценить преимущества и недостатки каждого и, главное, понять, в какую сторону движется развитие индустрии.

Вариант 1: отличать бота от человека

Этот метод сравнительно легко реализуем и является быстрым решением проблемы. Недостаток заключается в том, что с ростом степени автоматизации и проникновением технологий отличить бота от человека становится все сложнее. Характерным примером может служить развитие технологии CAPTCHA — сейчас это основной способ, который помогает отличить человека от робота. Когда-то большинство капч требовало от человека разгадать набор трансформированных символов. Но алгоритмы достигли больших успехов в распознавании даже рукописного текста, и боты почти догнали людей в этом.

Поэтому сейчас реализуются более устойчивые к взлому капчи, основанные на распознавании образов, например, дорожных объектов — светофоров, пешеходных переходов. Однако поскольку часто капчи пишутся американскими компаниями, у людей из других стран, которые не знают культуры и специфики США, могут возникать проблемы с прочтением требований, например, с распознаванием счетчиков парковки.

Вариант 2: анализировать поведение пользователя

Этот способ не так прост в реализации, как капча, но гораздо больше отвечает исходной задаче: современные алгоритмы анализа дают возможность понять поведение пользователя и цели, которые он преследует при посещении сайта — установить так называемый цифровой отпечаток.

Поиск вредоносной активности в таких системах происходит как на основе анализа запросов пользователей, так и цифрового отпечатка пользователя с помощью активных проверок. Такой подход позволяет блокировать вредоносные источники порой с первого же отправленного ими запроса.

Со временем человек оказывается все дальше от непосредственного взаимодействия с веб-ресурсом ввиду повышения уровня автоматизации.

Когда-то люди практически руками могли написать работающий запрос в командной строке. Сегодня большинство сервисов использует шифрование и имеет развесистый фронтенд, без которого функционировать не может. Запросы отправляются скриптом, работающем в браузере. На этом уровне человек серьезно отдаляется от того, что происходит на сервере.

Дальнейшая автоматизация процессов приведет к включению в браузер алгоритмов машинного обучения, которые могли бы выполнять тривиальные операции за пользователя, например, умели бы регистрировать за него аккаунт на веб-ресурсах, автоматически заполнять поля или давать подсказки, меняя профиль поведения человека.

С учетом этого на передний план выходит не уровень автоматизированности действий, а понимание целей этих действий. Главная задача для бизнеса сейчас — отслеживание того, насколько та или иная активность допустима на его ресурсе и какую цель она преследует.

MRG Effitas 2020: Лучшие антивирусы для защиты онлайн-платежей и интернет-банкинга

Тестирование защиты интернет-банкинга и онлайн-платежей проводилось независимой лабораторией MRG Effitas в первом квартале (Q1) 2020 года по следующему сценарию:

- 10 решений безопасности

- 16 образцов финансовых угроз «In-the-Wild»: Клоны ZeuSv1/v2, Emotet, Lokibot, Pony, Formbook и другие.

- 1 активный ботнет: TinyNuke (aka Nuclear Bot, NukeBot)

- 1 симулированная атака: Обфускация ZombieBrowserPack

- Операционная система: Windows 10 x64

- Браузеры: Internet Explorer, Chrome

Тестирование проводится в два этапа. Первый этап тестирования Level 1 (подробный отчет) проводится без участия разработчиков. Второй этап Level 2 (результаты не опубликованы) предлагает возможность разработчикам решить обнаруженные в процессе тестирования проблемы, чтобы повысить эффективность своих продуктов для конечных пользователей.

Тестируемые антивирусы и решения безопасности

В тестировании приняли участие продукты безопасности, среди которых комплексные антивирусные решения для дома, корпоративные продукты и инструменты для защиты от финансового мошенничества:

| Антивирус | Версия |

|---|---|

| Avast Premium Security | 20.2.2401 (build 20.2.5130.570) |

| Avira Antivirus Pro | 15.0.2004.1828 |

| Bitdefender Internet Security | 23.0.24.134 |

| ESET NOD32 Internet Security | 13.1.21.0 |

| Kaspersky Internet Security | 20.0.14.1085(h) |

| McAfee Total Protection | 16.0.R24 |

| Microsoft Windows Defender + SmartScreen | 4.18.2003.8 |

| NortonLifeLock Norton Security | 22.20.2.57 |

| Trend Micro Maximum Security | 16.0.1302 |

| Zemana AntiLogger | 2.74.204.664 |

Каждое решение прошло три испытания, включающие проверку уровня обнаружения распространенных финансовых угроз, возможности защиты от ботнетов, а также возможность блокировать самые последние технологии взлома.

Все этапы тестирование проводились с настройками по умолчанию. При наличии использовались специальные функции для защиты интернет-банкинга и онлайн-платежей.

Результаты тестирования

Q1 2020

Уровень обнаружения финансовых угроз

Результаты тестирования уровня обнаружения финансовых угроз, которые включали в себя 16 активных образцов «In-the-Wild».

Защита от ботнетов

Результаты тестирование защиты от ботнетов (TinyNuke).

| Антивирус предотвратил перехват данных вредоносным ПО в той же сессии. * Перехват данных предотвращен после перезагрузки системы. |

| Антивирус не предотвратил перехват данных вредоносным ПО в той же сессии |

Защита от симулированных атак

Результаты тестирования, в котором использовалось расширение ZombieBrowserPack с обфускацией исходного кода.

| Антивирус блокировал действия симулятора |

| Антивирус не заблокировал действия симулятора |

Атака ZombieBrowserPack тестировалась на последней доступной версии Google Chrome: 81.0.4044.113 или с защищенным браузером, который предлагает вендор в составе антивируса. Методология, лежащая в основе этих атак, заключается в следующем: в браузер Chrome добавляется вредоносное расширение в режиме разработчика. Расширение было построено для тестовых целей – после установки показывается предупреждение, что активен стилер учетных записей. В этом тесте использовался реальный сайт интернет-банкинга, на котором имитировалось нормальное поведение пользователей. Действие расширения простое: когда пользователь заполняет форму авторизации своими учетными данными (имя пользователя/пароль) и нажимает кнопку «вход», учетные данные отправляются на сервер тестовой лаборатории MRG Effitas.

Итоги тестирования

Сертификат «MRG Effitas Online Banking Browser Security» за первый квартал (Q1) 2020 года получают следующие решения:

Из 10 протестированных антивирусных решений 6 продуктов полностью прошли два испытания (симуляция атак больше не является частью сертификации) и получили сертификат MRG Effitas за первый квартал 2020 года.

Из 6 сертифицированных антивирусов, только два, Bitdefender Internet Security и Kaspersky Internet Security без проблем прошли все испытания, включая симулированную кражу данных.

Что такое ботнет? Все о бот-сети

Бот-сеть — это группа компьютеров, которые были заражены вредоносными программами и попали под контроль злоумышленниками. Термин ботнет — это совокупность слов робот и сеть, и каждое зараженное устройство называется ботом. Ботнеты могут быть разработаны для выполнения незаконных или вредоносных задач, включая отправку спама, кражу данных, вымогателей, мошенническое нажатие на рекламу или распределенные атаки типа «отказ в обслуживании» (DDoS).

А некоторые вредоносные программы, такие как программы-вымогатели, будут иметь прямое влияние на владельца устройства, ддос ботнет, вредоносное ПО может иметь различные уровни видимости. Некоторые вредоносные программы предназначены, чтобы получить полный контроль над устройством, в то время как другие вредоносные программы автоматически запускаются в качестве фонового процесса, ожидая инструкции от злоумышленника.”

Самораспространяющиеся ботнеты набирают дополнительных ботов через множество различных каналов. Пути заражения включают использование уязвимостей веб-сайта, троянских вредоносных программ и взлом слабой аутентификации для получения удаленного доступа. После того, как доступ был получен, все эти методы заражения приводят к установке вредоносных программ на целевом устройстве, что позволяет удаленно управлять оператором ботнета. Как только устройство заражено, оно может попытаться самостоятельно распространить вредоносное ПО ботнета, привлекая другие аппаратные устройства в окружающей сети. Хотя невозможно определить точное количество ботов в конкретном ботнете, оценки общего количества ботов в сложном ботнете варьировались от нескольких тысяч до более миллиона.

- Почему создаются ботнеты?

- Как контролируется ботнет?

- Модель ботнета клиент-сервер

- Модель однорангового ботнета

- Как IoT устройства становятся ботнет?

Почему создаются ботнеты?

Многие атаки осуществляются просто для получения прибыли. Аренда услуг ботнета стоит относительно недорого, цена варьируется в зависимости от размера ущерба, который они могут нанести. Барьер для создания ботнета также достаточно низок, чтобы сделать его прибыльным бизнесом для некоторых разработчиков программного обеспечения, особенно в географических районах, где регулирование и правоохранительная деятельность ограничены. Это сочетание привело к распространению онлайн-сервисов, предлагающих атаки по найму.

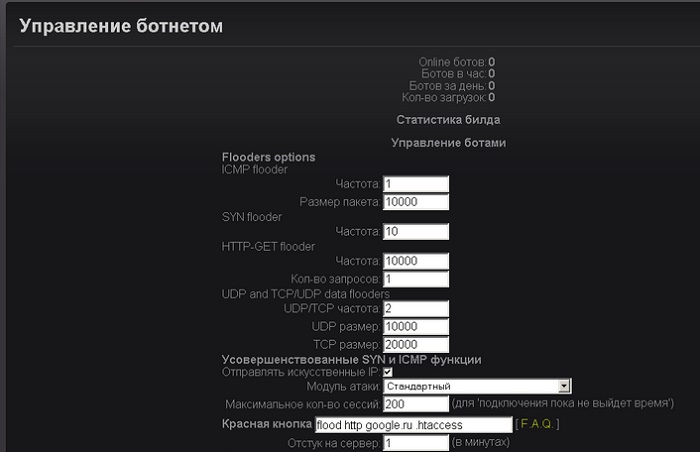

Как контролируется ботнет?

Основной характеристикой ботнета является возможность получать обновленные инструкции от мастера ботов. Возможность общаться с каждым ботом в сети позволяет злоумышленнику чередовать векторы атаки, изменять целевой IP-адрес, прекращать атаку и другие настраиваемые действия. Конструкции ботнетов различаются, но структуры управления можно разделить на две общие категории:

Модель ботнета клиент-сервер

Модель «клиент-сервер» имитирует традиционный рабочий процесс удаленной рабочей станции, когда каждая отдельная машина подключается к централизованному серверу (или небольшому числу централизованных серверов) для доступа к информации. В этой модели каждый бот будет подключаться к ресурсу центра управления (ЧПУ), такому как веб-домен или IRC-канал, чтобы получать инструкции. Используя эти централизованные хранилища для обслуживания новых команд ботнета, злоумышленник просто должен изменить исходный материал, который каждый ботнет использует из центра управления, чтобы обновить инструкции для зараженных машин. Централизованным сервером, контролирующим ботнет, может быть устройство, принадлежащее злоумышленнику и управляемое им, или зараженное устройство.

Наблюдался ряд популярных централизованных топологий ботнетов, в том числе:

- Топология сети «Звезда»

- Топология сети с несколькими серверами

- Иерархическая топология сети

В любой из этих моделей клиент-сервер каждый бот будет подключаться к ресурсу центра управления, например, к веб-домену или IRC-каналу, чтобы получать инструкции. Используя эти централизованные хранилища для обслуживания новых команд ботнета, злоумышленник просто должен изменить исходный материал, который каждый ботнет использует из центра управления, чтобы обновить инструкции для зараженных машин.

Связью с простотой обновления инструкций к ботнету, из ограниченного числа централизованных источников, является уязвимость этих машин. Для того, чтобы удалить ботнет с централизованного сервера, должен быть нарушен только сервер. В результате этой уязвимости создатели вредоносного ПО ботнета эволюционировали и перешли к новой модели, которая менее подвержена разрушению через одну или несколько точек отказа.

Модель однорангового ботнета

Чтобы обойти уязвимости клиент-серверной модели, ботнеты совсем недавно были разработаны с использованием компонентов децентрализованного однорангового обмена файлами. Внедрение структуры управления внутри ботнета устраняет единственную точку сбоя, присутствующую в ботнете с централизованным сервером, что затрудняет усилия по смягчению последствий. P2P-боты могут быть как клиентами, так и командными центрами, работающими в связке с соседними узлами для распространения данных.

Одноранговые ботнеты поддерживают список доверенных компьютеров, с которыми они могут передавать и получать сообщения и обновлять свои вредоносные программы. Ограничивая количество других машин, к которым подключается бот, каждый бот подвергается воздействию только соседних устройств, что затрудняет отслеживание и затрудняет смягчение. Отсутствие централизованного командного сервера делает одноранговую ботнет более уязвимой для управления кем-либо, кроме создателя ботнета. Для защиты от потери контроля децентрализованные ботнеты обычно шифруются, поэтому доступ к ним ограничен.

Как IoT устройства становятся ботнет?

Никто не делает бизнес через беспроводную камеру видеонаблюдения, которую они ставят на заднем дворе, чтобы наблюдать за кормушкой для птиц. Но это не означает, что устройство не способно выполнять необходимые сетевые запросы. Мощь IoT-устройств в сочетании со слабой или плохо настроенной безопасностью создает возможность для вредоносных программ ботнетов нанимать новых ботов в коллектив. Всплеск в устройствах интернет вещей привел к новой возможности для DDoS-атак, так как многие устройства плохо настроены и уязвимы.

Чтобы снизить риск, устройства интернет-вещей с устаревшим микропрограммным обеспечением следует обновить, поскольку учетные данные по умолчанию обычно остаются неизменными с момента первоначальной установки устройства. Многие производители оборудования не заинтересованы в том, чтобы сделать свои устройства более безопасными, поэтому уязвимость, создаваемая вредоносными программами ботнетов для устройств IoT, остается нерешенным риском для безопасности.

Как отключить существующую сеть ботнет:

- Отключение центров управления ботнета:

Ботнеты, разработанные с использованием схемы управления, могут быть легко отключены после идентификации центров управления. «Отсечение головы» в точках отказа может вывести всю бот-сеть из строя. В результате системные администраторы и сотрудники правоохранительных органов сосредотачиваются на закрытии центров управления этими ботнетами. Этот процесс сложнее, если командный центр работает в стране, где правоохранительные органы менее способны или готовы вмешаться. - Устранение инфекции на отдельных устройствах:

Для отдельных компьютеров стратегии восстановления контроля над машиной включают запуск антивирусного программного обеспечения, переустановку программного обеспечения из безопасной резервной копии или запуск с чистой машины после переформатирования системы. Для устройств IoT, стратегии могут включать в себя процедуры прошивки, выполняется сброс или иное форматирование устройства. Если эти опции неосуществимы, другие стратегии могут быть доступны от производителя устройства или системного администратора.

Как защитить устройства от попадания в ботнет: - Создание безопасных паролей

Для многих уязвимых устройств уменьшение риска попадания в ботнет может быть так же просто, как изменение учетных данных администратора на что-то другое, кроме имени пользователя и пароля по умолчанию. Создание сложного пароля делает взлом системы сложным, создание очень сложного пароля делает взлом практически невозможным. Например, устройство, зараженное вредоносной программой Mirai, будет сканировать IP-адреса в поисках отвечающих устройств. Как только устройство ответит на запрос ping, бот попытается войти на это найденное устройство с заданным списком учетных данных по умолчанию. Если пароль по умолчанию был изменен и был реализован сложный пароль, бот сдастся и продолжит искать более уязвимые устройства. - Разрешить только доверенное выполнение стороннего кода

Если мобильный телефон использует программные обеспечения, нужно разрешить работать только приложениям из белого списка, для большего контроля, чтобы не происходил запуск программных приложений считающимися вредоносными. Это в первую очередь зависит от наличия безопасного ядра, которого нет на большинстве устройств интернет-вещей, и более применимо к компьютерам, на которых выполняется программное обеспечение сторонних производителей. - Периодическая очистка/восстановление системы

Восстановление системы до установленного состояния удалит любую грязь, собранную системой, включая программное обеспечение ботнет. Эта стратегия, при использовании в качестве превентивной меры, гарантирует, что даже тихо работающее вредоносное ПО выбрасывается с мусором. - Внедрите хороших методов фильтрации входа и выхода

Другие более продвинутые стратегии включают методы фильтрации на сетевых маршрутизаторах и брандмауэрах. Принцип безопасного сетевого дизайна — это многослойность: есть наименьшее ограничение на общедоступные ресурсы, в то же время постоянно повышая безопасность для вещей, которые считается конфиденциальными. Кроме того, все, что пересекает эти границы, должно быть тщательно изучено: сетевой трафик, USB-накопители и т. д. Практика качественной фильтрации повышает вероятность того, что вредоносные программы DDoS и их методы распространения и связи будут пойманы перед входом или выходом из сети.

На видео: Что такое ботнет и как его создают.