Компьютерные атаки и их классификация

Типы сетевых атак и способы борьбы с ними

Любая компания в своей деятельности сегодня использует широкие возможности, которые дает интернет. Однако вместе с возможностями всемирная сеть приносит множество угроз информационной безопасности. Реализация этих угроз может приводить к значительному материальному и репутационному ущербу для бизнеса. Поэтому важно иметь представление об основных типах сетевых атак и способах защиты от них.

Классификация сетевых атак

Сетевой атакой называю намеренные действия третьих лиц, направленные на установлению контроля над локальным или удаленным компьютером или вычислительной системой. В результате атак злоумышленники могут нарушать работу сети, изменять права аккаунта, получать персональные данные пользователей и реализовывать другие цели.

Виды сетевых атак и их последствия имеют значительные отличия друг от друга. Современная классификация угроз проводится по следующим параметрам:

- характер воздействия, оказываемого на сеть;

- цель оказываемого воздействия;

- наличие обратной связи с сетью, подвергнутой атаке;

- условие начала атаки;

- расположение субъекта по отношению к объекту атаки;

- уровень эталонной модели ISO.

Рассмотрим подробнее основные виды сетевых атак по этим категориям.

По характеру воздействия на сеть

Виды сетевых атак по характеру воздействия на атакуемую сеть можно разделить на активные и пассивные.

Активная атака проводится с непосредственным воздействием на сеть, которые может предусматривать ограничение ее работоспособности, модификацию настроек. Воздействие такого рода обязательно оставляет следы, поэтому при его планировании изначально предусматривается обнаружение.

Пассивная атака проводится без непосредственного влияния на работу сети. Однако в ее результате нарушается сетевая безопасность. Обнаружить пассивную атаку намного сложнее именно из-за отсутствия прямого воздействия. Примером таких угроз можно назвать постановку наблюдения или прослушки.

По цели атаки

В зависимости от цели различают виды сетевых атак, направленных на нарушение:

- функционирования;

- конфиденциальности;

- целостности атакуемой сети.

Основной целью является, как правило, несанкционированный доступ к закрытой информации методом ее искажения или перехвата. В первом случае сведения могут быть изменены, во втором – доступ производится без изменения данных.

По наличию обратной связи с атакуемой сетью

Атака может проводиться с обратной связью или без нее (однонаправленная атака).

В первом случае атакующим субъектом устанавливается обмен данными с атакуемым объектом. В результате злоумышленники получают актуальные данные о состоянии сети.

Однонаправленная атака не предусматривает установления обратной связи. Ее проводят, когда для реализации целей злоумышленников не требуется оперативной реакции на изменения состояния объекта.

По условию начала атаки

Существуют разные условия начала воздействия. В том числе можно выделить такие типы сетевых атак по этому критерию:

- по запросу от объекта;

- по выполнению на стороне объекта определенного действия;

- безусловные атаки.

Первые два типа атак начинаются после соответствующего события, а безусловные – в любой момент.

По расположению субъекта по отношению к объекту атаки

По этому критерию различают сетевые атаки межсегментного и внутрисегментного типа. Особенностью категории первого типа является расположение субъекта и объекта в разных сегментах сети. Второй тип характеризуется их расположением в одном сегменте.

Сегментом сети называю хосты (компьютеры), физически объединенные между собой.

По уровню эталонной модели ISO/OSI

Воздействие на атакуемую сеть может осуществляться на разных уровнях эталонной модели ISO/OSI.

В том числе выделяются такие уровни:

- физический;

- сетевой;

- транспортный;

- канальный;

- сеансовый;

- прикладной;

- представительный.

Примеры атак

В качестве примеров наиболее распространенных сетевых атак можно привести следующие виды воздействия:

- Применение нестандартных протоколов. Тип протокола пакета данных определяется по содержащемуся в нем специальному полю. При изменении злоумышленниками значения в этом поле осуществляется передача данных, которую система не может определить.

- Ping Flooding. Такая атака может быть реализована только при условии доступа к высокоскоростному интернету. Она предусматривает применение флудинга вместо стандартной команды контроля пинга. В результате создается избыточная нагрузка на сеть, что приводит к нарушениям в ее работе.

- Фрагментация данных. При передаче по IP пакет данных делится на части, а на стороне получателя – собирается. В случае атаки выполняется отправка значительного числа подобных фрагментов с засорением буфера обмена и нарушениям работы сети.

Технологии обнаружения атак и алгоритмы действий по их устранению

В связи с быстрым развитием информационных технологий и технических средств статичные механизмы защиты от сетевых угроз часто оказываются неэффективными. Обеспечить эффективную защиту информации позволяют динамические методы, способные оперативно выявлять и устранять угрозы. Работа динамических технологий строится на оценки уровня подозрительности действий в сети со стороны определенной службы или процесса.

Алгоритм действия по устранению атак направлен на идентификацию подозрительных объектов. После этого система реагирует необходимым образом на деятельность таких объектов, которая может быть нацелена на ресурсы сети или компьютерного оборудования.

Методы защиты

Для защиты сетей от внешних угроз могут применяться следующие основные методы и технологии:

- применение портов высокой надежности, шифрование данных;

- использование эффективных антивирусов и сканеров;

- применение программного или аппаратного сетевого экрана;

- установка блокираторов руткитов и снифферов.

Разнообразие видов сетевых атак, которым могут подвергаться корпоративные и частные сети, требует выработки эффективных мер по их защите. Такие меры должны разрабатываться и применяться заблаговременно. Эффективная защита от угроз поможет сохранить неприкосновенными конфиденциальные данные и обеспечить стабильную работу сети. Благодаря этому многократно окупаются расходы, понесенные на внедрение такой защиты.

Классификация и способы борьбы с сетевыми атаками

Все понимают, что общество современных людей просто не может без информационных технологий, которые настолько плотно вошли в нашу жизнь, что без них не происходят ни одни бизнес-процессы, не работают производства и офисы. Для развлечения человек также идет в интернет, ведь там можно посмотреть фильм, поиграть в онлайн-игру, почитать книгу и так далее.

Одной из главных задач интернета и интернет-специалистов является обеспечение его безопасности, потому что в противном случае данные всех людей будут в свободном доступе. Опасным процессом в интернет-сети является сетевая атака. Сразу же возникают очевидные вопросы: что такое сетевые атаки, какие атаки бывают на сетевом уровне, какова классификация сетевых атак.

Определение

Сетевая атака — это определенное действие, осуществляемое с целью получения контроля над любой локальной или удаленной вычислительной системой или компьютером. Атака может также предполагать повышение прав аккаунта в определенной сети, дестабилизацию этой сети, а также получение личных данных людей, являющихся пользователями ВС.

Классификация

На данный момент есть множество видов атак, которые различаются:

- по характеру воздействия на сеть;

- по цели воздействия;

- по наличию обратной связи с атакуемой сетью;

- по условию начала осуществления атаки;

- по расположению субъекта атаки относительно объекта;

- по уровню эталонной модели ISO.

По характеру воздействия на сеть

По характеру воздействия на сеть можно выделить активные и пассивные варианты. Пассивный тип не оказывает прямого воздействия на работу системы, но может нарушить ее безопасность. Такой тип сложно обнаружить, ведь он не оказывает сильного влияния на ВС. В качестве пассивного примера можно привести прослушку.

Активное воздействие предполагает прямое воздействие на сеть, включающее ограничение ее работоспособности, изменение настроек. Его главное отличие от первого типа в том, что он предполагает свое обнаружение и оставляет после себя следы. Пассивное воздействие такого себе не позволяет.

По цели

Целью могут быть нарушение функционирования, целостности или конфиденциальности ЛСВ. Главной целью любых атак является получение доступа к закрытой информации путем ее перехвата или искажения. Первый вариант подразумевает получение доступа без возможности изменения. Второй, соответственно, с возможностью.

Важно! Эта категоризация является прямой проекцией трех основных видов угроз: отказа от своевременного обслуживания, раскрытия информации и нарушения целостности.

По наличию обратной связи с атакуемым объектом

Классификация предполагает наличие обратной связи и ее отсутствие, когда атака имеет однонаправленный вид. Атакующий субъект производит обмен данными с атакуемым и между ними появляется обратная связь, которая позволяет субъекту иметь актуальную информацию о состоянии объекта. Атаки без обратной связи проводятся тогда, когда не нужно реагировать на изменение состояния объекта.

По условию начала осуществления воздействия

Условие атаки может быть разным. Среди основных: по запросу от объекта, по наступлению определенного действия на стороне объекта, атака без условия. Соответственно безусловная атака производится в любой момент времени. Доступ по запросу предполагает ожидание определенного типа запроса от атакуемого объекта.

По расположению субъекта атаки относительно атакуемого объекта

Эта категория предполагает межсегментное и внутрисегментное расположение. Первый тип означает, что объект и субъект находятся в разных сегментах сети, а второй — в одном сегменте. Под сегментом обычно понимают физически объединенные хосты (компьютеры)

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Среди моделей можно выделить:

- Физический уровень;

- Канальный уровень;

- Сетевой уровень;

- Транспортный уровень;

- Сеансовый уровень;

- Представительный уровень;

- Прикладной уровень.

Важно! Придумана такая система Международной организацией по стандартизации. Она описывает строение и взаимодействие систем открытого типа.

Краткое описание

Ниже будет представлен список некоторых конкретных видов атак с их описанием:

- Фрагментация данных. Когда пакет трафика поступает в передачу по IP, он делится на части и собирается при достижении получателя. Атака предполагает посылку большого количества таких фрагментов и засорение буфера обмена, что приводит к аварии и нестабильной работе;

- Ping Flooding. Возможна только при наличии доступа к быстрым каналам интернета. В отличие от стандартного применения команды проверки пинга, которая не нагружает сеть, флудинг может привести к перегрузке сети;

- Использование нестандартных поддельных протоколов. Пакет данных типа IP содержит специальное поле для определения типа протокола пакета, который в него инкапсулирован. Это значение можно заменить и система безопасности не распознает передачу данных;

Технологии обнаружения и алгоритмы действий при борьбе

IT-технологии и устройства развиваются настолько быстрыми темпами, что механизмы защиты, которые являются статичными, не всегда могут должным образом защитить сеть и данные. Специально для этого разрабатываются динамические методы защиты, которые способны оперативно обнаруживать и нейтрализовывать угрозы. По своей сути такой механизм работает по принципу оценки подозрительности действий процесса или службы в сети.

Алгоритм действия направлен на идентификацию и реагирование на подозрительные объекты и осуществляемую ими деятельность, которая может быть направлена на ресурсы сети и вычислительных машин.

Методы защиты

Способы предполагают определенные действия, направленные на защиту целостности и конфиденциальности данных:

- Шифрование данных и использование надежных портов. Если его нет, уязвимость сети повышается;

- Использование антивирусных программ и сканеров (такие услуги предоставляет Касперский, Др. Веб, Норд и др.);

- Установка блокираторов снифферов и руткитов;

- Использование межсетевого экрана.

Существует много разновидностей сетевых атак. Меры по их предотвращению компьютерный специалист должен принимать заранее. В противном случае возможна утечка личных данных и нарушение целостности сети.

Сетевые атаки: классификация и виды

За последние двадцать лет Интернет радикально изменил нашу жизнь. Сегодня сложно представить себе существования без социальных сетей, мессенджеров, электронных почтовых ящиков и кошельков, сайтов на любую тему, и всего прочего. В Интернете можно найти любую информацию, купить любой товар, найти нужного человека, обучаться или играть, проводить денежные операции, работать и общаться…

Но с теми благами, что несет в себе Интернет, растет и темная сторона. Я сейчас имею в виду то, что постоянно растет опасность разглашения персональных данных, кражи денежных средств, важных ресурсов, и даже государственных тайн. Каждый день совершаются атаки на разные ресурсы, многие из которых проходят успешно. Из-за повсеместного распространения и использования Интернета, всегда есть риск понести ущерб от атаки хакеров.

В этой статье будут рассмотрены виды основных сетевых атак, направленных на различные виды устройств и приложений.

Классификация атак

Прежде всего стоит сказать, что все сетевые атаки можно классифицировать по несколько категориям. А именно:

- По характеру воздействия

- По цели воздействия

- По наличию обратной связи с атакуемым объектом

- По условию начала осуществления воздействия

- По расположению субъекта атаки относительно атакуемого объекта

- По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Рассмотрим чуть подробнее

По характеру атаки

Данная категория делится ещё на два типа:

- Пассивная

- Активная

Под пассивной атакой подразумевается воздействие, не оказывающее непосредственное влияние на работу системы, но при этом способное нарушить её политику безопасности. Поскольку отсутствует прямое влияние на атакуемую вычислительную систему, такую атаку сложно обнаружить.

Активная атака, в отличие от пассивной, оказывает прямое воздействие на работу атакуемой системы, нарушая работоспособность, изменяя конфигурацию, или нарушая политику безопасности. В отличие от пассивной атаки, активную легко обнаружить, поскольку в системе происходят конкретные изменения, тогда как при пассивной не остается никаких следов.

По цели атаки

Такие атаки можно условно разделить на следующие виды: нарушение функционирования или доступа к системе, нарушение целостности информации, или её конфиденциальности.

То, к какому из данных вариантов относится конкретная атака, зависит от того, какая именно угроза в ней таится: отказ в обслуживании, раскрытие, или нарушение целостности.

Объясню. Как правило, при любой атаке главной целью является получение доступа к информации. Тут есть два основных пути — это искажение, либо перехват. Если мы перехватываем информацию, то мы получаем к ней доступ, но без возможности её изменения. Но это уже ведет к нарушению её конфиденциальности.

В случае подмены информации уже возможен контроль над обменом данными между объектами системы. Соответственно, подмена информации ведет к нарушению целостности, и это уже вариант активного воздействия.

По наличию обратной связи с атакуемым объектом

Здесь тоже есть два варианта развития событий:

- с обратной связью

- без обратной связи (однонаправленная атака)

Думаю, разница очевидна. В первом случае атакующий отправляет цели запросы, и ожидает определенный ответ. Они нужны для того, чтобы реагировать на различные изменения на атакуемом объекте. Однако в таком случае между хакером и объектом атаки устанавливается обратная связь.

А вот атаки без обратной связи не позволяют своевременно реагировать на изменения, возникающие во время процесса. Но зато атакующему нет необходимости получать и анализировать ответы.

По условию начала осуществления атаки

И снова варианты:

- атака по получению запроса от цели

- атака по наступлению ожидаемого события на атакуемом объекте

- безусловная атака

Тут все зависит от того, что в данном конкретном случае считается началом атаки. Если речь идет про атаку по запросу от объекта — значит, хакер начнет своё дело после того, как цель передаст запрос определенного типа. Как вариант, такими запросами могут быть DNS- или ARP-запросы.

Если же атакующий уже долгое время непрерывно наблюдают за состоянием операционной системы цели своей атаки, то он может начать процесс тогда, когда возникнет конкретное событие в системе.Ну а безусловная атака — это немедленное начало действий без какого-либо ожидания или события.

По расположению хакера и атакуемого объекта

Данный вид атаки может различаться исходя из расположения атакующего и цели. Поэтому данный вид атак делят на межсегментные, и внутрисегментные.

В первом случае, хакер и цель находятся в одном сетевом сегменте. В противном случае – в разных.

Разумеется, внутрисегментную атаку проводить гораздо легче, чем межсегментную.

По уровню эталонной модели ISO/OSI

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который описывает взаимодействие открытых систем (OSI), к которым принадлежат также и РВС (распределительные вычислительные системы). Каждый сетевой протокол обмена, так же как и каждую сетевую программу, можно условно спроецировать на эталонную 7-уровневую модель OSI. Соответственно, такая многоуровневая проекция даёт возможность описать в терминах этой модели использующиеся в сетевом протоколе или программе функции.

Поэтому удаленные атаки можно так же описать по эталонной модели ISO/OSI, в зависимости от того, на какой из уровней осуществляется воздействие. Уровней 7:

- физический

- канальный

- сетевой

- транспортный

- сеансовый

- представительный

- прикладной

Основные сетевые атаки

Разумеется, все виды и варианты атак не перечислить. Но можно перечислить самые распространенные.

Фрагментация данных — инициирование отправки большого числа фрагментов пакета данных, что служит причиной для переполнения программных буферов на приемной стороне и, если все пройдет успешно, к аварийному завершению системы.

Нестандартные протоколы, инкапсулированные в IP – использование нестандартного значения данного поля для передачи данных, которые не будут фиксироваться стандартными средствами контроля информационных потоков.

Smurf – передача в сеть широковещательных ICMP запросов от имени атакующегося устройства, после чего компьютеры, принявшие такие широковещательные пакеты, отвечают на запросы, из-за чего происходит снижение пропускной способности канала связи, что может привести к полной изоляция атакуемой сети.

Sniffing – прослушивание канала за счет перехвата пакетов, передаваемых по локальной сети.DNS spoofing – внесение навязываемого соответствия между IP-адресом и доменным именем в кэш DNS сервера, в результате чего все пользователи DNS сервера могут получить неверную информацию о доменных именах и IP-адресах.

IP spoofing – подмена исходного IP-адреса.Ping flooding – посыл ICMP-пакет типа ECHO REQUEST, что само по себе не страшно в большинстве случаев, но в «агрессивном» режиме поток ICMP echo request/reply-пакетов может привести к перегрузке небольшой линии, из-за чего она лишится возможности передавать информацию.

Навязывание пакетов — отправка в сеть пакетов данных с ложным обратным адресом, с помощью чего можно переключать на свой компьютер соединения, установленные между другими компьютерами, и при этом права доступа атакующего становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер злоумышленника.

Перехват пакетов на маршрутизаторе — перехват пакетов, проходящих через определенный маршрутизатор, путем получения привелегированного доступа к данному маршрутизатору.

Подмена доверенного хоста — посылка пакетов обмена со станции атакующего от имени доверенной станции (хоста, легально подключившегося к Интернету), находящейся под его контролем.Навязывание хосту ложного маршрута с помощью протокола ICMP – посыл с любого хоста в сегменте сети ложного redirect-сообщения от имени маршрутизатора на атакуемый хост через специальный протокол ICMP (Internet Control Message Protocol), одной из функций которого является информирование хостов о смене текущего маршрутизатора, что в итоге может привести к активному навязыванию ложного маршрута внутри одного сегмента сети.

Атаки на компьютерное зрение

Привет, хабровчане. В рамках набора учащихся на курс «Компьютерное зрение» подготовили для вас интересную статью, автор — Александр Колесников.

Данная статья — попытка собрать известные теоретические и практические атаки на алгоритмы компьютерного зрения и реализовать атаку на практике. Материал будет полезен специалистам, которые занимаются построением систем распознавания и классификации объектов.

Компьютерное зрение — направление в области анализа данных. Системы, которые оснащаются этой технологией, могут отвечать за очень важные процессы. Для примера можно взять автомобиль Tesla, «Yandex Self-Driving Car», медицинские системы анализов, видеокамеры и т.д. Подобные системы должны проектироваться с заложенными в них системами защиты, причем эти системы не должны защищать только от «типичных» угроз для информационных систем вроде эксплойтов, вредоносного ПО или Ddos атак. Чтобы проще было понимать, что делает та или иная атака, давайте разберемся, как работает Компьютерное зрение.

Общую архитектуру устройств или программного обеспечения, которые реализуют компьютерное зрение, можно поделить на следующие элементы:

Устройство для запуска алгоритма сети;

Сенсоры ввода/вывода данных;

Набор данных для классификации и обучения.

Компьютерное зрение является таким мощным инструментом для распознавания данных и их классификации благодаря нейронной сети, лежащей в его основе. Она может иметь большое количество конфигураций, но нас интересует хотя бы одно представление. Пример можно увидеть ниже на рисунке. Нейронная сеть обычно программируется или имплементируется в виде устройства. Сеть не умеет думать и может не знать ничего о тех данных, с которыми работает. Поэтому, чтобы она могла ориентироваться, сеть «обучают», то есть подают тестовые данные на «input» ноды и она показывает результат на «output» нодах.

Помимо самой сети Компьютерное зрение так же включает в себя сенсоры, которые будут регистрировать данные для распознавания. Также в нем могут быть сенсоры для выполнения операций, для которых была создана сеть, например, для управления автомобилем.

Уязвимости

Когда говорят о Компьютерном зрении, в большинстве случаев опускают тот факт, что это по-прежнему приложение или устройство, и у него могут быть уязвимости, которые не находятся в алгоритме. Поверхность атаки для таких систем становится намного больше. Условно атаки можно разделить на 3 группы:

Атаки на алгоритм обучения и/или классификации

Атаки на приложение

Атаки на сенсоры

Атаки на алгоритм обучения и/или классификации

Состязательные атаки

Группа атак, которая получила описание после 2014 года, когда было опубликовано исследование о возможности ввести в заблуждение системы искусственного интеллекта. Сами атаки предсталяют собой искажения, которые заставляют систему сомневаться в результате и выдавать заведомо не верный результат.

Бэкдор атаки

Данный вид атак может производиться на процедуру обучения, основное отличие от состязательных атак заключается в том, что атака не нарушает работу сети. Она даже наоборот может способствовать лучшему обучению сети, но при таком обучении закладываются примеры, которые в дальнейшем должны позволить управлять нейронной сетью. Ниже приведен пример атаки, которая использует метод добавления Отражения и метод добавления фэйковых пикселей. Представленные ниже картинки созданы искусственно.

Ниже можно найти примеры из реальной жизни. Зеленая метка — то, что предполагалось распознать, а красная — то, что было распознано.

Атаки на приложение

Вредоносное программное обеспечение может принести довольно серьезные проблемы для обучения сети и работы алгоритма в целом. ВПО может модифицировать ОС и оперативную память приложения, которое выполняет основные операции обработки данных. В самой атаке нет ничего особенного и нового, просто ВПО может подменять данные налету.

Закладки

Нейронные сети, которые используются для работы компьютерного зрения, представляют собой весьма сложные структуры, поведение которых иногда достаточно сложно предсказать. На написание собственного алгоритма работы сети может уйти большое количество времени, которого для решения задачи всегда в обрез. Сегодня для решения этой проблемы есть специализированные библиотеки и даже готовые сети, которые нужно только обучить на своих данных. А что, если в такую сеть будет заложено определенное поведение, если ей будет предложено распознать определенную картинку? В рамках сети подобная «закладка» не сделает ничего плохого, просто заставит сеть проставить на вывод ожидаемое значение. Но что, если это значение будет влиять на поворот руля в автомобиле? Или распознание лица с камеры наблюдения? Получается достаточно большое количество сценариев. К сожалению, этот тип атак существует и его очень легко реализовать. Кстати, пример такой атаки можно найти здесь.

Кража модели

Атака, которая скорее всего будет затрагивать непосредственно создателя алгоритма — потеря репутации, появление аналогичных продуктов на рынке. В зависимости от имплементации модели существует 2 вида кражи:

онлайн — анализ приложения с использованием реверсивного прокси

офлайн — анализ проводится над приложением или устройством с применением подходов обратной разработки

Почему это актуально? Если обратиться к языкам программирования, которые используются для построения сетей, то допустим, Java без дополнительной защиты может предоставить вот такой листинг после декодирования:

Даже если нет ни малейшего представления, как писать приложения с нейронными сетями, из полученного листинга можно понять всё.

Так как процесс обратной разработки — это практически всегда частично угадывание алгоритма и контекста для которого используются данные. Просмотр даже в сыром виде может подсказать что это и как работает:

Как видно из примеров выше, исследования офлайн модели это достаточно тривиальный процесс. Гораздо более сложный процесс происходит при краже онлайн модели. Отличие этой атаки заключается в том, что атакующему нужно воспроизвести саму сеть на основании входных и выходных данных. Задача сродни решению кубика-рубика: нужно перебирать конфигурацию сетей и математические примитивы, которые будут использоваться для сети.

Атаки на сенсоры

Класс атак, который предполагает физические повреждения или искажение данных, которые регистрируют сенсоры. Чтобы продемонстрировать, как такие атаки реализуются, представим несколько примеров:

Реализация атак

В качестве практики предлагаем читателям реализовать атаку на стандартные алгоритмы классификации изображений через «Состязательную атаку». Для этого можно использовать вот этот репозиторий. Репозиторий включает в себя несколько версий атак и позволяет очень просто их реализовывать. Пример атаки из репозитория:

Приглашаем также всех желающих принять участие в вебинаре «Компьютерное зрение в спортивной аналитике». На этом демо-занятии:

1. Рассмотрим задачи, которые ставит бизнес в сфере спортивной видеоаналитики.

2. Узнаем об основных подходах и моделях для решения подобных задача.

3. Поговорим о детекции и трекинге игроков, реконструкции геометрии сцены, а также о распознавании активности игроков на видео.

Кибератаки – определение, виды, профилактика

Кибер-атака – это атака, инициированная с компьютера на другой компьютер или веб-сайт с целью нарушения целостности, конфиденциальности или доступности цели и информации, хранящейся в ней. В этой статье рассказывается о том, что такое кибер-атаки , ее определение, типы и рассказывается о том, как их предотвратить и как действовать в случае кибератаки. Кибер-атаки, в некотором смысле, можно широко рассматривать как часть киберпреступности. Атака на совершение киберпреступления может быть названа кибератакой!

- Определение кибератак

- Типы кибератак

- Ответ на кибератаки

- Предотвращение кибератак

Определение кибератак

Согласно «Юридической компании», «Техническому документу о кибератаках», определение кибератак следующее:

Кибер-атака – это атака, инициированная компьютером против веб-сайта, компьютерной системы или отдельного компьютера (совместно именуемого компьютером), которая ставит под угрозу конфиденциальность, целостность или доступность компьютера или хранящейся на нем информации.

Определение имеет три различных фактора: [1] атака или незаконная попытка [2] получить что-то от [3] компьютерной системы. Вообще говоря, система – это совокупность единиц, которые работают вместе для достижения общей цели. Таким образом, будь то отдельный компьютер или совокупность компьютеров – в автономном режиме или в сети (веб-сайты/интранет), это система, которая работает, чтобы облегчить то или другое. Даже один компьютер имеет много компонентов, которые работают вместе для достижения общей цели и, следовательно, называется компьютерной системой.

Основным фактором является незаконный доступ к такой системе. Вторым фактором является целевая система . Последний фактор – выигрыш атакующего . Следует отметить, что незаконный доступ должен иметь целью поставить под угрозу целевую систему таким образом, чтобы злоумышленник получил что-то, например информацию, хранящуюся в системе, или полный контроль над системой.

Чтение . Почему сайты взломаны?

Типы кибератак

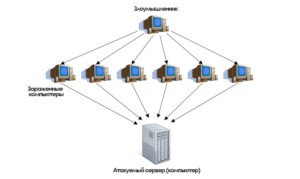

Существует множество методов кибератак, от внедрения вредоносных программ до фишинга, социальной инженерии и внутреннего кражи данных. Другими продвинутыми, но распространенными формами являются DDoS-атаки, атаки Brute Force, взлом, удержание компьютерной системы (или веб-сайта) для выкупа с использованием прямого взлома или вымогателей.

Некоторые из них были перечислены ниже:

- Получение или попытка получить несанкционированный доступ к компьютерной системе или ее данным.

- Сбой или отказ в обслуживании (DDoS)

- Взлом сайта или недобросовестность сайта

- Установка вирусов или вредоносных программ

- Несанкционированное использование компьютера для обработки данных

- Неправильное использование компьютеров или приложений сотрудниками компании таким образом, что это наносит вред компании.

Последнее – ненадлежащее использование компьютеров или приложений сотрудниками – может быть преднамеренным или из-за недостатка знаний. Нужно выяснить реальную причину, по которой сотрудник, например, пытался ввести неправильные данные или обращается к определенной записи данных, которую он или она не имели права изменять.

Социальная инженерия также может быть причиной, по которой сотрудник намеренно пытается взломать базу данных – просто чтобы помочь другу! То есть сотрудник был подружен с преступником и эмоционально вынужден получить какие-то невинные данные для нового друга.

Пока мы здесь, желательно также рассказать сотрудникам об опасностях общедоступного Wi-Fi и почему им не следует использовать общедоступный WiFi для работы в офисе.

Читать . Что такое Honeypots и как они могут защитить компьютерные системы.

Ответ на кибератаки

Профилактика всегда лучше лечения. Вы, наверное, слышали это несколько раз. То же самое относится к области ИТ, когда речь идет о защите от кибератак. Тем не менее, если предположить, что ваш компьютер или веб-сайт подвергся атаке, даже после принятия всех мер предосторожности, существуют определенные общие общие меры реагирования:

- Действительно ли атака произошла или кто-то звонит, чтобы разыграть;

- Если у вас все еще есть доступ к вашим данным, сделайте резервную копию;

- Если вы не можете получить доступ к своим данным, и хакер требует выкуп, вы можете рассмотреть возможность обращения в правоохранительные органы.

- Вести переговоры с хакером и восстановить данные

- В случае, если социальная инженерия и сотрудники злоупотребляют своими привилегиями, следует проводить проверки, чтобы определить, был ли сотрудник невиновен или действовал преднамеренно

- В случае DDoS-атак нагрузка должна быть уменьшена на другие серверы, чтобы веб-сайт как можно скорее вернулся в онлайн. Вы можете арендовать серверы на некоторое время или использовать облачное приложение, чтобы расходы были минимальными.

Для получения точной и подробной информации о том, как правильно реагировать, ознакомьтесь с документом, упомянутым в разделе «Ссылки».

Читать . Почему кто-то хочет взломать мой компьютер?

Предотвращение кибератак

Возможно, вы уже знаете, что не существует 100% надежного метода противодействия киберпреступности и кибератакам, но, тем не менее, вы должны принять столько же мер предосторожности, чтобы защитить свои компьютеры.

В первую очередь необходимо использовать хорошее защитное программное обеспечение, которое не только сканирует на наличие вирусов, но и ищет различные типы вредоносных программ, включая, помимо прочего, вымогателей, и не дает им проникнуть в компьютер. В основном эти вредоносные коды внедряются в ваши компьютеры, посещая или загружая файлы с не известных веб-сайтов, скачки Drive-by, скомпрометированные веб-сайты, которые отображают вредоносную рекламу, также известную как вредоносная реклама.

Наряду с антивирусом вы должны использовать хороший брандмауэр. Хотя встроенный брандмауэр в Windows 10/8/7 хорош, вы можете использовать сторонние брандмауэры, которые, по вашему мнению, сильнее, чем брандмауэр Windows по умолчанию.

Если это корпоративная компьютерная сеть, убедитесь, что ни на одном из пользовательских компьютеров нет поддержки Plug and Play. То есть сотрудники не должны иметь возможность подключать флэш-накопители или свои собственные интернет-ключи к USB. ИТ-отдел компании также должен следить за всем сетевым трафиком. Использование хорошего анализатора сетевого трафика помогает быстро следить за странным поведением, возникающим на любом терминале (компьютере сотрудника).

Для защиты от DDoS-атак веб-сайт лучше переносить на разные серверы, а не просто размещать на одном сервере. Лучшим способом было бы постоянно иметь зеркало, используя облачный сервис. Это значительно снизит шансы на успех DDoS – по крайней мере, на долгое время. Используйте хороший брандмауэр, такой как Sucuri, и предпримите некоторые основные шаги для защиты и защиты вашего сайта.

Вот несколько полезных ссылок, которые отображают карты хакерских атак в реальном времени:

- ipviking.com

- digitalattackmap.com

- fireeye.com

- norsecorp.com

- honeynet.org.

Посмотри на них. Они довольно интересные!

Если вам есть что добавить, пожалуйста, поделитесь.